Полицейские забрали мой телефон | ОВД-Инфо

У задержанных на акциях часто отбирают личные вещи, среди которых может оказаться и телефон. Это особенно неприятно: во-первых, остаться без средства связи в стрессовой ситуации очень неудобно; во-вторых, в памяти телефона содержится личная информация.

Важно помнить, что никто не имеет права произвольно забирать ваше имущество. Без составления протоколов любые подобные действия трактуются как хищение. При этом совершенно не важно, кто их совершил — простой гражданин или человек в форме. Если никаких документов вам не предоставляют, можно смело отказываться отдавать свои вещи. Хотя и не факт, что сотрудники полиции прислушаются к вашим законным требованиям.

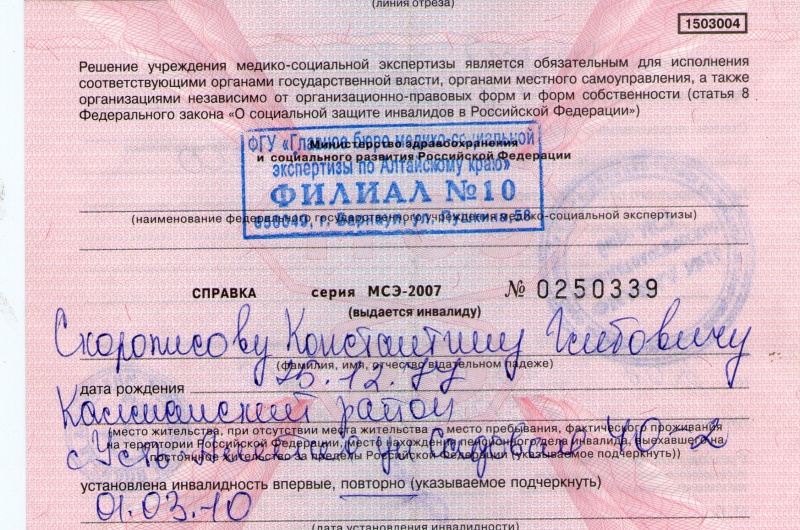

Оснований для изъятия личных вещей всего три — административное или уголовное производство, а также арест. При этом правоохранители обязаны соблюсти предусмотренные законодательством процедуры и составить протокол. Этот документ зачастую — единственное подтверждение изъятия, поэтому особенно важно проверить, чтобы он был составлен верно.

Итак, после задержания вы остались без телефона. Теперь всё зависит от того, на каком основании его у вас забрали. Рассказываем, что можно сделать, чтобы его вернуть.

- Без протоколов

Иногда полицейские могут принудительно забрать ваши вещи, в том числе телефон, без составления протоколов или документов о том, что изъятый предмет может быть вещественным доказательством. Это может случиться, например, в автозаке или в отделе полиции.

Любое лишение возможности пользоваться личными вещами должно быть документально подтверждено. В противном случае вам нужно написать заявление о хищении или о превышении полномочий сотрудниками полиции.

Подавать заявление можно сразу по доставлении вас в ОВД или после окончания задержания.

- По административному делу

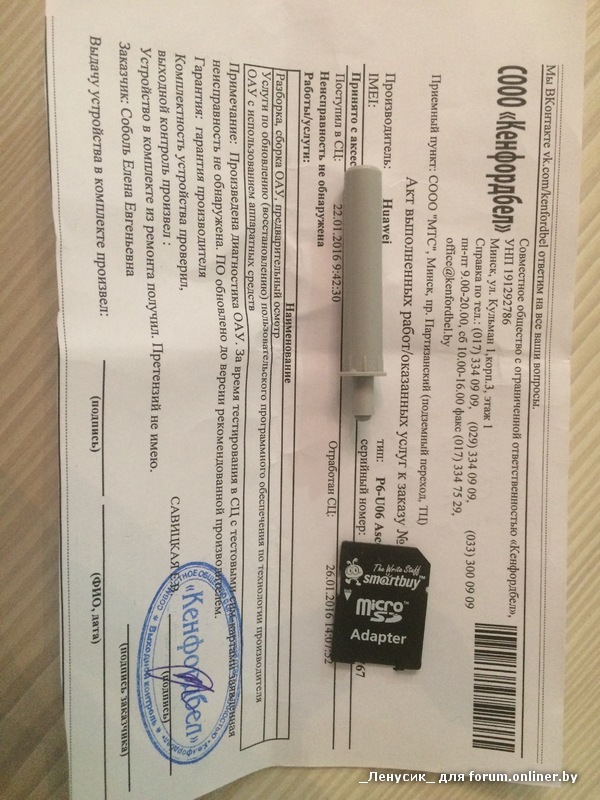

Если вас задержали по административному делу, изъять ваши вещи могут только если их посчитают предметом совершения правонарушения. Тогда телефон приобщают к материалам дела. Полицейский должен сделать соответствующую запись в протоколе о доставлении или же составить отдельный протокол об изъятии. Обязательно получите копию документов, вам обязаны их выдать.

Тогда телефон приобщают к материалам дела. Полицейский должен сделать соответствующую запись в протоколе о доставлении или же составить отдельный протокол об изъятии. Обязательно получите копию документов, вам обязаны их выдать.

После задержания вас могут поместить в камеру. Тогда личные вещи тоже изымают и фиксируют это в протоколе. Когда вас отпустят, все ваши вещи, включая телефон, обязаны вернуть — либо предоставить документы, где указано, почему это сделать невозможно. Например, в то время, как вы были задержаны или находились под арестом, телефон изъял следователь по уголовному делу. Тогда вам должны выдать копию протокола выемки.

Изъятие по административному делу можно обжаловать в рамках общего производства. Для этого нужно указать свои возражения в апелляционной жалобе. Если в удовлетворении апелляции откажут — подавать жалобу в ЕСПЧ.

Другой способ — обратиться с иском в суд. Как это сделать, описано здесь. И, наконец, можно обжаловать действия полицейских. Шаблон жалобы и информацию о том, как ее подать, вы найдете тут.

В начале следственных действий по уголовному делу вас должны ознакомить с мотивированным постановлением о проведении этих действий. В документе может не быть информации о конкретных основаниях для изъятия. Это дополнительнительная причина обжаловать такое решение.

После того, как вы ознакомитесь с постановлением, следователь предложит добровольно выдать ваши личные вещи. В случае отказа он имеет право изъять их без вашего согласия. Поэтому лучше всего передать заблокированный телефон, после чего следователь должен составить протокол изъятия.

Изъятие может проходить при понятых или под видеозапись. Все свои замечания вы можете отразить в специальной графе протокола. Они могут касаться, например, процедуры следственного действия, немотивированности решения о его проведении, а также нарушения ваших прав.

Протокол не следует подписывать до того, как вам предоставят копию. Важно проверить, чтобы в документе всё было верно записано и не было пустующих не перечеркнутых строк.

После изъятия у следователя есть 10 дней на то, чтобы решить, являются ли изъятые предметы вещественными доказательствами. Этот срок могут продлить еще на 30 дней. Кроме того, телефон могут направить на экспертизу, срок которой закон не устанавливает.

Если за это время телефон не признали доказательством и не передали на экспертизу, вернуть его вам должны в течение пяти дней. Также можно самостоятельно обратиться в Следственный комитет с ходатайством

Решение о приобщении телефона к материалам уголовного дела фиксируется в мотивированном постановлении. В этом случае быстро вернуть будет сложно, но можно обратиться с ходатайством о передаче на ответственное хранение (прил. 2). Передача вещественного доказательства происходит по усмотрению следователя. Если он откажет, придется ждать прекращения уголовного дела или приговора.

В этом случае быстро вернуть будет сложно, но можно обратиться с ходатайством о передаче на ответственное хранение (прил. 2). Передача вещественного доказательства происходит по усмотрению следователя. Если он откажет, придется ждать прекращения уголовного дела или приговора.

Также можно обжаловать в суд действия следователя по изъятию вашего телефона, чтобы признать такие действия незаконными

Что делать, если телефон изъяли без вас?

Случается, что об изъятии своих вещей вы узнаёте уже после того, как это произошло. Например, обыск или выемка по уголовному делу прошли в ваше отсутствие. Или вас выпускают из ОВД после задержания, но телефон не отдают.

В таком случае нужно выяснить, кто именно проводил изъятие. Если телефон забрали во время обыска в помещении, нужно обратиться к собственнику за копией протокола. Если личные вещи не возвращают после административного задержания, вам обязаны предоставить документы о невозможности их возврата.

Если судьбу телефона ни одним из этих способов установить не удалось, вы можете написать заявление на имя руководителя СУ СК РФ по субъекту РФ, где был изъят телефон (прил. 6).

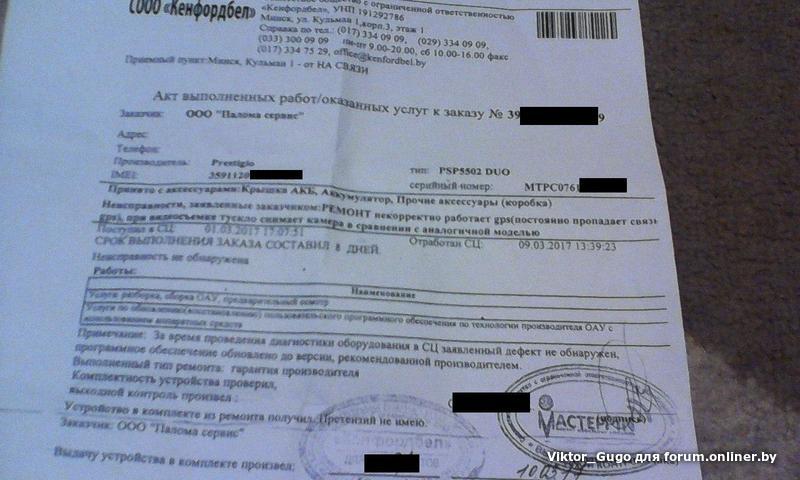

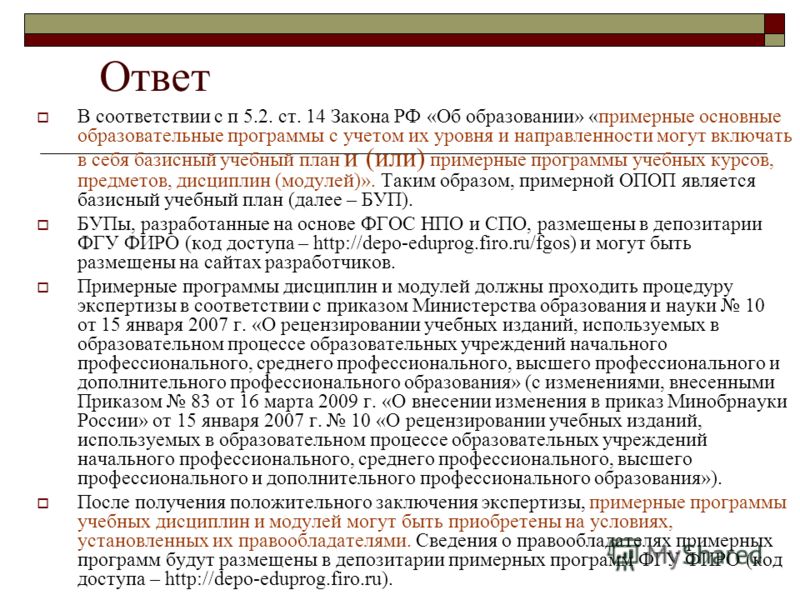

Проверка качества и экспертиза товара

Очень часто, обращаясь к продавцу с претензией на качество товара, в ответ мы слышим предложение передать товар на проверку качества.

Давайте разберемся, насколько обоснованно это требование, что представляет собой проверка качества и какой порядок ее проведения.

В соответствии п. 5 ст. 18 Закона продавец (изготовитель, сервисный центр, импортер) обязан принять у потребителя товар ненадлежащего качества и в случае необходимости провести проверку качества.

Цель проверки качества – установление факта наличия или отсутствия в товаре недостатков и выяснение причин их возникновения. Без получения товара от потребителя продавец не имеет объективной возможности проверить обоснованность его притязаний и, соответственно, исполнить предусмотренное законом обязательство – вернуть денежные средства, произвести замену или отремонтировать товар.

Таким образом, предлагая потребителю передать товар на проверку, продавец (изготовитель, сервисный центр, импортер) намеревается убедиться, что товар действительно неисправен и недостаток носит производственный характер. Особенно актуально это в отношении технически сложных товаров, сбои в функционировании которых могут быть не следствием неисправности, а объясняться сложностью в настройке и эксплуатации для рядового потребителя.

В некоторых случаях, особенно когда речь идет о технически сложных товарах, проверка качества может быть проведена только в условиях авторизованного сервисного центра. Продавец, как правило, не является организацией, уполномоченной изготовителем на вскрытие и разборку оборудования, вмешательство в его конструкцию. Совершение сотрудниками магазина подобных действий, согласно условиям гарантии, может повлечь отказ в дальнейшем гарантийном обслуживании.

Следует заметить, что в соответствии с п. 10.3 Методических рекомендаций по учету и оформлению операций приема, хранения и отпуска товаров в организациях торговли (утв. Письмом Комитета РФ по торговле от 10.07.1996 № 1-794/32-5) обмен или прием недоброкачественных товаров производится только на основании оригинала справки мастерской гарантийного ремонта (акта сервисного центра). Поэтому направление товара для исследования в уполномоченную изготовителем организацию зачастую является необходимым и обязательным условием.

Письмом Комитета РФ по торговле от 10.07.1996 № 1-794/32-5) обмен или прием недоброкачественных товаров производится только на основании оригинала справки мастерской гарантийного ремонта (акта сервисного центра). Поэтому направление товара для исследования в уполномоченную изготовителем организацию зачастую является необходимым и обязательным условием.

Несмотря на эти особенности и кажущуюся сложность, сроки проверки качества полностью соответствуют срокам, установленным для выполнения тех или иных требований потребителя, и не могут их превышать. Например, если потребитель предъявил требование о замене товара с недостатком, срок проверки качества не может превышать 20 дней, вне зависимости от того, сколько участников задействованы в исследовании товара.

Следует помнить, что проверка качества – это не прихоть продавца (сервисного центра, импортера), с помощью которой он старается оттянуть момент расчетов с потребителем. В конечном итоге, если предусмотренный законом порядок соблюден, приняв товар у потребителя, продавец благополучно вернет его изготовителю (импортеру, поставщику). Но для возврата товара необходимы доказательства производственного характера неисправности, а в некоторых случаях – существенности выявленного недостатка. Именно поэтому в подавляющем большинстве случаев продавец (сервисный центр) вынужден проводить проверку качества.

Но для возврата товара необходимы доказательства производственного характера неисправности, а в некоторых случаях – существенности выявленного недостатка. Именно поэтому в подавляющем большинстве случаев продавец (сервисный центр) вынужден проводить проверку качества.

На незнании потребителем данных правил паразитируют множество общественных объединений потребителей. Они склоняют граждан к отказу от передачи товара на проверку качества, навязывают множество дополнительных услуг и в конечном итоге, вынуждают обращаться в суд, хотя внесудебные возможности еще не исчерпаны. При этом за представительство в суде они, разумеется, также просят значительные суммы. Подробнее о недобросовестных объединениях потребителей и юристах Вы можете узнать в соответствующем разделе.

В каких случаях проводится экспертиза товара?

Если в результате проверки качества установлены причины возникновения недостатка, но возникает спор по поводу этих причин, продавец (изготовитель, сервисный центр, импортер) обязан провести экспертизу.

Например, в результате проверки качества выясняется, что недостаток товара возник по причине механического повреждения. Однако потребитель не согласен с такими выводами и заявляет об этом продавцу (изготовителю, сервисному центру, импортеру). В этом случае продавец (изготовитель, сервисный центр, импортер) обязан провести экспертизу.

На что обязательно нужно обращать внимание:

- Экспертиза проводится только в случае возникновения спора о причинах появления недостатка. Поэтому если проверка качества еще не проведена или в результате проверки качества факт наличия недостатка не нашел подтверждения, основания для проведения экспертизы отсутствуют.

- Если в результате экспертизы будет установлено, что недостатки товара возникли вследствие обстоятельств, за которые не отвечает продавец (изготовитель), потребитель обязан возместить все расходы на проведение экспертизы, а также связанные с ее проведением расходы на хранение и транспортировку товара. Поэтому требовать проведения экспертизы целесообразно только в том случае, если Вы убеждены, что недостаток в товаре возник не по Вашей вине.

В ином случае высока вероятность дополнительных затрат.

В ином случае высока вероятность дополнительных затрат.

Напоминаем, что продавец (изготовитель, сервисный центр, импортер) не отвечает за недостатки товара, если они возникли после передачи товара потребителю вследствие нарушения потребителем правил использования, хранения или транспортировки товара, действий третьих лиц или непреодолимой силы. К обстоятельствам, освобождающим продавца (изготовителя) от ответственности за возникновение недостатка относятся случаи, когда недостаток возник вследствие механического и термического повреждения товара, воздействия жидкости на товар, перепада напряжения в сети электропитания, неквалифицированного вмешательства в программную или аппаратную части товара и т.п. Подробный перечень оснований, как правило, приводится в условиях гарантии, передаваемых вместе с товаром.

Как судебные эксперты получают удаленные данные с вашего телефона?

- Подробности

- ноября 11, 2017

- Просмотров: 17589

Если вы смотрите сериалы про полицию, то скорее всего вы видели на экране как эксперты при проведении судебного расследования извлекают данные из телефонов жертв или подозреваемых. Обычно это включает в себя нажатие нескольких кнопок, и удаленные текстовые сообщения пользователей и история звонков мгновенно появляются на экране.

Обычно это включает в себя нажатие нескольких кнопок, и удаленные текстовые сообщения пользователей и история звонков мгновенно появляются на экране.

Правда немного отличается. Но что, собственно, может судебно-медицинская экспертиза восстановить с вашего телефона? Как это делается? Зачем удалять данные из памяти? Есть много вопросов на эту тему, поэтому я немного покопался, чтобы найти ответы.

Для чего могут потребоваться эти данные?

Почему телефон или планшет могут подвергнуться судебному расследованию? Во многих случаях информация, снятая с телефона, может помочь в раскрытии преступления. Еще в 2014 году, когда в Москве без вести пропали две девочки, цифровая судебная экспертиза помогла полиции найти похитителя. Во многих других случаях информация, полученная из телефона жертвы или преступника, помогала расследованию.

Даже простая информация, как и одно текстовое сообщение, может помочь следователям раскрыть преступление. В других случаях это более сложная картина, например, удаленные журналы вызовов, отметки времени, данные геолокации и использование приложений. История поиска может оказаться инкриминирующей. Многие виды информации могут помочь полиции раскрыть преступление — и большая часть этой информации хранится в наших телефонах.

В других случаях это более сложная картина, например, удаленные журналы вызовов, отметки времени, данные геолокации и использование приложений. История поиска может оказаться инкриминирующей. Многие виды информации могут помочь полиции раскрыть преступление — и большая часть этой информации хранится в наших телефонах.

Важно отметить, что ваше мобильное устройство могут подвергнуть исследованию даже если вас не подозревают в совершении преступления. Телефоны, принадлежащие жертвам преступлений, также могут предоставлять полиции очень ценные данные, особенно если эти жертвы являются недееспособными или пропавшими без вести.

Типы сбора данных

Существует ряд стратегий, которые могут использовать судебные эксперты. Самый простой способ известен как «ручной сбор», и он включает в себя использование интерфейса для изучения содержимого устройства. Это требует много времени и часто не очень полезно, потому что все, что было удалено, не отображается в стандартном интерфейсе.

Логическое получение предоставляет более подробные данные. Этот тип получения информации предполагает передачу как можно большего количества данных через стандартные каналы передачи, такие как те, которые будут использоваться для синхронизации телефона с компьютером. Этот тип получения информации позволяет судебным экспертам работать с данными на телефоне, но вряд ли сможет восстановить много удаленной информации.

Когда следователи хотели бы просмотреть удаленные данные, требуется получение файловой системы. Мы рассмотрим, как этот тип получения информации может мгновенно восстановить удаленные элементы. Мобильные устройства — это в основном большие базы данных, и получение файловой системы дает эксперту доступ ко всем файлам в базе данных. Существует также множество инструментов судебной экспертизы, которые способны анализировать данные этого типа, что облегчает работу эксперта.

Наконец, есть физическое приобретение. Это самое сложное приобретение, поскольку оно включает чтение физических данных на чипе и перенос их на другое устройство, на котором можно работать. Для этого требуются программисты, а иногда и инструменты для удаления самого чипа с телефона. Это очень сложно, но это также дает экспертам больше данных для работы.

Для этого требуются программисты, а иногда и инструменты для удаления самого чипа с телефона. Это очень сложно, но это также дает экспертам больше данных для работы.

Как удаленные файлы могут быть восстановлены?

Возможно, вам интересно, как часть программного обеспечения может найти файлы, которые вы удалили. Если вы знаете, как работают накопители на компьютере, вы уже знакомы с основами. Флэш-память в мобильных устройствах фактически не удаляет файлы, пока не закончится пространство для чего-то нового. Эта информация просто «деиндексируется», по сути телефон забывает, где она находится, но она по-прежнему сохраняется в телефоне.

Поэтому, если эти данные не были перезаписаны, специальное программное обеспечение может их найти. Идентификация и декодирование не всегда просты, но лаборатории судебно-медицинской экспертизы обладают чрезвычайно мощными инструментами, которые помогают им в этом процессе.

Чем позже вы что-то удалили, тем менее вероятно, что это будет перезаписано. Если вы удалили что-то несколько месяцев назад, и вы много используете свой телефон, есть хорошая вероятность, что файловая система уже перезаписала этот файл. Если вы удалили что-то только несколько дней назад, шансы того, что этот файл все еще где-то там выше.

Если вы удалили что-то несколько месяцев назад, и вы много используете свой телефон, есть хорошая вероятность, что файловая система уже перезаписала этот файл. Если вы удалили что-то только несколько дней назад, шансы того, что этот файл все еще где-то там выше.

Некоторые устройства iOS, такие как новые iPhone, делают дополнительный шаг. Помимо деиндексирования данных, они также шифруют их. И экспертам будет чрезвычайно сложно (если не невозможно) обойти эту защиту.

Один из способов, по которым эксперты-криминалисты могут получать удаленные данные, фактически допускает сам телефон и резервное копирование. Многие телефоны автоматически синхронизируют все информацию с компьютером пользователя или облаком. Извлечения данных из этой резервной копии может быть проще, чем на телефоне. Очевидно, что эффективность этой стратегии зависит от того, как давно была создана резервная копия телефона и облачная служба, используемая для хранения файлов.

Какие типы файлов могут быть восстановлены?

Типы восстанавливаемых файлов могут зависеть от устройства, над которым работает криминалист. Однако существует несколько основных типов, которые могут быть восстановлены:

Однако существует несколько основных типов, которые могут быть восстановлены:

- Текстовые сообщения

- История звонков

- Сообщения электронной почты

- Заметки

- Контакты

- Календарь событий

- Изображения и видеоролики

Также могут быть восстановлены сообщения от альтернативных служб обмена сообщениями, таких как WhatsApp или Viber. (Однако если эти сообщения зашифрованы, следователи не смогут их прочитать.)

Что такое шифрование?

Шифрование мобильных устройств представляет серьезную проблему для судебного эксперта. Если было применено сильное шифрование, и нет способа получить ключ шифрования, будет сложно или почти невозможно получить какие-либо данные с телефона. iTunes даже просит пользователей шифровать резервные копии, которые они делают на своих компьютерах.

Хотя это делает телефоны менее полезными для следователей, есть некоторые способы преодолеть шифрование. Некоторые телефоны имеют встроенные бэкдоры, которые позволяют профессионалам получить доступ к файлам. Другие эксперты могут взломать ваш пароль шифрования.

Некоторые телефоны имеют встроенные бэкдоры, которые позволяют профессионалам получить доступ к файлам. Другие эксперты могут взломать ваш пароль шифрования.

Однако, если квалификация эксперта оставляет желать лучшего он не сможет прочесть эти зашифрованные файлы. Если вас беспокоит судебно-медицинская экспертиза вашего телефона (например, вы журналист с секретными источниками), рекомендуется использовать самые безопасные настройки шифрования.

Является ли любая ваша информация действительно безопасной?

В конце концов, нет никаких гарантий, когда дело доходит до судебного расследования. Для обеих сторон. Невозможно полностью защитить каждую часть данных на телефоне от умного и опытного эксперта. И нет доступа к данным на каждом телефоне.

Но существует множество разнообразных инструментов. Они разработаны специально для противодействия постоянно меняющемуся ландшафту защиты данных.

Как всегда, я рекомендую те же самые вещи, если вы хотите сохранить свои данные в безопасности. Шифруйте все. Будьте осторожны, где и как вы создаете резервную копию. Используйте надежные пароли. И, если это вообще возможно, не делайте ничего, что поставит вас в поле зрения правоохранителей.

Шифруйте все. Будьте осторожны, где и как вы создаете резервную копию. Используйте надежные пароли. И, если это вообще возможно, не делайте ничего, что поставит вас в поле зрения правоохранителей.

Вы шифруете свой телефон? Вас беспокоит безопасность данных на ваших мобильных устройствах? Поделитесь своими мыслями в комментариях ниже!

Читайте также

Нарушение закона — по требованию – Огонек № 34 (5579) от 02.09.2019

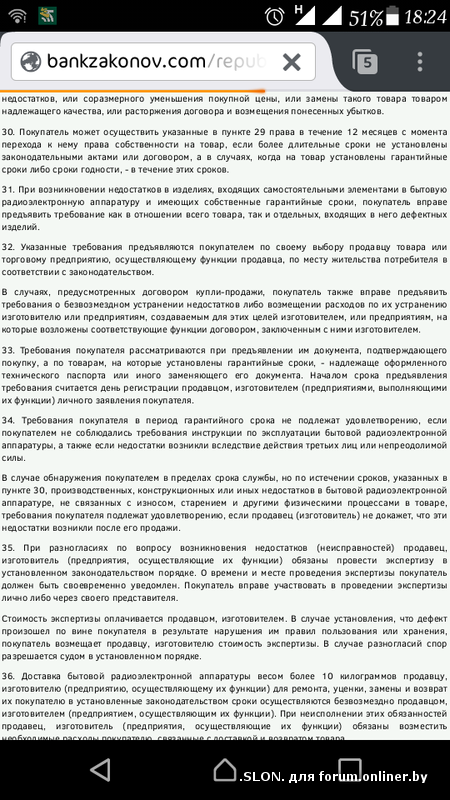

Процедуры изъятия мобильных телефонов и изучения их содержимого сегодня не предусмотрены. Но телефоны изымаются и изучаются без оглядки на это.

Сергей Замошкин, адвокат

«Гражданин, предъявите ваш телефон! И сообщите пароль к нему!» — именно так все чаще обращаются стражи порядка к людям, попавшим в их поле зрения по самым различным причинам. Даже к свидетелям. И не только в связи с уголовным преследованием.

Визит работников силовых ведомств в офисы и на предприятия в связи с выемкой документов, например, нередко сопровождается изъятием телефонов у всех сотрудников с соответствующей проверкой их содержания..jpg) Да и просто доставление в полицию всего лишь по некоему «подозрению» в совершении административного проступка, а то и без явного повода, тоже бывает основанием для изъятия мобильника и, что главное, просмотра всего его содержания. Причем, как говорят побывавшие в полиции, там, бывает, и угрожают: дескать, останетесь у нас, пока не скажете пароль от телефона. При этом изъятие телефонов и ознакомление с их содержимым, что важно, делается без постановления судьи, без понятых, а о результатах изучения мобильника не сообщается. Это вроде как рутина — «так положено».

Да и просто доставление в полицию всего лишь по некоему «подозрению» в совершении административного проступка, а то и без явного повода, тоже бывает основанием для изъятия мобильника и, что главное, просмотра всего его содержания. Причем, как говорят побывавшие в полиции, там, бывает, и угрожают: дескать, останетесь у нас, пока не скажете пароль от телефона. При этом изъятие телефонов и ознакомление с их содержимым, что важно, делается без постановления судьи, без понятых, а о результатах изучения мобильника не сообщается. Это вроде как рутина — «так положено».

Кем «положено»? Когда? Где такая норма зафиксирована? Эти вопросы у граждан, как правило, не возникают. А зря…

Ясно, что правоохранителей и спецслужбы должны интересовать звонки и переписка с целью выявления терроризма, других преступлений, разыскиваемых лиц и т.п. Кто бы спорил — цель, конечно, благородная. Но надо признать: с законностью изъятия и просмотра содержания мобильных телефонов все совсем не просто.

Но надо признать: с законностью изъятия и просмотра содержания мобильных телефонов все совсем не просто.

В Конституции Российской Федерации закреплено как одно из важнейших право каждого гражданина «на неприкосновенность частной жизни, личную и семейную тайну…

Каждый имеет право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений. Ограничение этого права допускается только на основании судебного решения» (статья 23).

От того, что Конституция России, как и основа большей части современного законодательства, создавалась еще во времена, когда связь была проводной и телефоны стояли дома на тумбочке или на столе на работе, а мобильников не было вовсе, ничего теперь не меняется: прописанную в Основном законе норму («ограничение права допускается только на основании судебного решения») никто не отменял. Более того, она зафиксирована и в статье 186 УПК РФ, которая, в частности, устанавливает: если «телефонные и иные переговоры подозреваемого, обвиняемого и других лиц могут содержать сведения, имеющие значение для уголовного дела, их контроль и запись допускаются при производстве по уголовным делам о преступлениях средней тяжести, и особо тяжких преступлениях на основании судебного решения». И разрешение на получение информации о соединениях между «абонентами и (или) абонентскими устройствами» может быть дано также только судом (статья 186.1 УПК РФ).

И разрешение на получение информации о соединениях между «абонентами и (или) абонентскими устройствами» может быть дано также только судом (статья 186.1 УПК РФ).

От того, каким средством связи мы сегодня пользуемся, эта норма не зависит. Более того, находящийся теперь у гражданина в руках или кармане аппарат — не только средство для разговоров, но часто еще и многофункциональный инструмент. В современных коммуникационных устройствах, содержимое которых так интересует правоохранителей и спецслужбы, могут храниться не только сведения о «контактах» и соединениях с ними, но и переписка во всех видах и формах (смс-сообщения, электронная почта, общение в различных мессенджерах и интернет-сообществах, в том числе у кого-то, что греха таить, и на сайтах знакомств), а еще деловая и финансовая информация в «личных кабинетах», включая «электронные кошельки», то есть все то, что составляет ту самую тайну личной жизни, сохранность которой гарантирует закон.

В Конституции России про принудительное знакомство с содержимым наших смартфонов ничего нет. Нет про это ни одной статьи и в других российских законах — ни в Административном кодексе, ни в Уголовно-процессуальном.

Нет про это ни одной статьи и в других российских законах — ни в Административном кодексе, ни в Уголовно-процессуальном.

Нет ни слова ни о процедуре изъятия мобильных телефонов, ни об изучении их содержимого. Получается, законодательством все эти «опции», присвоенные правоохранительными органами явочным порядком, не предусмотрены. То есть налицо чистый произвол!

Что действительно дозволяет и предписывает закон? Например, полиции для выполнения возложенных на нее обязанностей предоставляется (среди прочих) право «осуществлять в порядке, установленном законодательством об административных правонарушениях, личный досмотр граждан, досмотр находящихся при них вещей, а также досмотр их транспортных средств при наличии данных о том, что эти граждане имеют при себе оружие, боеприпасы, патроны к оружию, взрывчатые вещества, взрывные устройства, наркотические средства, психотропные вещества или их прекурсоры либо ядовитые или радиоактивные вещества, изымать указанные предметы, средства и вещества при отсутствии законных оснований для их ношения или хранения; принимать участие в досмотре пассажиров, их ручной клади и багажа на железнодорожном, водном или воздушном транспорте, метрополитене и других видах внеуличного транспорта либо осуществлять такой досмотр самостоятельно в целях изъятия вещей и предметов, запрещенных для перевозки транспортными средствами» (пункт 16 статьи 13 закона «О полиции»). Схожие права закреплены и в законе «О федеральной службе безопасности» (пункт и статьи 13). Изъятие вещей допускается лишь у лиц, пытающихся проникнуть на особорежимные и охраняемые объекты (пункт к статьи 13).

Схожие права закреплены и в законе «О федеральной службе безопасности» (пункт и статьи 13). Изъятие вещей допускается лишь у лиц, пытающихся проникнуть на особорежимные и охраняемые объекты (пункт к статьи 13).

И при чем тут мобильный телефон и возможность вникать в его содержимое?

Далее. Порядок досмотра и изъятия вещей строго регламентирован Кодексом РФ об административных правонарушениях. «Личный досмотр, досмотр вещей, находящихся при физическом лице, то есть обследование вещей, проводимое без нарушения их конструктивной целостности, осуществляются в случае необходимости в целях обнаружения орудий совершения либо предметов административного правонарушения». «Досмотр вещей, находящихся при физическом лице… осуществляется уполномоченными на то должностными лицами в присутствии двух понятых либо с применением видеозаписи». О личном досмотре и досмотре вещей обязательно составляется протокол или делается запись в протоколе задержания, если применялась видеозапись, то она приобщается (статья 27. 7).

7).

При этом допускается изъятие лишь вещей, явившихся орудиями совершения или предметами административного правонарушения (статья 27.10). Конечно, мобильник может стать «орудием» административного правонарушения — в том случае, если его специально бросили в цель вместо камня. Но таких фактов еще замечено не было. А во всех иных случаях, получается, его изъятие законом не предусмотрено.

При расследовании уголовного дела регламентации схожие (статья 184 УПК РФ). Но и тут особой процедуры для мобильного телефона, а фактически карманного компьютера и носителя самой разной информации, в том числе являющейся личной тайной, нет. И если резюмировать сказанное, то вывод простой: изъятие и просмотр содержимого мобильных телефонов сегодня законом не предусмотрены вовсе.

Поэтому нам, всем тем, у кого облеченные властью могут на улице, в транспорте, в офисе потребовать телефон и просмотреть все сведения из него, нужно обязательно защищать свои мобильники паролем и знать, что никто не вправе без судебного решения требовать его сообщить: это нарушение конституционного права каждого на личную тайну и тайну переписки и превышение должностных полномочий со стороны сотрудников органов, настаивающих на этом. До тех пор, пока вам не покажут закон, где это разрешено и есть соответствующая процедура, это злоупотребление.

До тех пор, пока вам не покажут закон, где это разрешено и есть соответствующая процедура, это злоупотребление.

Похоже, лиц, занимающихся нашим законотворчеством, эта проблема еще не коснулась. «Гром» персонально для них не грянул — в их смартфоны еще не заглядывали. Нужно ли этого ждать, чтобы ситуация изменилась?

Что ваш смартфон расскажет полиции — Sipnet

От редакции: сегодняшний скандал с попавшими в открытый доступ SMS «Мегафона» — далеко не единственный случай, когда тайное мобильное становится явным.

Представляем перевод опубликованной в британском издании PC Pro статьи Стюарта Митчелла о том, как британские правоохранительные органы используют информацию из смартфонов. Российская полиция пока не настолько продвинута, так что есть время мотать на ус.

Где вы были, с кем разговаривали, с кем спали — секреты, которыми люди не делятся даже с ближайшими друзьями, свободно получает устройство, знающее вас лучше любого свидетеля.

Apple публично опроверг обвинения в слежке за людьми с помощью «айфонов», однако полиция и частные судебные эксперты не терзаются угрызениями совести, раскрывая спрятанные в смартфонах секреты.

В прошлом году Национальное Агентство Соединенного Королевства по развитию полиции сделало получение «мобильных свидетельств» одним из своих главных обучающих курсов. Предполагается, что в год проходить его будут 3500 полицейских.

Мобильные устройства массово отправляются судебным экспертам для анализа того, где они побывали и что содержат. Фил Ридли, специалист по анализу мобильных телефонов в компании CCL-Forensics, рассказывает: «Полтора-два года назад мы видели немного смартфонов по сравнению с компьютерами. Теперь они составляют заметно больше половины попадающих к нам устройств. Мы работаем и на обвинение, и на защиту — а также над частными случаями».

Ваш смартфон может поместить вас на место преступления, разрушить алиби или даже предоставить его — и поэтому одним из первых действий полиции на месте преступления стало забрать мобильник подозреваемого. Ридли впечатлен тем, сколько всего в них теперь содержится: «Изображения, записи, логи звонков, основанная на базовых станциях и Wi-Fi-сетях информация о местонахождении. Навигационная информация из программ-навигаторов — список можно продолжать».

Ридли впечатлен тем, сколько всего в них теперь содержится: «Изображения, записи, логи звонков, основанная на базовых станциях и Wi-Fi-сетях информация о местонахождении. Навигационная информация из программ-навигаторов — список можно продолжать».

Полный доступ

Когда существует столько потенциально уличающих свидетельств, вы можете подумать, что существует защита частной жизни, призванная не дать правоохранительным органам щупать ваш телефон — но вы ошибетесь.

Как сообщают юристы, у полиции есть очень широкие права на проверку содержимого мобильных телефонов, если существует «обоснованное подозрение», что обладатель телефона совершил преступление. А уже окопавшись в содержимом, они могут наткнуться на другие свидетельства, которые тоже могут довести до суда.

Трейси Стреттон, юрист-консультант компании по восстановлению данных Kroll Ontrack, объяснила общее правило: «Для инспектирования телефона необходимо обоснованное подозрение. Если вы видите человека после автоаварии, вам не нужен ордер, потому что есть обоснованное подозрение о наказуемом нарушении правил дорожного движения. Если при попытке распутать одно дело на телефоне найдут еще что-то, то, думаю, полиция займется и этим. Они не остановятся для получения ордера, потому что у них теперь есть подозрения в новом преступлении».

Если при попытке распутать одно дело на телефоне найдут еще что-то, то, думаю, полиция займется и этим. Они не остановятся для получения ордера, потому что у них теперь есть подозрения в новом преступлении».

Неудивительно, что Центральный отдел полиции по киберпреступности посвящает большое количество своих инструкций тому, как охранять и удерживать информацию на мобильных телефонах, что считается сложнее, чем в случае с компьютерами.

Стреттон комментирует: «Проблема с телефонными свидетельствами в том, что они могут быстро исчезнуть, и надо действовать быстро, потому что, если аккумулятор сядет, можно потерять информацию из оперативки». По словам аналитиков, полицейских также инструктируют извлекать SIM-карты из телефонов после их изъятия, чтобы подозреваемые не могли удаленно стереть информацию или обличающие изображения. Процедура изъятия сейчас меняется, но суть в том, что любая информация из вашего телефона может быть использована против вас.

Где моя любимая?

Как показала недавняя шумиха вокруг «слежки от Apple», сохранять информацию о нашем местонахождении для смартфонов обычное дело, и они еще и отправляют ее в кучу мест — создателям гаджета, операторам связи, разработчикам сервисов и т. д. Но информация, собираемая телефоном, лишь часть общей картины: у властей есть несколько способов определять, где побывал телефон.

д. Но информация, собираемая телефоном, лишь часть общей картины: у властей есть несколько способов определять, где побывал телефон.

Ридли: «Информация о местонахождении — главная, причем как для обвинения, так и для защиты. Если вы можете доказать, что кто-то был в каком-то конкретном месте, это очень важно. Если у смартфона есть GPS, и у GPS-записей указано время, можно с очень высокой степенью достоверности говорить, где находился человек в определенное время».

Более старые методы включают триангуляцию местонахождения базовых станций, которые телефон использовал для связи. Анализируя данные о том, рядом с какими станциями он побывал, полиция может воссоздать маршрут владельца.

Компаниия Forensic Mobile Services говорит, что использовала эту информацию для воссоздания картины недавнего угона грузовика из-за находившихся в нем ценностей: «Полицейское расследование нашло семь мобильников, по всей вероятности, связанных с этим делом, и полицейские получили соответствующие данные для каждого из них. Составив карту движения телефонов по сотовым станциям и хронологический список всех сделанных и принятых телефонами звонков, полиция смогла убедиться в своих подозрениях».

Составив карту движения телефонов по сотовым станциям и хронологический список всех сделанных и принятых телефонами звонков, полиция смогла убедиться в своих подозрениях».

Учитывая богатство информации, содержащейся в телефонах, судебные эксперты могут быстро составить доказательную базу. Ридли: «Мы видели, как это было использовано для обвинения. iPhone забрали в Испанию, и мы могли видеть, когда он был включен и куда с ним направились. Можно поспорить, что это данные о телефоне, а не его владельце, но зачем кому-то понадобилось бы отдавать свой сияющий новый айфон другому человеку на весь отпуск?»

Используя файлы телефона, Ридли смог составить картину обычных звонков и действий подозреваемого, доказывающую, что он все время носил с собой телефон: «Мы можем доказать то, что называют связью, посмотрев на активность телефона в определенное время. В испанском случае мы могли видеть, что телефон использовался в поездке для звонков и SMS друзьям и знакомым владельца телефона. В каждом устройстве — множество косвенной информации, которую мы можем использовать для воссоздания картины».

В каждом устройстве — множество косвенной информации, которую мы можем использовать для воссоздания картины».

Телефон может рассказать не только где вы были, но и что делали, благодаря чему полиция может узнать, не разговаривал ли водитель по телефону в момент аварии. Как заметил Ридли, «время и дата в самом телефоне могут быть недостоверными, потому что владелец может установить какие угодно. Однако звонки и SMS проходят через мобильного оператора, часы которого точны. В суде такие показания считаются верными».

Чертовы данные

В то время как простые старомодные звонилки обладали ограниченной памятью и функциональностью, современные смартфоны подключают своих владельцев к интернету, и, хотя это дает много возможностей, это также означает, что секреты смартфона становится гораздо сложнее хранить. Даже если вы смогли удаленно стереть всю информацию с телефона, лишив полицию главного блюда, связи телефона с различными сервисами по-прежнему могут служить инкриминирующей информацией.

По словам аналитиков, cookie-файлы, оставленные на телефоне «Гуглом» и другими ресурсами в ходе серфинга, показывают самые посещаемые сайты. Даже если стереть историю в браузере, cookie могут быть использованы для определения серфинговых привычек. Например, сайты по теме «как сделать бомбу дома» могут навести на след в антитеррористических расследованиях.

Информации с помощью смартфонов утекает столько, что становится почти невозможным спрятать «палево». Роберт Уинтер, главный инженер Kroll Ontrack, утверждает: «Если мы говорим о смартфонах, почти все они синхронизируются с каким-то сервером. Если вы удалили информацию на своем мобильном устройстве, то остается копия на сервере — либо у IT-отдела на работе, если вы используете BlackBerry, либо в iTunes, с которым вы синхронизируете iPhone».

Компания Ридли также занималась делами, в которых требовалось узнать, когда человек пользовался VoIP-телефонией: «Мы видим и VoIP-приложения вроде Skype. Поскольку они передаются не по голосовым каналам, а по каналам передачи данных, они не отображаются в счетах от оператора — так что единственным местом, в котором сохраняется информация о них, оказывается само устройство».

По словам Ридли, даже в самых невинных функциях смартфонов скрываются подвохи, затрудняющие удаление чего-либо: «Когда вы поворачиваете айфон набок, он делает скриншот и поворачивает его. Даже если вы думаете, что удалили информацию, скриншоты сохраняются в системе. Если смотрите на письмо и поворачиваете телефон, остался скриншот письма».

Улыбнитесь, вас снимают

Пока полиция прочесывает SMS в поисках свидетельств, камеры смартфонов сами свидетельствуют против своих владельцев. В Exif-данных снимков сохраняются время и место съемки. Этого может быть достаточно для уничтожения алиби.

Саймон Стегглс, глава отдела судебной экспертизы в Disklabs, говорит: «Люди делают снимки на телефон, на них может быть лишь интерьер дома или автомобиль, но вместе со всеми данными это говорит «ты был там». Многие люди подставляли сами себя, фотографируя место, где закопали наркотики. Геотеги в фотофайлах сообщают очень точное географическое расположение, так что если отправляешься туда с фотографией на руках, несложно найти припрятанное».

Смартфоны также показали ужасные сцены с участием преступников, включая сексуальных маньяков, снимающих себя с жертвой. Стегглс сказал: «Это не просто забавное хоум-видео, люди снимают самые разные вещи. К нам обратилась полиция, когда не могла воспроизвести видео с телефона — оказалось, что на нем мужчина отрубал кому-то голову в своем гараже».

По словам Стегглса, не только власти желают получить доступ к грязным секретам телефонов: «К нам приходит куча мужчин и женщин, подозревающих, что им изменяют, с желанием увидеть удаленные SMS на чужом телефоне. Но закон говорит, что мы не можем оказывать такие услуги человеку, если смартфон не принадлежит ему — нам предлагали очень большие деньги, но мы не можем. Однако кто-то другой может — полюбуйтесь на скандал с газетой News of the World. Один парень принес телефон своей жены, и поскольку он сам платил за него и подписал контракт с оператором, у него было право обращаться к нам. Когда он пришел за результатом, нам пришлось сообщить ему, что его жена снимала на видео, как она спит с кучей других парней».

Короче говоря, если хотите сохранить что-то в секрете, вырубите смартфон.

Источник: ВебпланетаРемонт iPhone — официальная служба поддержки Apple (RU)

Оригинальные запасные части

Для выполнения качественного ремонта необходимо использовать оригинальные запасные части Apple. Чтобы обеспечить корректную работу вашего устройства, обращайтесь в авторизованный сервисный центр компании Apple.

Ремонт экрана

Треснутый экран iPhone можно заменить в одном из авторизованных сервисных центров компании Apple. Если у вас есть соглашение AppleCare+, вы можете использовать его для покрытия ремонта экрана.

Во всех этих центрах используются оригинальные запасные части Apple, а сверхточное оборудование позволяет гарантировать, что после ремонта ваш экран будет как новый. В некоторых центрах обслуживание осуществляется в день обращения.

Зарезервировать встречу или подать запрос на обслуживание

Замена аккумулятора

Заменить аккумулятор iPhone можно в авторизованном сервисном центре компании Apple. В этих центрах используются оригинальные запасные части Apple.

Если в вашем аккумуляторе обнаружен дефект, который покрывается ограниченной гарантией Apple, соглашением AppleCare+ или законом о защите прав потребителей, мы обслужим iPhone бесплатно. Наша гарантия не покрывает аккумуляторы, изношенные вследствие обычного использования. В случае износа аккумулятора мы предлагаем платное негарантийное обслуживание.

Если емкость аккумулятора продукта опускается ниже 80 % от номинальной и у вас есть соглашение AppleCare+, обслуживание iPhone будет выполнено бесплатно. Нам, возможно, потребуется протестировать ваше устройство, чтобы найти причины проблемы с аккумулятором.

Зарезервировать встречу или подать запрос на обслуживание

Узнайте, как продлить время работы от аккумулятора

Другие ремонты iPhone

Требуется ремонт кнопки «Домой», аксессуара или устранение повреждения из-за контакта с жидкостью?

- Если ваше устройство iPhone покрывается гарантией Apple, соглашением AppleCare+ или законом о защите прав потребителей, ремонт выполняется бесплатно.

Но это не касается случайных повреждений, за устранение которых взимается плата.

Но это не касается случайных повреждений, за устранение которых взимается плата. - Если ваше устройство iPhone повреждено и у вас есть соглашение AppleCare+, право на сервисное обслуживание распространяется и на случайное повреждение. За каждый инцидент взимается дополнительная плата.

- Если ваше устройство iPhone повреждено и у вас нет соглашения AppleCare+, плата будет зависеть от ремонта. У авторизованных сервисных центров компании Apple могут быть другие цены.

Не уверены, покрывается ли ваше устройство? Проверьте право на сервисное обслуживание, введя серийный номер iPhone.

Подробнее о соглашении AppleCare+ для iPhone

Подготовка к ремонту

Прежде чем сдать iPhone на обслуживание, необходимо выполнить несколько действий для защиты данных, а именно создать их резервную копию и отключить функцию «Найти iPhone».

Узнайте, как подготовить iPhone к ремонту

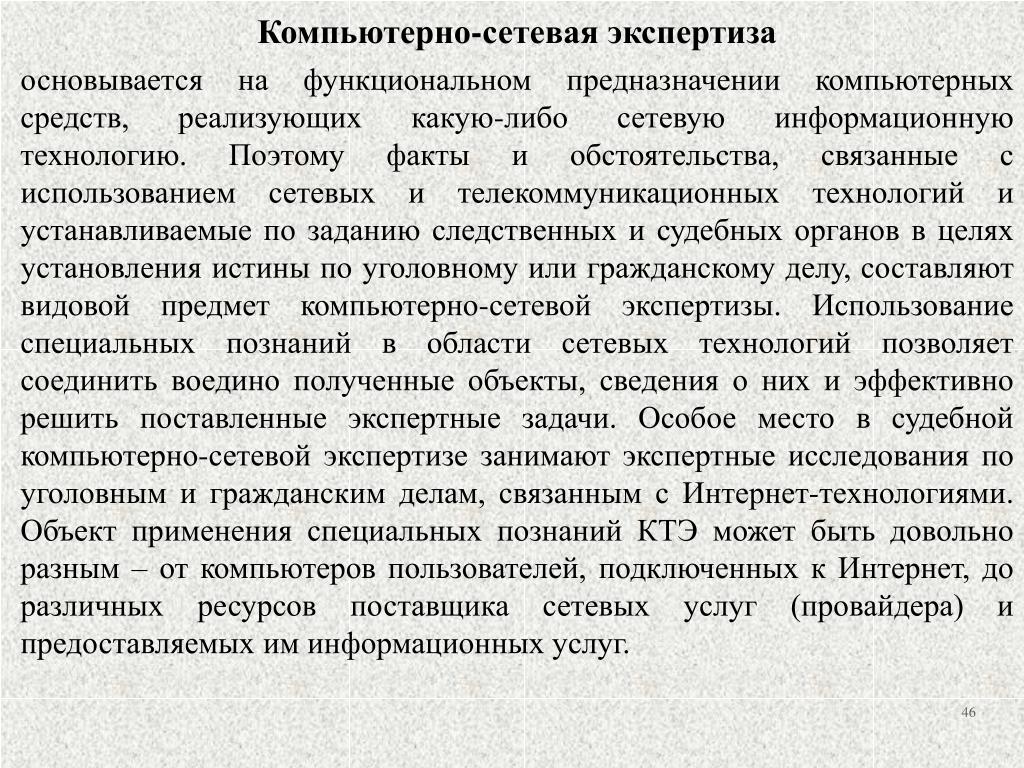

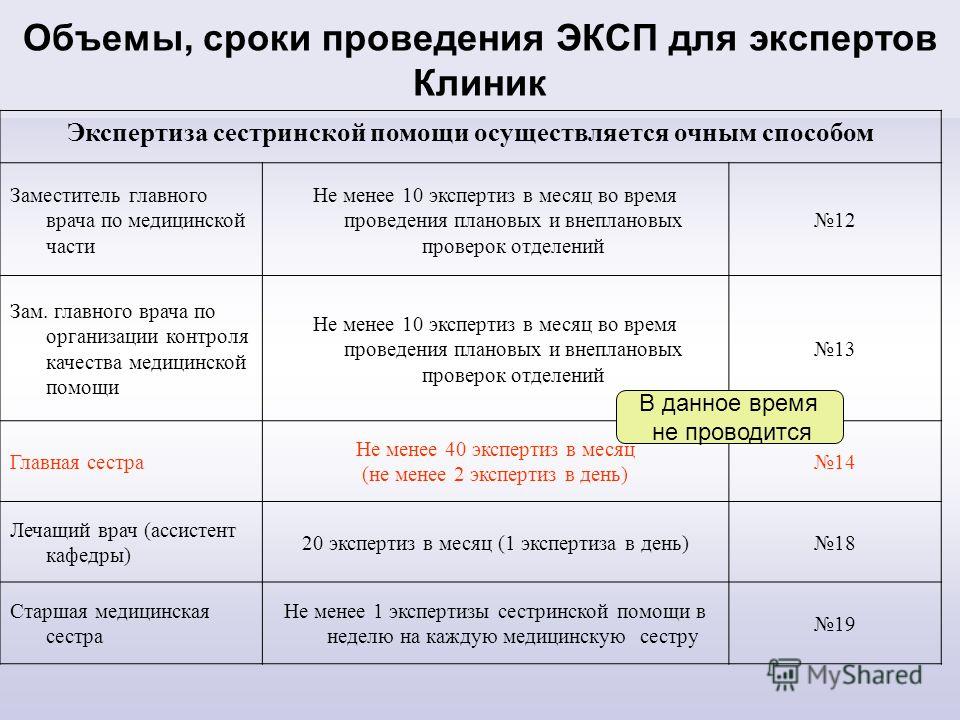

Судебная экспертиза в Беларуси: опыт, достижения, новации

Корр. БЕЛТА

БЕЛТА

Андрей Иванович, основная цель объединения судебно-экспертных подразделений заключалась в качественном повышении эффективности экспертной деятельности. По прошествии пяти лет можно ли говорить о том, что решение о создании ГКСЭ было верным? Насколько выросла оперативность и качество работы экспертов?

С уверенностью можем сказать, что это решение было единственно правильным, выверенным и своевременным. Главой государства была поставлена предельно конкретная и четкая задача: посмотреть на проблему судебной экспертизы глазами прокурора, следователя, судьи. Поскольку я и мои коллеги, которые участвовали в формировании структуры и подготовке плана действий, имели опыт работы в правоохранительных органах, то четко понимали круг проблем, которые накопились в этой сфере. А их было немало.

Давайте посмотрим, что было до 2013 года (год создания Государственного комитета судебных экспертиз. — Прим. БЕЛТА). Были разрозненные экспертные подразделения как минимум в восьми государственных ведомствах. На них был возложен ряд основных задач и криминалистическое обеспечение. Судебная экспертиза была, мягко говоря, функцией второго, а то и третьего порядка. Каждый руководитель формировал свое видение решения задач, которые были первостепенными для его ведомства. Поэтому были серьезные сложности, связанные с судебно-экспертным обеспечением правоохранительной деятельности.

На них был возложен ряд основных задач и криминалистическое обеспечение. Судебная экспертиза была, мягко говоря, функцией второго, а то и третьего порядка. Каждый руководитель формировал свое видение решения задач, которые были первостепенными для его ведомства. Поэтому были серьезные сложности, связанные с судебно-экспертным обеспечением правоохранительной деятельности.

Самой главной проблемой были сроки. Из-за слабой технической оснащенности, износа оборудования, малочисленности экспертов и ряда других причин сроки проведения экспертных исследований достигали в среднем 6-8 месяцев, а пожарно-технические — 1,5-2 лет. Были ситуации, когда, к примеру, у сбытчика находили наркотики, а он сидел в следственном изоляторе по полгода, а то и больше, и ждал заключения экспертов. А можно было давно расследовать уголовное дело и направить его в суд. Ведь речь шла не об одном уголовном деле, а о десятках тысяч. Это затрагивало судьбы людей. Ведь нет ни одного уголовного дела, по которому бы не проводилась экспертиза.

Теперь смоделируем ситуацию: в жилом доме убили человека, а дом подожгли. Работает следователь. Есть тело погибшего. До 2013 года экспертиза проводилась государственной службой судебно-медицинских экспертиз. Это одно учреждение. При погибшем, к примеру, нашли мобильный телефон. По тем временам такое исследование проводило ГКЦ МВД сроком до 1 года. Причины пожара могло установить МЧС, а это, повторю, 1,5-2 года. И так далее. Сидит следователь — у него столько объектов для экспертизы, и он понимает, что это очень долгая история. Не секрет, что в те годы следователи и прокуроры иногда отказывались от назначения экспертиз, потому что понимали, что это либо долго, либо бесперспективно. Некоторые экспертизы вообще не проводились.

Следующая проблема — вопросы качества экспертиз. Не было единых подходов, как определить, насколько экспертиза качественная и научно обоснованная. Не было общих требований, и никто эти вопросы не регулировал. Получалось так, что экспертные подразделения были в каждом ведомстве, их никто не координировал и не знал, по каким критериям их осуществлять. Доходило до того, что по одним делам одно экспертное учреждение или служба делает один вывод, а вторая — противоположный. Что делать прокурору или следователю? Ведь зачастую заключение эксперта — один из основных источников доказательства. Тупик.

Доходило до того, что по одним делам одно экспертное учреждение или служба делает один вывод, а вторая — противоположный. Что делать прокурору или следователю? Ведь зачастую заключение эксперта — один из основных источников доказательства. Тупик.

Сейчас это в прошлом. Все вопросы решены кардинально и на многие годы вперед. Например, если брать сроки проведения экспертиз, то в 99% мы все делаем в течение 30 суток. Такого нет нигде на постсоветском пространстве. Следователь и прокурор знает все объекты, передает нам, а мы знаем, по каким направлениям, экспертизам и лабораториям все направить. В год мы делаем 340 тыс. экспертиз, а за пять лет — более 1,6 млн экспертиз и почти все — за 30 суток.

Что касается качества, то в Беларуси выстроена централизованная система контроля. Определенная категория экспертиз по определенным уголовным делам, например тяжким и особо тяжким, в отношении экспертов, которые работают первый год или допускали какую-либо ошибку, постоянно рецензируется.

За столь непродолжительный срок удалось решить и кадровую проблему. Престиж профессии судебного эксперта возрос, на многие специальности отмечается конкурс.

Мы достигли многих успехов в развитии судебно-экспертной деятельности в Беларуси, про них можно говорить не один час. Но самая объективная оценка — со стороны. Многочисленные иностранные делегации, которые все чаще к нам приезжают, дают высокую оценку нашей работе.

Как мы тестируем телефоны | PCMag

Мобильные телефоны — это карманные компьютеры, которые могут гораздо больше, чем просто звонить. Здесь, в PCMag, мы изучаем все аспекты и особенности голосовых телефонов и смартфонов при их тестировании — что мы делаем примерно на 100 телефонах каждый год.

Чтобы обзоры мобильных телефонов не затягивались, мы не всегда включаем все результаты наших тестов в каждый обзор. Но будьте уверены, каждый телефон, который мы рассматриваем, был тщательно протестирован в следующих категориях.

Сотовое радио и скорость передачи данных

Мы изучаем поддерживаемые телефоном сотовые технологии (например, 4G, 5G среднего или высокого диапазона), диапазоны частот и сертификаты операторов, чтобы определить, будет ли телефон работать должным образом. в сети каждого оператора США. Мы используем приложение Ookla Speedtest, чтобы увидеть, как комбинация диапазонов радиостанции влияет на скорость передачи данных. Для телефонов с 5G-диапазоном миллиметровых волн мы обычно тестируем диапазон, находясь на хорошо известной панели 5G.

в сети каждого оператора США. Мы используем приложение Ookla Speedtest, чтобы увидеть, как комбинация диапазонов радиостанции влияет на скорость передачи данных. Для телефонов с 5G-диапазоном миллиметровых волн мы обычно тестируем диапазон, находясь на хорошо известной панели 5G.

Почти все телефоны теперь имеют одинаковый прием 4G.Мы сравниваем значения 4G RSSI между протестированными телефонами и ведущими смартфонами, но отметим это в обзоре только в том случае, если будет большая разница. Мы больше не тестируем 2G или 3G, так как эти сети подходят к концу.

Качество звонка

Поскольку психоакустика играет такую большую роль в качестве звонка, тренированное ухо является лучшим ориентиром, а наши обозреватели прослушали сотни сотовых телефонов. Мы звоним на автоматизированные системы распознавания голоса и на автоответчики на стационарные телефоны из комнаты, где имитировалась игра шума дорожного движения.Затем мы слушаем наши сообщения, чтобы оценить качество звука. Мы специально прислушиваемся к качеству подавления фонового шума, как входящего, так и исходящего.

Мы специально прислушиваемся к качеству подавления фонового шума, как входящего, так и исходящего.

Мы также измеряем максимальную громкость децибелметром, расположенным в шести дюймах от динамика, используя тестовый звонок для записи человека, читающего книгу вслух.

Срок службы батареи и зарядка

Мы измеряем время автономной работы, передавая созданное нами широкоэкранное видео с разрешением 1080p на YouTube по сети Wi-Fi 5 ГГц с максимальной яркостью экрана.Идея состоит в том, что это имитирует стрессовый, но легко повторяемый вариант использования.

Если телефон поддерживает быструю зарядку, мы видим, сколько времени требуется для зарядки от 0% до 100% при мощности, рекомендованной производителем.

Производительность

Мы запускаем Basemark Web для оценки производительности просмотра веб-страниц, одноядерный и многоядерный Geekbench для оценки чистой мощности процессора, Geekbench ML для оценки ИИ телефона, GFXBench (руины Aztec на экране и вне экрана) для оценки графического отображения и PCMark Work 3. 0, чтобы оценить производительность приложения . Тесты полезны для получения цифр, которые можно использовать для прямого сравнения телефонов, но они не раскрывают всей картины; программное обеспечение телефона может существенно повлиять на его производительность, и мы учитываем это в наших обзорах.

0, чтобы оценить производительность приложения . Тесты полезны для получения цифр, которые можно использовать для прямого сравнения телефонов, но они не раскрывают всей картины; программное обеспечение телефона может существенно повлиять на его производительность, и мы учитываем это в наших обзорах.

Мы также запускаем и играем в высококлассные игры (в настоящее время Genshin Impact и Alto’s Odyssey), чтобы проверить наличие пропущенных кадров, управлять плавностью и джиттером, а также узнать, насколько они разряжают батарею.

Мы объединяем тестирование производительности с практическими играми, чтобы получить полное представление о производительности телефона.

Wi-Fi

Мы проверяем полученную скорость сети Wi-Fi 5 ГГц на четырех разных расстояниях от маршрутизатора 802.11ac с помощью приложения Ookla Speedtest. Если телефон можно использовать в качестве точки доступа, мы также проверяем скорость передачи данных, которую он отправляет на привязанное устройство.

Камеры

Мы тестируем каждый из объективов камеры телефона в различных условиях, делая несколько тестовых снимков на открытом воздухе при дневном и ночном освещении и в помещении при хорошем и слабом освещении.Мы изучаем фотографии в полном размере, чтобы оценить такие факторы, как точность и насыщенность цвета, глубина резкости, искажение при широких углах, мелкие детали и шум. Если в телефоне заявлены специальные функции камеры, такие как подводная фотография или стабилизация видео, мы также тестируем их.

Мы сравниваем снимки с аналогичных телефонов, чтобы различить мелкие различия в возможностях, как на этих фотографиях с 2-кратным увеличением, сделанных разными моделями iPhone.

Воспроизведение музыки и видео

Мы воспроизводим заданный плейлист с музыкой и видео на YouTube Music, слушая их через встроенный динамик телефона и как проводные, так и стереонаушники Bluetooth (если они поддерживаются).Для телефонов, рекламирующих качество звука, мы используем высококачественные наушники, такие как Grado RS2e и BEOPlay E8 (третье поколение).

Рекомендовано нашими редакторами

Другие функции телефона

Мы анализируем элементы управления, порты и память, а также громкость мелодии звонка и силу вибросигнала. Слоты для карт памяти microSD мы тестируем с помощью карты емкостью 256 ГБ. Если телефон поставляется с такими аксессуарами, как быстрая зарядка или умные ручки, или поддерживает их, мы их тоже проверяем.

Физические ощущения

Наши обозреватели знают, что то, как телефон ощущается в руке, может иметь такое же значение, как и его производительность.Мы оцениваем тактильные элементы каждого телефона, включая нажатия кнопок, вес, ширину и использование одной рукой, а также ощущение в руке. Мы отмечаем IP-рейтинг производителя телефона, если таковой имеется, и наблюдаем, насколько хорошо корпус телефона устойчив к появлению пятен и потертостей от отпечатков пальцев. Если он позиционируется как особо прочное или прочное устройство, мы подвергаем его более агрессивным испытаниям на долговечность.

Закапывать телефоны в грязь, ронять их на камни и использовать под водой — все это часть работы.

После завершения всех этих тестов мы объединяем данные с нашим опытом использования телефона, сравниваем результаты с другими телефонами с аналогичной ценой и присваиваем рейтинг.

Чтобы узнать больше о тестировании мобильных устройств, узнайте, как мы тестируем сотовые модемы и точки доступа. Кроме того, перейдите к нашему списку лучших телефонов, чтобы ознакомиться с нашими любимыми, протестированными в лабораторных условиях продуктами.

Хотите узнать о перевозчиках? Мы изучаем и эти проблемы, проводя ежегодные общенациональные тесты в 30 городах в рамках нашего проекта «Самые быстрые мобильные сети» и проводя опрос читателей, который приводит к присуждению награды PCMag Readers ‘Choice для мобильных телефонов, операционных систем мобильных телефонов и операторов беспроводной связи.

Нравится то, что вы читаете?

Подпишитесь на информационный бюллетень Race to 5G , чтобы получать наши новости о мобильных технологиях прямо на ваш почтовый ящик.

Этот информационный бюллетень может содержать рекламу, предложения или партнерские ссылки. Подписка на информационный бюллетень означает ваше согласие с нашими Условиями использования и Политикой конфиденциальности. Вы можете отказаться от подписки на информационные бюллетени в любое время.

Политика в отношении телефонов и электронных устройств SAT

Чтобы никто не получил несправедливого преимущества в день тестирования, сотрудники испытательного центра должны собирать и хранить сотовые телефоны и другие запрещенные электронные устройства во время проведения тестирования.Вы не можете использовать устройство или получать к нему доступ до завершения тестирования.

Испытательные центры серьезно относятся к безопасности и тишине, поэтому запрещенные устройства необходимо выключать и собирать. По возможности оставляйте эти устройства дома.

Если ваше устройство издает шум или вы заметили, что используете его в любое время до завершения тестирования, в том числе во время перерывов, это является основанием для немедленного увольнения и отмены оценки. Устройство может быть конфисковано, а его содержимое проверено. Совет колледжа не несет ответственности за потерю или повреждение личных вещей, включая электронные устройства, во время вашего нахождения в центре тестирования.

Устройство может быть конфисковано, а его содержимое проверено. Совет колледжа не несет ответственности за потерю или повреждение личных вещей, включая электронные устройства, во время вашего нахождения в центре тестирования.

Перед началом тестирования

Когда вы входите в испытательную комнату, обязательно отключите все сигналы (включая будильник на часах, если он у вас есть) и выключите все сотовые телефоны и другие электронные устройства.

Следуйте инструкциям инспектора по сбору устройств.

Во время тестирования

Ваши устройства должны оставаться выключенными во время тестирования.

Вы не можете использовать эти устройства или получать к ним доступ во время перерывов. Если вы используете запрещенные устройства до завершения тестирования, ваши результаты будут аннулированы.

После испытаний

После завершения тестирования вы можете получить свои устройства, когда наблюдатель покажет, что это можно сделать.

Запрещенные устройства

Запрещенные устройства включают, но не ограничиваются:

- Сотовые телефоны или смартфоны

- Аудиоплееры / рекордеры, планшеты, ноутбуки, ноутбуки, Google Glass или любые другие персональные вычислительные устройства

- Таймеры отдельные любого типа

- Фотоаппараты или прочее фотооборудование

- Любые устройства, включая цифровые часы, которые можно использовать для записи, передачи, приема или воспроизведения аудио, фотографий, текста или видео контента (за исключением проигрывателей компакт-дисков, используемых только для языковых тестов с предметным прослушиванием)

Получите контрольный список тестового дня

Узнайте, что еще нужно оставить дома в день экзамена и что нужно взять с собой.

Получите контрольный список.

Нью-Йорк DMV | Запланируйте и пройдите дорожный тест

Обратите внимание:Дистанция

Полностью вакцинированные люди не нуждаются в социальной дистанции. Невакцинированные / лица с неизвестным прививочным статусом должны по возможности держаться на расстоянии шести футов от других клиентов и персонала.

Невакцинированные / лица с неизвестным прививочным статусом должны по возможности держаться на расстоянии шести футов от других клиентов и персонала.

Маски

В целях обеспечения здоровья и безопасности, все люди должны носить защитные маски во время дорожных испытаний.

Очистка и дезинфекция

Клиентам необходимо продезинфицировать пассажирскую сторону автомобиля с помощью дезинфицирующих салфеток, которые DMV предоставляет по прибытии.

Действует с 7 февраля 2022 г .: Если вы впервые подаете заявку на CDL или впервые добавляете подтверждение опасности, пассажира или школьного автобуса, вы должны пройти обучение водителей начального уровня (ELDT) до пройти дорожный тест CDL. Hazmat ELDT требуется до прохождения теста на знание опасных материалов.Провайдер тренингов должен быть зарегистрирован в Реестре провайдеров тренингов FMCSA. Перейдите в раздел часто задаваемых вопросов по обучению водителей начального уровня (ELDT), чтобы получить дополнительную информацию о требованиях ELDT.

Дополнительные сведения см. В руководстве DMV по повторному открытию.

Если вам меньше 18 лет

Если вам меньше 18 лет, вы должны подождать не менее 6 месяцев с даты получения разрешения на обучение, чтобы назначить экзамен по дороге.

Плата за тестирование

Плата за до 2 дорожных испытаний для некоммерческой лицензии была включена в ваши 10 долларов США.00 пошлина за подачу заявления на получение водительских прав.

Если вы не сдадите первые 2 теста, вы должны заплатить еще 10 долларов США за еще до 2 тестов. Если вы не пройдете оба теста, возврат средств невозможен.

Для дорожного теста на коммерческие водительские права (CDL) плата за один тест составляет 40 долларов. См. Получение CDL.

Что вам нужно, чтобы записать

- действующее разрешение на обучение в штате Нью-Йорк (см. Образец разрешения на обучение)

- оригинальный сертификат предварительного лицензионного курса (MV-278) или свидетельство об окончании студента (MV -285) (для получения дополнительной информации о том, как получить сертификат о прохождении курса перед лицензированием (MV-278), см.

Раздел Подготовка к дорожному тесту)

Раздел Подготовка к дорожному тесту) - почтовый индекс места, где вы решите пройти тест — см. Места проведения дорожных тестов

- По крайней мере, 1 неиспользованный тест доступен с момента подачи заявки на лицензию

Выберите место

Вам не нужно проходить тест в районе штата, в котором вы живете.

Выполните поиск в списке тестовых локаций по региону или округу.

Обязательно запомните почтовый индекс выбранного вами места.

Найдите места проведения дорожных испытаний

Запланировать сейчас

Система планирования дорожных испытаний предлагает самые ранние доступные даты и время на сайтах рядом с указанным вами почтовым индексом.

Обычно самая ранняя дата — от трех до пяти недель, но в пиковые периоды тестирования летом и во время школьных каникул это может быть до 10 недель.Нет списков ожидания.

Тесты почти всегда проходят в будние дни (очень редко мы предлагаем их в субботу).

Запланируйте дорожный тест

Вы также можете запланировать, перенести или отменить тест по телефону: 1-518-402-2100

Нужно перенести дату теста?

Чтобы перенести тест, найдите новую дату встречи, чтобы проверить наличие, затем отмените свое первоначальное назначение, прежде чем назначать новую дату (у вас не может быть более одной встречи одновременно).

В день тестирования

Убедитесь, что ваш тест не был перенесен или перенесен.

Тесты могут быть отменены / перенесены или перенесены из-за плохой погоды или строительства дороги. Перед тем, как отправиться на тест, проверьте веб-страницу DMV об отмене, закрытии и задержках или позвоните по телефону 1-518-402-2100.

Приходите вовремя

Постарайтесь прийти за 30 минут до времени вашего теста. Если вы опоздаете, экзаменатор, возможно, не сможет провести ваш тест, и вам придется перенести его.

Принесите

- разрешение на фотоизображение

- очки или контактные линзы, если в разрешении указано, что вам нужны корректирующие линзы , копии не принимаются

- , если вам меньше 18 лет, Сертификат о контролируемом вождении (PDF) (MV-262), заполненный вашим родителем или опекуном — его необходимо передавать экзаменатору лицензии каждый раз, когда вы проходите дорожный тест

- водитель в возрасте 21 года или старше, имеющий действительную лицензию на управление тестовым транспортным средством

- транспортное средство для вождения во время теста, имеющее действительную регистрацию и осмотр, работающее должным образом и находящееся в чистом состоянии

- только сопровождающий водитель транспортного средства ( другие пассажиры не допускаются)

- лицо, закрывающее себя и сопровождающего водителя (например,грамм.

самодельное шитье, быстрый крой, бандана), хирургическая маска, респиратор N-95 или маска для лица)

самодельное шитье, быстрый крой, бандана), хирургическая маска, респиратор N-95 или маска для лица)

Для испытания мотоцикла вам также потребуется

- правильно работающий, зарегистрированный и проверенный мотоцикл

- исправно работающий , зарегистрированный и проверенный автомобиль и водитель с действующими водительскими правами для перевозки экзаменатора лицензий во время вашего дорожного испытания

Если сопровождающий водитель не имеет действующей лицензии с одобрением мотоцикла, мотоцикл должен быть доставлен либо на прицепе, либо пикап к дорожному испытательному посту.

Распечатайте этот контрольный список, чтобы убедиться, что у вас есть все необходимое для дорожного испытания.

После теста

После дорожного теста экзаменатор даст вам инструкции о том, как получить результаты теста.

После прохождения теста

- временная лицензия, которая позволяет вам водить машину, будет доступна вам в Интернете — сохраните временные права вместе с разрешением на обучение по фотографии.

- вы получите водительское удостоверение с фотографией по почте примерно через 2 часа. недель

- , если вам меньше 18 лет и у вас есть водительские права класса DJ, MJ или DJMJ, вы должны соблюдать ограничения для младших водителей (см. Закон о градуированных водительских правах (GDL) и ограничения для водителей младше 18 лет)

Что делать, если вы не прошли тест

Не беспокойтесь.

Если вы не пройдете дорожный тест на некоммерческую лицензию, ваше разрешение на обучение остается в силе до истечения срока его действия. Если срок действия вашего разрешения на обучение истекает до следующего экзамена по дороге, вы должны получить новое разрешение для учащихся. См. Получение разрешения на обучение.

Вы можете запланировать еще один дорожный тест, но вам придется заплатить дополнительную плату, если вы не прошли первые два дорожных теста. Вам нужно будет подождать как минимум один день, чтобы снова пройти тест.

Как платить за дополнительные тесты

Если вы не сдадите дорожный тест, вы можете оплатить дополнительные тесты онлайн или по телефону. Чтобы заплатить, вы должны иметь

Чтобы заплатить, вы должны иметь

- действующее разрешение на обучение или водительские права.

- указать свой идентификационный номер DMV из вашего разрешения на обучение (идентификационный номер клиента) и дату вашего рождения

- В настоящее время нет других доступных дорожных тестов

- оплатить комиссия с помощью кредитной или дебетовой карты

Оплата дополнительных сборов за дорожные испытания онлайн

Оплата дополнительных дорожных испытаний по телефону: 1-518-402-2100

DMV принимает карту

- American Express®

- Discover Card® / Novus®

- MasterCard®

- Дебетовая карта MasterCard® без персонального идентификационного номера (PIN)

- VISA® Card

- Visa Debit Card без персонального идентификационного номера (PIN)

Запланировать дорожный тест

Запланировать дорожный тест Перейти к основному содержаниюЗапланировать выездной тест онлайн легко.

Среднее время транзакции

Обзор

Получив разрешение на обучение, вы должны пройти дорожный тест DMV, чтобы получить водительские права.

Если у вас есть разрешение на обучение, вы должны:

Если у вас есть разрешение на младшее обучение (класс DJ или MJ), вы должны:

- Подождать не менее шести месяцев с даты получения разрешения на обучение, чтобы назначить дорожный тест

- Имейте как минимум 50 часов практики вождения под присмотром, включая как минимум 15 часов вождения после захода солнца

- Соблюдайте правила для молодых водителей

Право на участие

У вас должно быть:

- Действующее разрешение на обучение в штате Нью-Йорк

- Оригинальный сертификат 5-часового предлицензионного курса (MV-278) или сертификат об окончании обучения вождению (MV-285), чтобы передать экзаменатору лицензий, когда вы возьмете свой сертификат.

дорожный тест

дорожный тест - Если вам меньше 18 лет, вы также должны принести на дорожный тест заполненный Сертификат о вождении под присмотром (MV-262), подписанный вашим родителем или опекуном

Руководство

Для получения информации о 5-часовом предварительном лицензионном курсе, требованиях к документам и практических рекомендациях см. Информацию DMV о подготовке к дорожному тесту.

Сборы

Регистрационный взнос, который вы уплатили при получении разрешения на обучение, включает два экзамена по дороге.

Если вы не сдали ни один из первых двух дорожных тестов, вам необходимо приобрести еще два дорожных теста, прежде чем вы сможете запланировать еще один.Стоимость двух тестов составляет 10 долларов США. Вы можете оплатить дополнительные дорожные испытания онлайн или по телефону 518-402-2100.

Как

Готовы к расписанию? У вас должно быть:

- Оригинальный сертификат предварительного лицензионного курса (MV-278) или сертификат об окончании обучения водителю (MV-285)

- Идентификационный номер DMV из вашего разрешения на обучение

- Приобретены дополнительные дорожные тесты, если вы не прошли первый два

- Почтовый индекс места проведения дорожного теста, где вы хотите пройти дорожный тест

Как запланировать дорожный тест онлайн:

- Соберите необходимые документы

- Убедитесь, что у вас есть хотя бы один неиспользованный тест

- Перейдите к «Запланировать сейчас»

- Введите необходимую информацию и нажмите «Войти»

- Сохраните подтверждение для своих записей или запишите информацию

Расписание

РАСПИСАНИЕ СЕЙЧАС

Вы также можете запланировать дорожное испытание по телефону 1-518-402-2100.

Штат Нью-Йорк не подразумевает одобрения перечисленных направлений, не гарантирует точность любой информации, изложенной в этих направлениях, и не поддерживает любые мнения, выраженные в них.Внешние веб-сайты действуют по указанию их владельцев, с которыми следует напрямую связываться с вопросами, касающимися содержания этих сайтов.

Посетить сайтТехнический взгляд на извлечение с телефона

В этой статье мы исследуем извлечение данных с мобильных телефонов, опираясь на общедоступную информацию и опыт Privacy International по извлечению данных с мобильных телефонов с помощью Cellebrite UFED Touch 2. Мы приветствуем комментарии экспертов в этой области. .Это быстро развивающееся направление. Как объявлены новые функции безопасности для телефонов, так и найдены новые методы извлечения данных.

.Это быстро развивающееся направление. Как объявлены новые функции безопасности для телефонов, так и найдены новые методы извлечения данных.

[Все ссылки можно найти в версии pdf ниже.]

ТехнологииMobile Phone Extraction, известные также как мобильная криминалистика, влекут за собой физическое соединение мобильного устройства, которое должно быть проанализировано, и устройства, которое извлекает, анализирует и представляет данные, содержащиеся в телефоне. Хотя криминалисты, хакеры и продавцы шпионского ПО могут иметь доступ и извлекать данные, мы рассмотрим ряд наиболее известных коммерческих компаний, которые продают свои продукты правоохранительным органам, например Cellebrite, Oxygen Forensic Detective и MSAB.

Android и iOS

При рассмотрении добывающих технологий наш анализ сосредоточен на Android и iOS. Android — ведущая операционная система для телефонов во всем мире. «Согласно IDC, в первом квартале 2017 года Android доминировал в отрасли с долей рынка 85%». iOS является лидером в области безопасности и представляет собой самую большую проблему для криминалистики. «… без пароля мы вряд ли сможем что-либо извлечь из современного iOS-устройства.” Например, режим ограничения USB в iOS, который впервые появился в iOS 11.4.1, отключал USB-соединение через час после последней разблокировки, что вызывает проблемы у тех, кто проводит извлечение. Поскольку ограниченный режим USB развивается с выпусками iOS, для многих в мире криминалистики это просто проблема, которую нужно преодолеть. Извлечение мобильных телефонов можно охарактеризовать как гонку вооружений, в которой производители постоянно стремятся преодолеть препятствия, связанные с повышением безопасности телефонов.

iOS является лидером в области безопасности и представляет собой самую большую проблему для криминалистики. «… без пароля мы вряд ли сможем что-либо извлечь из современного iOS-устройства.” Например, режим ограничения USB в iOS, который впервые появился в iOS 11.4.1, отключал USB-соединение через час после последней разблокировки, что вызывает проблемы у тех, кто проводит извлечение. Поскольку ограниченный режим USB развивается с выпусками iOS, для многих в мире криминалистики это просто проблема, которую нужно преодолеть. Извлечение мобильных телефонов можно охарактеризовать как гонку вооружений, в которой производители постоянно стремятся преодолеть препятствия, связанные с повышением безопасности телефонов.

«Мы хотим начать с плохих новостей: если вы исследуете iPhone под управлением iOS 8 или новее… шансы разблокировать его совсем невелики… С iOS 11 эта проблема становится еще более серьезной — даже если исследуемое устройство не защищено паролем, экзаменатору все равно понадобится пароль, поскольку он должен быть введен для подтверждения доверия между устройством и вашей рабочей станцией ».

Важное различие между iOS и Android с точки зрения возможностей судебной экспертизы заключается в том, что, хотя Apple может отправлять обновления непосредственно своим пользователям, исправляя уязвимости и эксплойты, пользователи Android в основном полагаются на производителя и оператора связи в предоставлении обновлений.Это приводит к тому, что многие телефоны Android работают под управлением более старых версий операционных систем, что означает, что жизнеспособны различные формы извлечения. «Разнообразие версий операционных систем и аппаратных платформ, на которых они используются, обеспечивает широкий спектр методов извлечения данных. ”

Уязвимости

При оценке технологий MPE в этом проекте рассматриваются некоторые уязвимости, используемые для получения данных, особенно для телефонов Android, например использование режима аварийной загрузки для устройств с набором микросхем Qualcomm.

«Судебная экспертиза мобильных устройств, вероятно, является наиболее быстро развивающейся дисциплиной, которую цифровая криминалистика когда-либо видела или когда-либо увидит, в первую очередь из-за быстро меняющейся среды реальных устройств. Операционные системы устройств стали более продвинутыми, а объем памяти на нынешних устройствах астрономический. Современные устройства представляют собой мобильные вычислительные платформы, но получить доступ к данным, содержащимся на этих устройствах, намного сложнее, чем получить доступ к данным с любого другого цифрового устройства.”

В доступе и извлечении данных с телефонов нет ничего нового. Однако по мере роста объема данных на телефонах и «мобильный ландшафт меняется каждый день » возможность доступа, извлечения и анализа этих данных становится все труднее и сложнее. Способы различаются в зависимости от аппаратного и программного обеспечения телефона, от набора микросхем (Qualcomm, MediaTek) до версии операционной системы. «Извлечение данных с мобильного устройства — это половина дела.Операционная система, функции безопасности и тип смартфона будут определять объем вашего доступа к данным ».

Шифрование и другие меры безопасности создают серьезные проблемы.

«По мере того, как мобильные технологии продолжают развиваться, а объемная безопасность и шифрование продолжают расти, становится все более сложной задачей знать, как получить доступ к данным на смартфонах, защищенных паролем. На вершине проблемы шифрования стоят варианты производства, которые могут создавать различные препятствия на своем пути.”

Существует три основных типа извлечения: логическое, файловое и физическое, которые обеспечивают основу для рассмотрения технологий извлечения. Ни одна технология не может получить доступ и извлечь все данные со всех телефонов, и ни один тип извлечения не может гарантировать успех. Как было подтверждено MobilEdit, компанией, занимающейся криминалистической телефонной экспертизой, в комментариях к результатам испытаний, проведенных Национальным институтом стандартов и технологий США (NIST) для приобретения мобильных устройств: