что это такое, как получить

Простая электронная подпись представляет собой связку цифровых данных, с помощью которых можно провести идентификацию личности. Сейчас они используются повсеместно на интернет-сайтах (при регистрации и авторизации), их же можно применять для подписи электронных документов, что помогает установить авторство, защитить файл от дальнейшего редактирования. А как создать простую электронную подпись и что для этого понадобится? Каким образом можно её в дальнейшем использовать?

Читайте в статье

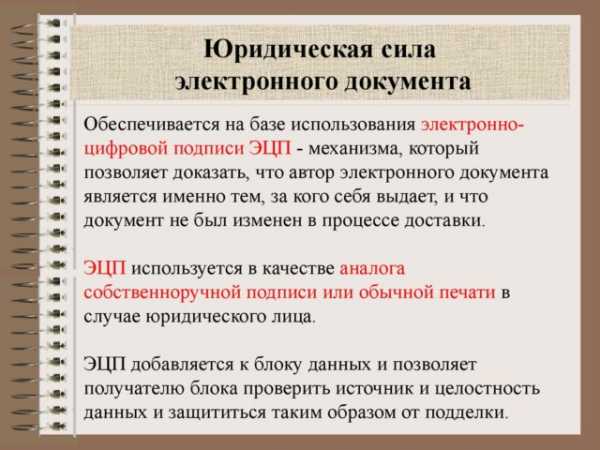

Простая ЭЦП с юридической точки зрения

Согласно действующих нормативов, простая электронная подпись – это визирование в цифровом виде, с помощью которого можно установить личность пользователя на основе связок мета-данных. То есть, вводимый для доступа на какой-то определенный сайт логин и пароль – это и есть данные простой электронной подписи, которые вводятся без какого-либо шифрования (но передаются на внешний сервер они уже по шифрованным каналам). Или СМС-код, присланный на телефон – он тоже является электронным ключом, с помощью которой пользователь подтверждает свою личность (аккаунт, профиль).

Простую ЭЦП в форме файла можно создать с помощью специального ПО. Как пример – пакет офисных приложений Microsoft Office, в которые интегрирован механизм защиты создаваемых документов от редактирования и сохранения авторства.

Простая цифровая подпись при этом не имеет юридической силы. Подписывать ею документ можно, но это не наделяет его никакими полномочиями, привилегиями. Такой файл нельзя отправить, например, в ФНС для предоставления финансовой отчетности. Её же нельзя использовать для подтверждения личности на сайтах портала Госуслуг (при доступе в персональный расширенный документ).

Как создать простую цифровую подпись?

Мнение эксперта

Алексей Борисович

Специалист по программному обеспечению

Задать вопрос экспертуСоздание простой электронной подписи предусмотрено на любой операционной системе для персональных компьютеров. Для этого понадобится установить специальное ПО, внести данные сертификата личной подписи и сгенерировать файл-сертификат. За сохранение персональных данных в этом случае полностью отвечает пользователь. Если файл каким-либо образом попадет третьим лицам, то они смогут воспользоваться им на свое усмотрение, в том числе для реализации мошеннических действий.

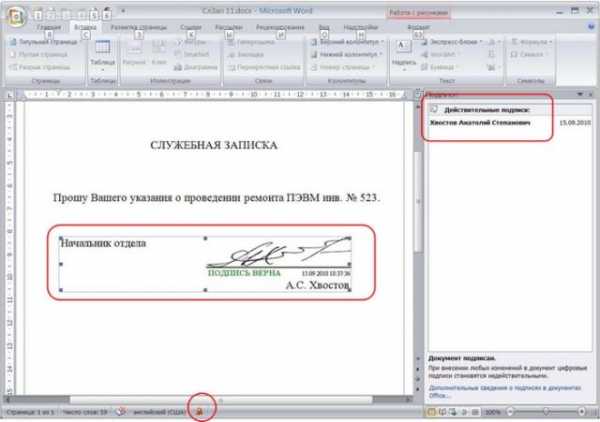

- В операционной системе Windows сгенерировать простой электронный сертификат можно, к примеру, в Microsoft Office. Для этого необходимо сперва создать любой документ. Далее – перейти в меню «Файл», затем выбрать «Защита документа». В появившемся выпадающем меню выбрать «Добавить цифровую подпись». Затем – выбрать один из созданных сертификатов (если ранее это уже было сделано) и сохранить файл.

- Если ЭЦП ранее не была добавлена на ПК, то программа выдаст запрос на получение ПО от партнеров для создания электронных подписей. Самые удобные среди таких – приложение «Карма». Оно полностью русифицировано, поэтому сложностей с его использованием не должно возникнуть. Программа автоматизирует процесс не только создания электронных подписей, но и устанавливает их в саму операционную систему.

- Также простую электронную подпись для физических лиц можно создать с помощью дистрибутива КриптоПро CSP (приложение платное, для его использования необходимо приобрести лицензию, программа подходит для работы и с усиленными цифровыми подписями). Дополнительно нужно инсталлировать плагин КриптоПро Office Signature (именно с его помощью происходит интеграция КриптоПро в пакет офисных приложений Microsoft Offce). Ключевое преимущество данного ПО – там можно создавать и усиленные ключи, но признаваться легитимными они все равно не будут (так как они не регистрируются в Минкомсвязи). Но для остальных функций их можно использовать как и обычные ЭЦП, выпускаемые на рутокенах.

- Получить заверенную простую ЭЦП можно и в удостоверяющих центрах, как это делают с усиленными сертификатами. Но и их не будут признавать легитимными в правовом поле. Единственное преимущество получения электронной подписи именно в удостоверяющем центре – это возможность записать сертификат на USB-токен с шифрованием. К примеру, это будет полезным для писателей, которые предпочитают писать книгу именно в текстовых программах. С помощью шифрованного сертификата можно заверить авторство создаваемого документа, защитить от его плагиата.

Как выглядит простая электронная подпись на документе?

Итак, как выглядит простая электронная подпись на документе?

Визуально – никак, так как это набор мета-данных, который добавляется в сам файл, а него в его содержимое. Можно, конечно же, добавить и обычную подпись к документу, но она не позволяет установить точного автора или период, когда файл был создан. Узнать о наличии простой электронной подписи можно только в свойствах документа. А ещё в Microsoft Office (если речь идет о документах, созданных в данной программе) при открытии подписанного документа появляется сообщение о том, что его отредактировать невозможно из-за наличия ЭЦП.

Как выглядит простая электронная подпись на распечатанном бумажном документе?

Её там не будет, и ЭЦП вообще не могут использоваться для заверения физических копий документов.

В некоторых программах в настройках можно задать параметры, когда при печати подписанных документов на них будет ставиться определенная графическая пометка (это может быть даже отсканированное изображение рукописной подписи). Но на юридическую силу распечатанного файла это никоим образом не влияет. Чаще всего данная функция используется только для установления автора документа из организационных нужд.

А ранее планировалось включать электронные подписи и на распечатанные документы в виде незаметного числового набора (невидимым шрифтом который можно заметить только при оптическом увеличении). Но впоследствии от такой функции отказались, так как это в несколько раз бы удорожило стоимость бытовой печатной техники.

Сфера применения простых электронных подписей

Самые распространенные варианты использования простых электронных подписей следующие:

- Авторизация на интернет-сайтах. Связка логин/пароль позволяют установить, что доступ к защищенным данным запрашивает именно их автор, а не третье лицо или вовсе бот.

- Заверение электронных документов. Наличие ЭЦП позволяет установить кем был создан файл, когда он редактировался, а также когда он был скопирован.

- Получение доступа к файлам и базам данных, защищенных паролем.

Нередко выдачу простой электронной подписи производят в частных организациях, чтобы отслеживать процесс создания и редактирования текстовых документов. Таким образом можно контролировать производственный процесс, работу сотрудников. Но сам факт наличия подписи несет только информацию, но не юридическую силу.

Использовать простые ЭЦП нельзя для работы с государственными органами, для получения доступа к электронным торгам (имеются ввиду тендеры, рассматриваемые в установленном законом порядке).

Также простые ЭЦП сейчас активно используются в 1С для отслеживания статуса производственных процессов. С их помощью можно, например, установить точный график, когда определенный кассир в магазине находился на своем рабочем месте. Для налоговой это никакой пользы не дает, а вот владелец магазина подобным образом сможет определить недобросовестного сотрудника. Достаточно лишь ввести правило, что для работы с кассовым оборудованием необходимо вводить логин/пароль.

Итого, что такое простая электронная подпись? Это набор цифровых данных в электронном виде, по которым можно установить личность пользователя (это не обязательно его имя и фамилия, может быть и никнейм). Сейчас они используются повсеместно, многие об этом даже не догадываются. Пароль для входа на сайт социальной сети, СМС-код для регистрации профиля, код-подтверждения финансовой операции – все это является примером использования простых ЭЦП в повседневной жизни.

Поделиться в соц. сетях

pro-ecp.ru

Электронная подпись — Википедия

Электро́нная по́дпись (ЭП), Электро́нная цифровая по́дпись (ЭЦП), Цифровая подпись (ЦП) позволяет подтвердить авторство электронного документа (будь то реальное лицо или, например, аккаунт в криптовалютной системе). Подпись связана как с автором, так и с самим документом с помощью криптографических методов, и не может быть подделана с помощью обычного копирования.

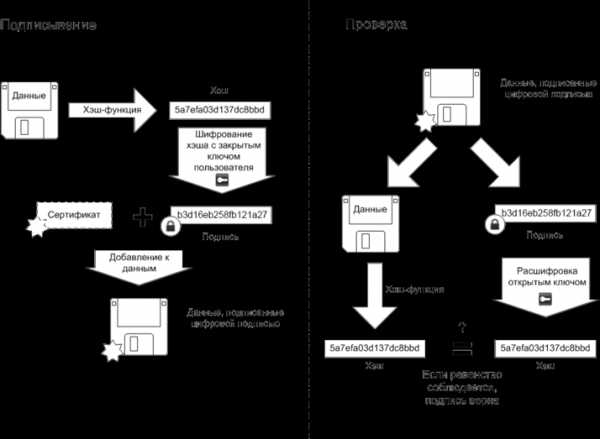

ЭЦП — это реквизит электронного документа, полученный в результате криптографического преобразования информации с использованием закрытого ключа подписи и позволяющий проверить отсутствие искажения информации в электронном документе с момента формирования подписи (целостность), принадлежность подписи владельцу сертификата ключа подписи (авторство), а в случае успешной проверки подтвердить факт подписания электронного документа (неотказуемость).

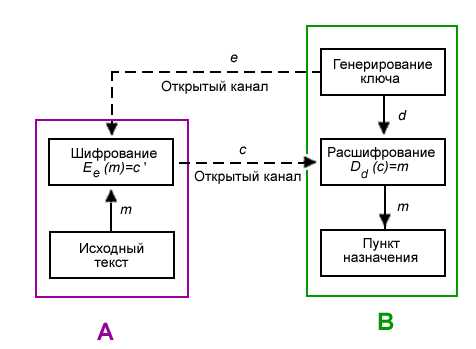

Широко применяемая в настоящее время технология электронной подписи основана на асимметричном шифровании с открытым ключом и опирается на следующие принципы:

- Можно сгенерировать пару очень больших чисел (открытый ключ и закрытый ключ) так, чтобы, зная открытый ключ, нельзя было вычислить закрытый ключ за разумный срок. Механизм генерации ключей строго определён и является общеизвестным. При этом каждому открытому ключу соответствует определённый закрытый ключ. Если, например, Иван Иванов публикует свой открытый ключ, то можно быть уверенным, что соответствующий закрытый ключ есть только у него.

- Имеются надёжные методы шифрования, позволяющие зашифровать сообщение закрытым ключом так, чтобы расшифровать его можно было только открытым ключом[Прим. 1]. Механизм шифрования является общеизвестным.

- Если электронный документ поддается расшифровке с помощью открытого ключа

Однако шифровать весь документ было бы неудобно, поэтому шифруется только его хеш — небольшой объём данных, жёстко привязанный к документу с помощью математических преобразований и идентифицирующий его. Шифрованный хеш и является электронной подписью.

В 1976 году Уитфилдом Диффи и Мартином Хеллманом было впервые предложено понятие «электронная цифровая подпись», хотя они всего лишь предполагали, что схемы ЭЦП могут существовать.

В 1977 году Рональд Ривест, Ади Шамир и Леонард Адлеман разработали криптографический алгоритм RSA, который без дополнительных модификаций можно использовать для создания примитивных цифровых подписей.[2]

Вскоре после RSA были разработаны другие ЭЦП, такие, как алгоритмы цифровой подписи Рабина, Меркле.

В 1984 году Шафи Гольдвассер, Сильвио Микали и Рональд Ривест первыми строго определили требования безопасности к алгоритмам цифровой подписи. Ими были описаны модели атак на алгоритмы ЭЦП, а также предложена схема GMR, отвечающая описанным требованиям (Криптосистема Гольдвассер — Микали).

Россия[править | править код]

В 1994 году Главным управлением безопасности связи ФАПСИ был разработан первый российский стандарт ЭЦП — ГОСТ Р 34.10-94 «Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма».

В 2002 году для обеспечения большей криптостойкости алгоритма взамен ГОСТ Р 34.10-94 был введён одноимённый стандарт ГОСТ Р 34.10-2001, основанный на вычислениях в группе точек эллиптической кривой. В соответствии с этим стандартом, термины «электронная цифровая подпись» и «цифровая подпись» являются синонимами.

Существует несколько схем построения цифровой подписи:

- На основе алгоритмов симметричного шифрования. Данная схема предусматривает наличие в системе третьего лица — арбитра, пользующегося доверием обеих сторон. Авторизацией документа является сам факт зашифрования его секретным ключом и передача его арбитру.[4]

- На основе алгоритмов асимметричного шифрования. На данный момент такие схемы ЭП наиболее распространены и находят широкое применение.

Кроме этого, существуют другие разновидности цифровых подписей (групповая подпись, неоспоримая подпись, доверенная подпись), которые являются модификациями описанных выше схем.

Использование хеш-функций[править | править код]

Поскольку подписываемые документы — переменного (и как правило достаточно большого) объёма, в схемах ЭП зачастую подпись ставится не на сам документ, а на его хеш. Для вычисления хеша используются криптографические хеш-функции, что гарантирует выявление изменений документа при проверке подписи. Хеш-функции не являются частью алгоритма ЭП, поэтому в схеме может быть использована любая надёжная хеш-функция.

Использование хеш-функций даёт следующие преимущества:

- Вычислительная сложность. Обычно хеш цифрового документа делается во много раз меньшего объёма, чем объём исходного документа, и алгоритмы вычисления хеша являются более быстрыми, чем алгоритмы ЭП. Поэтому формировать хеш документа и подписывать его получается намного быстрее, чем подписывать сам документ.

- Совместимость. Большинство алгоритмов оперирует со строками бит данных, но некоторые используют другие представления. Хеш-функцию можно использовать для преобразования произвольного входного текста в подходящий формат.

- Целостность. Без использования хеш-функции большой электронный документ в некоторых схемах нужно разделять на достаточно малые блоки для применения ЭП. При верификации невозможно определить, все ли блоки получены и в правильном ли они порядке.

Использование хеш-функции не обязательно при электронной подписи, а сама функция не является частью алгоритма ЭП, поэтому хеш-функция может использоваться любая или не использоваться вообще.

В большинстве ранних систем ЭП использовались функции с секретом, которые по своему назначению близки к односторонним функциям. Такие системы уязвимы для атак с использованием открытого ключа (см. ниже), так как, выбрав произвольную цифровую подпись и применив к ней алгоритм верификации, можно получить исходный текст.[5] Чтобы избежать этого, вместе с цифровой подписью используется хеш-функция, то есть, вычисление подписи осуществляется не относительно самого документа, а относительно его хеша. В этом случае в результате верификации можно получить только хеш исходного текста, следовательно, если используемая хеш-функция криптографически стойкая, то получить исходный текст будет вычислительно сложно, а значит атака такого типа становится невозможной.

Симметричная схема[править | править код]

Симметричные схемы ЭП менее распространены, чем асимметричные, так как после появления концепции цифровой подписи не удалось реализовать эффективные алгоритмы подписи, основанные на известных в то время симметричных шифрах. Первыми, кто обратил внимание на возможность симметричной схемы цифровой подписи, были основоположники самого понятия ЭП Диффи и Хеллман, которые опубликовали описание алгоритма подписи одного бита с помощью блочного шифра.

В связи с этим симметричные схемы имеют следующие преимущества:

- Стойкость симметричных схем ЭП вытекает из стойкости используемых блочных шифров, надежность которых также хорошо изучена.

- Если стойкость шифра окажется недостаточной, его легко можно будет заменить на более стойкий с минимальными изменениями в реализации.

Однако у симметричных ЭП есть и ряд недостатков:

- Нужно подписывать отдельно каждый бит передаваемой информации, что приводит к значительному увеличению подписи. Подпись может превосходить сообщение по размеру на два порядка.

- Сгенерированные для подписи ключи могут быть использованы только один раз, так как после подписывания раскрывается половина секретного ключа.

Из-за рассмотренных недостатков симметричная схема ЭЦП Диффи-Хелмана не применяется, а используется её модификация, разработанная Березиным и Дорошкевичем, в которой подписывается сразу группа из нескольких бит. Это приводит к уменьшению размеров подписи, но к увеличению объёма вычислений. Для преодоления проблемы «одноразовости» ключей используется генерация отдельных ключей из главного ключа.

Асимметричная схема[править | править код]

Схема, поясняющая алгоритмы подписи и проверки

Схема, поясняющая алгоритмы подписи и проверкиАсимметричные схемы ЭП относятся к криптосистемам с открытым ключом.

Но в отличие от асимметричных алгоритмов шифрования, в которых шифрование производится с помощью открытого ключа, а расшифровка — с помощью закрытого (расшифровать может только знающий секрет адресат), в асимметричных схемах цифровой подписи подписание производится с применением закрытого ключа, а проверка подписи — с применением открытого (расшифровать и проверить подпись может любой адресат).

Общепризнанная схема цифровой подписи охватывает три процесса[источник не указан 1129 дней]:

- Генерация ключевой пары. При помощи алгоритма генерации ключа равновероятным образом из набора возможных закрытых ключей выбирается закрытый ключ, вычисляется соответствующий ему открытый ключ.

- Формирование подписи. Для заданного электронного документа с помощью закрытого ключа вычисляется подпись.

- Проверка (верификация) подписи. Для данных документа и подписи с помощью открытого ключа определяется действительность подписи.

Для того, чтобы использование цифровой подписи имело смысл, необходимо выполнение двух условий:

- Верификация подписи должна производиться открытым ключом, соответствующим именно тому закрытому ключу, который использовался при подписании.

- Без обладания закрытым ключом должно быть вычислительно сложно создать легитимную цифровую подпись.

Следует отличать электронную цифровую подпись от кода аутентичности сообщения (MAC).

Виды асимметричных алгоритмов[править | править код]

Как было сказано выше, чтобы применение ЭП имело смысл, необходимо, чтобы вычисление легитимной подписи без знания закрытого ключа было вычислительно сложным процессом.

Обеспечение этого во всех асимметричных алгоритмах цифровой подписи опирается на следующие вычислительные задачи:

Вычисления тоже могут производиться двумя способами: на базе математического аппарата эллиптических кривых (ГОСТ Р 34.10-2012, ECDSA) и на базе полей Галуа (ГОСТ Р 34.10-94, DSA)[6]. В настоящее время самые быстрые алгоритмы дискретного логарифмирования и факторизации являются субэкспоненциальными. Принадлежность самих задач к классу NP-полных не доказана.

Алгоритмы ЭП подразделяются на обычные цифровые подписи и на цифровые подписи с восстановлением документа[7]. При верификации цифровых подписей с восстановлением документа тело документа восстанавливается автоматически, его не нужно прикреплять к подписи. Обычные цифровые подписи требуют присоединение документа к подписи. Ясно, что все алгоритмы, подписывающие хеш документа, относятся к обычным ЭП. К ЭП с восстановлением документа относится, в частности, RSA.

Схемы электронной подписи могут быть одноразовыми и многоразовыми. В одноразовых схемах после проверки подлинности подписи необходимо провести замену ключей, в многоразовых схемах это делать не требуется.

Также алгоритмы ЭП делятся на детерминированные и вероятностные[7]. Детерминированные ЭП при одинаковых входных данных вычисляют одинаковую подпись. Реализация вероятностных алгоритмов более сложна, так как требует надежный источник энтропии, но при одинаковых входных данных подписи могут быть различны, что увеличивает криптостойкость. В настоящее время многие детерминированные схемы модифицированы в вероятностные.

В некоторых случаях, таких как потоковая передача данных, алгоритмы ЭП могут оказаться слишком медленными. В таких случаях применяется быстрая цифровая подпись. Ускорение подписи достигается алгоритмами с меньшим количеством модульных вычислений и переходом к принципиально другим методам расчёта.

Перечень алгоритмов ЭП[править | править код]

Асимметричные схемы:

На основе асимметричных схем созданы модификации цифровой подписи, отвечающие различным требованиям:

- Групповая цифровая подпись

- Неоспоримая цифровая подпись

- «Слепая» цифровая подпись и справедливая «слепая» подпись

- Конфиденциальная цифровая подпись

- Цифровая подпись с доказуемостью подделки

- Доверенная цифровая подпись

- Разовая цифровая подпись

Анализ возможностей подделки подписей — задача криптоанализа. Попытку сфальсифицировать подпись или подписанный документ криптоаналитики называют «атака».

Модели атак и их возможные результаты[править | править код]

В своей работе Гольдвассер, Микали и Ривест описывают следующие модели атак, которые актуальны и в настоящее время[3]:

- Атака с использованием открытого ключа. Криптоаналитик обладает только открытым ключом.

- Атака на основе известных сообщений. Противник обладает допустимыми подписями набора электронных документов, известных ему, но не выбираемых им.

- Адаптивная атака на основе выбранных сообщений. Криптоаналитик может получить подписи электронных документов, которые он выбирает сам.

Также в работе описана классификация возможных результатов атак:

- Полный взлом цифровой подписи. Получение закрытого ключа, что означает полный взлом алгоритма.

- Универсальная подделка цифровой подписи. Нахождение алгоритма, аналогичного алгоритму подписи, что позволяет подделывать подписи для любого электронного документа.

- Выборочная подделка цифровой подписи. Возможность подделывать подписи для документов, выбранных криптоаналитиком.

- Экзистенциальная подделка цифровой подписи. Возможность получения допустимой подписи для какого-то документа, не выбираемого криптоаналитиком.

Ясно, что самой «опасной» атакой является адаптивная атака на основе выбранных сообщений, и при анализе алгоритмов ЭП на криптостойкость нужно рассматривать именно её (если нет каких-либо особых условий).

При безошибочной реализации современных алгоритмов ЭП получение закрытого ключа алгоритма является практически невозможной задачей из-за вычислительной сложности задач, на которых ЭП построена. Гораздо более вероятен поиск криптоаналитиком коллизий первого и второго родов. Коллизия первого рода эквивалентна экзистенциальной подделке, а коллизия второго рода — выборочной. С учётом применения хеш-функций, нахождение коллизий для алгоритма подписи эквивалентно нахождению коллизий для самих хеш-функций.

Подделка документа (коллизия первого рода)[править | править код]

Злоумышленник может попытаться подобрать документ к данной подписи, чтобы подпись к нему подходила. Однако в подавляющем большинстве случаев такой документ может быть только один. Причина в следующем:

- документ представляет из себя осмысленный текст;

- текст документа оформлен по установленной форме;

- документы редко оформляют в виде txt-файла, чаще всего в формате DOC или HTML.

Если у фальшивого набора байт и произойдет коллизия с хешем исходного документа, то должны выполниться три следующих условия:

- случайный набор байт должен подойти под сложно структурированный формат файла;

- то, что текстовый редактор прочитает в случайном наборе байт, должно образовывать текст, оформленный по установленной форме;

- текст должен быть осмысленным, грамотным и соответствующим теме документа.

Впрочем, во многих структурированных наборах данных можно вставить произвольные данные в некоторые служебные поля, не изменив вид документа для пользователя. Именно этим пользуются злоумышленники, подделывая документы. Некоторые форматы подписи даже защищают целостность текста, но не служебных полей.[9]

Вероятность подобного происшествия также ничтожно мала. Можно считать, что на практике такого случиться не может даже с ненадёжными хеш-функциями, так как документы обычно большого объёма — килобайты.

Получение двух документов с одинаковой подписью (коллизия второго рода)[править | править код]

Куда более вероятна атака второго рода. В этом случае злоумышленник фабрикует два документа с одинаковой подписью, и в нужный момент подменяет один другим. При использовании надёжной хеш-функции такая атака должна быть также вычислительно сложной. Однако эти угрозы могут реализоваться из-за слабостей конкретных алгоритмов хеширования, подписи, или ошибок в их реализациях. В частности, таким образом можно провести атаку на SSL-сертификаты и алгоритм хеширования MD5.[10]

Социальные атаки[править | править код]

Социальные атаки направлены не на взлом алгоритмов цифровой подписи, а на манипуляции с открытым и закрытым ключами[11].

- Злоумышленник, укравший закрытый ключ, может подписать любой документ от имени владельца ключа.

- Злоумышленник может обманом заставить владельца подписать какой-либо документ, например, используя протокол слепой подписи.

- Злоумышленник может подменить открытый ключ владельца на свой собственный, выдавая себя за него.

Использование протоколов обмена ключами и защита закрытого ключа от несанкционированного доступа позволяет снизить опасность социальных атак.

Управление открытыми ключами[править | править код]

Важной проблемой всей криптографии с открытым ключом, в том числе и систем ЭП, является управление открытыми ключами. Так как открытый ключ доступен любому пользователю, то необходим механизм проверки того, что этот ключ принадлежит именно своему владельцу. Необходимо обеспечить доступ любого пользователя к подлинному открытому ключу любого другого пользователя, защитить эти ключи от подмены злоумышленником, а также организовать отзы́в ключа в случае его компрометации.

Задача защиты ключей от подмены решается с помощью сертификатов. Сертификат позволяет удостоверить заключённые в нём данные о владельце и его открытый ключ подписью какого-либо доверенного лица. Существуют системы сертификатов двух типов: централизованные и децентрализованные. В децентрализованных системах путём перекрёстного подписывания сертификатов знакомых и доверенных людей каждым пользователем строится сеть доверия. В централизованных системах сертификатов используются центры сертификации, поддерживаемые доверенными организациями.

Центр сертификации формирует закрытый ключ и собственный сертификат, формирует сертификаты конечных пользователей и удостоверяет их аутентичность своей цифровой подписью. Также центр проводит отзы́в истекших и компрометированных сертификатов и ведёт базы (списки) выданных и отозванных сертификатов. Обратившись в сертификационный центр, можно получить собственный сертификат открытого ключа, сертификат другого пользователя и узнать, какие ключи отозваны.

Хранение закрытого ключа[править | править код]

Смарт-карта и USB-брелоки

Смарт-карта и USB-брелокиЗакрытый ключ является наиболее уязвимым компонентом всей криптосистемы цифровой подписи. Злоумышленник, укравший закрытый ключ пользователя, может создать действительную цифровую подпись любого электронного документа от лица этого пользователя. Поэтому особое внимание нужно уделять способу хранения закрытого ключа. Пользователь может хранить закрытый ключ на своем персональном компьютере, защитив его с помощью пароля. Однако такой способ хранения имеет ряд недостатков, в частности, защищённость ключа полностью зависит от защищённости компьютера, и пользователь может подписывать документы только на этом компьютере.

В настоящее время существуют следующие устройства хранения закрытого ключа:

Кража или потеря одного из таких устройств хранения может быть легко замечена пользователем, после чего соответствующий сертификат должен/может быть немедленно отозван.

Наиболее защищённый способ хранения закрытого ключа — хранение на смарт-карте. Для того, чтобы использовать смарт-карту, пользователю необходимо не только её иметь, но и ввести PIN-код, то есть, получается двухфакторная аутентификация. После этого подписываемый документ или его хеш передаётся в карту, её процессор осуществляет подписывание хеша и передаёт подпись обратно. В процессе формирования подписи таким способом не происходит копирования закрытого ключа, поэтому все время существует только единственная копия ключа. Кроме того, произвести копирование информации со смарт-карты немного сложнее, чем с других устройств хранения.

В соответствии с законом «Об электронной подписи», ответственность за хранение закрытого ключа владелец несёт сам.

Общее назначение[править | править код]

Использование ЭП предполагается для осуществления следующих важных направлений в электронной экономике:

- Полный контроль целостности передаваемого электронного платежного документа: в случае любого случайного или преднамеренного изменения документа цифровая подпись станет недействительной, потому как вычисляется она по специальному алгоритму на основании исходного состояния документа и соответствует лишь ему.

- Эффективная защита от изменений (подделки) документа. ЭП даёт гарантию, что при осуществлении контроля целостности будут выявлены всякого рода подделки. Как следствие, подделывание документов становится нецелесообразным в большинстве случаев.

- Фиксирование невозможности отказа от авторства данного документа. Этот аспект вытекает из того, что вновь создать правильную электронную подпись можно лишь в случае обладания так называемым закрытым ключом, который, в свою очередь, должен быть известен только владельцу этого самого ключа (автору документа). В этом случае владелец не сможет сформировать отказ от своей подписи, а значит — от документа.

- Формирование доказательств подтверждения авторства документа: исходя из того, что создать корректную электронную подпись можно, как указывалось выше, лишь зная Закрытый ключ, а он по определению должен быть известен только владельцу-автору документа, то владелец ключей может однозначно доказать своё авторство подписи под документом. Более того, в документе могут быть подписаны только отдельные поля документа, такие как «автор», «внесённые изменения», «метка времени» и т. д. То есть, может быть доказательно подтверждено авторство не на весь документ.

Перечисленные выше свойства электронной цифровой подписи позволяют использовать её в следующих основных целях электронной экономики и электронного документального и денежного обращения:

- Использование в банковских платежных системах.

- Электронная коммерция (торговля).

- Электронная регистрация сделок по объектам недвижимости.

- Таможенное декларирование товаров и услуг (таможенные декларации). Контролирующие функции исполнения государственного бюджета (если речь идет о стране) и исполнения сметных назначений и лимитов бюджетных обязательств (в данном случае если разговор идет об отрасли или о конкретном бюджетном учреждении). Управление государственными заказами.

- В электронных системах обращения граждан к органам власти, в том числе и по экономическим вопросам (в рамках таких проектов как «электронное правительство» и «электронный гражданин»).

- Формирование обязательной налоговой (фискальной), бюджетной, статистической и прочей отчетности перед государственными учреждениями и внебюджетными фондами.

- Организация юридически легитимного внутрикорпоративного, внутриотраслевого или национального электронного документооборота.

- Применение ЭЦП в различных расчетных и трейдинговых системах, а также Forex.

- Управление акционерным капиталом и долевым участием.

- ЭП является одним из ключевых компонентов сделок в криптовалютах.

В России[править | править код]

Согласно Гражданскому кодексу РФ, квалифицированная электронная подпись предназначена для определения лица, подписавшего электронный документ, и является аналогом собственноручной подписи в случаях, предусмотренных законом[12].

Квалифицированная электронная подпись применяется при совершении гражданско-правовых сделок, оказании государственных и муниципальных услуг, исполнении государственных и муниципальных функций, при совершении иных юридически значимых действий[13].

В России юридически значимый сертификат электронной подписи выдаёт удостоверяющий центр. Правовые условия использования электронной цифровой подписи в электронных документах регламентирует Федеральный закон Российской Федерации от 6 апреля 2011 года № 63-ФЗ «Об электронной подписи».

После становления ЭП при использовании в электронном документообороте между кредитными организациями и кредитными бюро в 2005 году активно стала развиваться инфраструктура электронного документооборота между налоговыми органами и налогоплательщиками. Начал работать приказ Министерства по налогам и сборам РФ от 2 апреля 2002 года № БГ-3-32/169 «Порядок представления налоговой декларации в электронном виде по телекоммуникационным каналам связи». Он определяет общие принципы информационного обмена при представлении налоговой декларации в электронном виде по телекоммуникационным каналам связи.

В законе РФ от 10 января 2002 года № 1-ФЗ «Об электронной цифровой подписи» описаны условия использования ЭП, особенности её использования в сферах государственного управления и в корпоративной информационной системе.

Благодаря ЭП теперь, в частности, многие российские компании осуществляют свою торгово-закупочную деятельность в Интернете через системы электронной торговли, обмениваясь с контрагентами необходимыми документами в электронном виде, подписанными ЭП. Это значительно упрощает и ускоряет проведение конкурсных торговых процедур[14]. В силу требований Федерального закона от 5 апреля 2013 года № 44-ФЗ «О контрактной системе…» государственные контракты, заключаемые в электронном виде, должны быть подписаны усиленной электронной подписью[15].

С 13 июля 2012 согласно Федеральному закону № 108-ФЗ официально вступила в действие правовая норма, продлевающая действие 1-ФЗ «Об электронной цифровой подписи» до 1 июля 2013 года. В частности, решено в части 2 статьи 20 Федерального закона от 6 апреля 2011 года № 63-ФЗ «Об электронной подписи» (Собрание законодательства Российской Федерации, 2011, № 15, ст. 2036) слова «с 1 июля 2012 года» заменить словами «с 1 июля 2013 года».[16].

Однако Федеральным законом от 02.07.2013 № 171-ФЗ внесены изменения в статью 19 Федерального закона от 06.04.11 № 63-ФЗ «Об электронной подписи». В соответствии с этим электронный документ, подписанный электронной подписью, сертификат ключа проверки которой выдан в период действия федерального закона № 1-ФЗ, признаётся подписанным квалифицированной электронной подписью. При этом использовать старый сертификат можно до 31 декабря 2013 года включительно. Это значит, что в указанный период документы могут подписываться электронной цифровой подписью, сертификат ключа проверки которой выдан до 1 июля 2013 года.

С 1 июля 2013 года Федеральный закон от 10 января 2002 года № 1-ФЗ утратил силу, на смену ему пришёл Федеральный закон от 6 апреля 2011 года № 63-ФЗ «Об электронной подписи». В результате было введено определение трех видов электронных подписей:

- Простой электронной подписью является электронная подпись, которая посредством использования кодов, паролей или иных средств подтверждает факт формирования электронной подписи определённым лицом.

- Усиленной неквалифицированной электронной подписью является электронная подпись, которая:

- получена в результате криптографического преобразования информации с использованием ключа электронной подписи;

- позволяет определить лицо, подписавшее электронный документ;

- позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания;

- создается с использованием средств электронной подписи.

- Усиленной квалифицированной электронной подписью является электронная подпись, которая соответствует всем признакам неквалифицированной электронной подписи и следующим дополнительным признакам:

- ключ проверки электронной подписи указан в квалифицированном сертификате;

- для создания и проверки электронной подписи используются средства электронной подписи, получившие подтверждение соответствия требованиям, установленным в соответствии с 63-ФЗ

С 1 января 2013 года гражданам выдаётся универсальная электронная карта, в которую встроена усиленная квалифицированная электронная подпись (выпуск карт прекращён с 1 января 2017 года[17]).

8 сентября 2015 года в Крымском федеральном округе (КФО) аккредитован первый удостоверяющий центр на базе Государственного унитарного предприятия «Крымтехнологии». Соответствующие полномочия утверждены приказом Министерства связи и массовых коммуникаций Российской Федерации № 298 «Об аккредитации удостоверяющих центров» от 11 августа 2015 года.[18]

ЭП применяется в системе контроля над объёмом производства и оборота этилового спирта, алкогольной продукции и пива ЕГАИС.

Манипуляции с электронными подписями в России[править | править код]

- Известны незаконные действия с электронными подписями через центры сертификации РФ[19]. Коллегия Счетной палаты под председательством Татьяны Голиковой выявила участие некоторых УЦ в неправомерном применении электронной подписи застрахованного лица в интересах негосударственных пенсионных фондов, а также оформления документов без участия гражданина[20]. «Проверка Счетной палаты в очередной раз выявила массовые нарушения даже при наличии усиленных мер защиты электронной подписи», — прокомментировал ситуацию президент НАПФ Сергей Беляков[21], его советник утверждает, что массовая фальсификация электронных подписей в повторных заявлениях производилась путём повторного использования удостоверяющим центром электронной подписи клиента[22], похожий способ используется при мошенничестве с недвижимостью[23].

- Другой способ манипуляции с электронными подписями заключается в том, что клиенту предлагают дистанционный выпуск квалифицированного сертификата без личного контакта заявителя и сотрудника регистрационного отдела удостоверяющего центра, в этом случае оформление электронной подписи производится удаленно, на основании документов заявителя, представленных через интернет центру сертификации[24]. В результате подобных действий, вызванных, по мнению специалистов правовой системы «Гарант», тем что «IT-функции в деятельности УЦ преобладают над его юридической сущностью», электронная подпись может быть использована недобросовестными третьими лицами[25]. Однако, в 2017 году предложение Минкомсвязи передать функции выдачи усиленной квалифицированной электронной подписи (УКЭП) от частных компаний государству не нашло понимания других министерств и ведомств[26].

На Украине[править | править код]

На Украине использование ЭЦП регулируется законом, изданным в 2003 году. Он координирует отношения, появляющиеся вследствие применения ЭЦП. Система функционирования ЭЦП на Украине состоит из центрального удостоверяющего органа, выдающего разрешения центрам сертификации ключей (ЦСК) и обеспечивающего доступ к электронным каталогам, контролирующего органа и центров сертификации ключей, которые выдают ЭЦП конечному потребителю.

19 апреля 2007 года было принято Постановление «Об утверждении порядка представления отчетов в Пенсионный фонд Украины в электронной форме». А 10 апреля 2008 года — приказ № 233 ГНА Украины «О подаче электронной цифровой отчётности». В результате активной разъяснительной деятельности налоговых служб, в 2008 г. количество субъектов, подающих отчётность по НДС в электронном виде, возросло с 43 % до 71 %.

С 16 июля 2015 года начал действовать закон № 643-VIII «О внесении изменений в Налоговый кодекс Украины касательно усовершенствования администрирования налога на добавленную стоимость». 31 августа 2015 года зарегистрирован проект закона № 2544а «Об электронных доверительных услугах».

16 июня 2015 года на Украине заработал сайт электронных государственных услуг iGov.org.ua. Здесь можно заказать справку о несудимости для предъявления в МРЭО, оформить заявку на получение субсидии, справки о доходах, а также заполнить документы на загранпаспорт.

В Эстонии[править | править код]

Система электронных подписей широко используется в Эстонии, где введена программа ID-карт, которыми снабжены более 3/4 населения страны. При помощи электронной подписи в марте 2007 года были проведены выборы в местный парламент — Рийгикогу. При голосовании электронную подпись использовали 400 000 человек. Кроме того, при помощи электронной подписи можно отправить налоговую декларацию, таможенную декларацию, различные анкеты как в местные органы самоуправления, так и в государственные органы. В крупных городах при помощи ID-карты возможна покупка месячных автобусных билетов. Всё это осуществляется через центральный гражданский портал Eesti.ee. Эстонская ID-карта является обязательной для всех жителей с 15 лет, проживающих временно или постоянно на территории Эстонии. Это, в свою очередь, нарушает анонимность покупки проездных билетов.

- Комментарии

- ↑ Названия ключей открытый и закрытый — условные. Согласно алгоритму асимметричного шифровании с открытым ключом шифрующий ключ делается открытым, а дешифрующий — закрытым чтобы обеспечить расшифровку сообщения именно получателем. В случае ЭЦП задача обратная: предоставить легкий путь дешифрации — проверки подписи, значит дешифрующий ключ должен быть открытым.

- ↑ И при условии, что получается осмысленный результат, а не случайный набор данных.

- Источники

- ↑ 1 2 Diffie W., Hellman M. E. New Directions in Cryptography // IEEE Trans. Inf. Theory / F. Kschischang — IEEE, 1976. — Vol. 22, Iss. 6. — P. 644–654. — ISSN 0018-9448 — doi:10.1109/TIT.1976.1055638

- ↑ Rivest R., Shamir A., Adleman L. A method for obtaining digital signatures and public-key cryptosystems // Commun. ACM — New York City: ACM, 1978. — Vol. 21, Iss. 2. — P. 120–126. — ISSN 0001-0782; 1557-7317 — doi:10.1145/359340.359342

- ↑ 1 2 «A digital signature scheme secure against adaptive chosen-message attacks.», Shafi Goldwasser, Silvio Micali, and Ronald Rivest. SIAM Journal on Computing, 17(2):281—308, Apr. 1988.

- ↑ 1 2 3 4 http://eregex.ru/2009/06/electronic-signature/ (недоступная ссылка)

- ↑ «Modern Cryptography: Theory & Practice», Wenbo Mao, Prentice Hall Professional Technical Reference, New Jersey, 2004, pg. 308. ISBN 0-13-066943-1

- ↑ Анализ алгоритмов ЭЦП

- ↑ 1 2 Электронная цифровая подпись — Компания «Криптомаш» (неопр.) (недоступная ссылка). Дата обращения 8 ноября 2009. Архивировано 26 декабря 2009 года.

- ↑ — МГС (неопр.). www.easc.org.by. Дата обращения 29 декабря 2015.

- ↑ Inline PGP signatures considered harmful

- ↑ Creating a rogue CA certificate<

- ↑ Электронная цифровая подпись

- ↑ Гражданский кодекс Российской Федерации, часть 1, глава 9, статья 160

- ↑ Федеральный закон Российской Федерации от 6 апреля 2011 г. N 63-ФЗ, статья 1

- ↑ Область применения электронной подписи

- ↑ Федеральный закон о контрактной системе в сфере закупок товаров, работ, услуг для обеспечения государственных и муниципальных нужд (неопр.). КонсультантПлюс.

- ↑ Федеральный закон Российской Федерации от 10 июля 2012 года № 108-ФЗ

- ↑ АО «УЭК» сообщает о закрытии проекта по выпуску универсальных электронных карт (неопр.) (недоступная ссылка). Дата обращения 3 февраля 2017. Архивировано 4 февраля 2017 года.

- ↑ krtech.ru. В Крыму зарегистрирован первый удостоверяющий центр (неопр.) (04.09.2015).

- ↑ «Порядок перевода пенсионных накоплений из ПФР несет риски, считают в СП» МИА «Россия сегодня» от 27.06.2017.

- ↑ «Граждане не имеют возможности получить актуальную информацию при заключении договора с НПФ» «Счетная палата Российской Федерации», 27 июня 2017

- ↑ «Простая электронная подпись не защитит накопления» gazeta.ru от 31.07.2017,

- ↑ «Электронная подпись вышла из доверия» «РБК» № 108 (2604) (2306) 23 июня 2017: «По словам советника НАПФ Валерия Виноградова, электронная подпись, формирующаяся в удостоверяющем центре, должна использоваться единоразово. После её использования центр должен её удалить, говорит он. „Однако в конце декабря эти электронные подписи клиентов использовались вторично“, — констатирует эксперт».

- ↑ «Новый вид мошенничества: Оставили без квартиры, подделав электронную подпись» «КП» от 22 мая 2019 года

- ↑ «Выпуск электронной подписи без личного присутствия заявителя нарушает закон» «Гарант» от 7 декабря 2017

- ↑ «Оформление электронной подписи без личного присутствия нарушает закон» «Электронный экспресс», 2018.

- ↑ «ЦБ и Минэкономразвития предупредили о коллапсе рынка электронных подписей» «РБК» от 21 июля 2017.

ru.wikipedia.org

Министерство цифрового развития, связи и массовых коммуникаций Российской Федерации

Законом предусмотрены два типа электронных подписей: простая и усиленная. Последняя имеет две формы: квалифицированная и неквалифицированная.

Простая электронная подпись представляет собой комбинацию из логина и пароля и подтверждает, что электронное сообщение отправлено конкретным лицом.

Усиленная неквалифицированная подпись не только идентифицирует отправителя, но и подтверждает, что с момента подписания документ не менялся. Сообщение с простой или неквалифицированной электронной подписью может (по предварительной договоренности сторон и в специально предусмотренных законом случаях) быть приравнено к бумажному документу, подписанному собственноручно.

Усиленная квалифицированная электронная подпись подтверждается сертификатом от аккредитованного удостоверяющего центра и во всех случаях приравнивается к бумажному документу с «живой» подписью.

Для того чтобы электронный документ считался подписанным простой электронной подписью необходимо выполнение в том числе одного из следующих условий:

- простая электронная подпись содержится в самом электронном документе;

- ключ простой электронной подписи применяется в соответствии с правилами, установленными оператором информационной системы, с использованием которой осуществляются создание и (или) отправка электронного документа, и в созданном и (или) отправленном электронном документе содержится информация, указывающая на лицо, от имени которого был создан и (или) отправлен электронный документ.

При этом закон не уточняет, кто именно может быть владельцем ключа простой электронной подписи, но устанавливает ограничения по ее использованию. Простая электронная подпись однозначно не может быть использована при подписании электронных документов, содержащих сведения, составляющие государственную тайну, или в информационной системе, содержащей сведения, составляющие государственную тайну.

Нормативные правовые акты и (или) соглашения между участниками электронного взаимодействия, устанавливающие случаи признания электронных документов, подписанных простой электронной подписью, равнозначными документам на бумажных носителях, подписанным собственноручной подписью, должны предусматривать, в частности:

- правила определения лица, подписывающего электронный документ, по его простой электронной подписи;

- обязанность лица, создающего и (или) использующего ключ простой электронной подписи, соблюдать его конфиденциальность.

В свою очередь усиленная неквалифицированная и усиленная квалифицированная электронные подписи получаются в результате криптографического преобразования информации с использованием ключа электронной подписи,

позволяют определить лицо, подписавшее электронный документ,

позволяют обнаружить факт внесения изменений в электронный документ после момента его подписания,

создаются с использованием средств электронной подписи.

Квалифицированная электронная подпись наравне с вышеуказанными признаками должна соответствовать следующим дополнительным признакам:

- ключ проверки электронной подписи указан в квалифицированном сертификате;

- для создания и проверки электронной подписи используются средства электронной подписи, получившие подтверждение соответствия требованиям, установленным в соответствии с Законом об электронной подписи.

При этом основное отличие квалифицированного сертификата ключа проверки электронной подписи заключается в том, что он должен быть выдан аккредитованным удостоверяющим центром или доверенным лицом аккредитованного удостоверяющего центра.

Информация в электронной форме, подписанная квалифицированной электронной подписью, признается электронным документом, равнозначным документу на бумажном носителе, подписанному собственноручной подписью, кроме случая, если федеральными законами или принимаемыми в соответствии с ними нормативными правовыми актами установлено требование о необходимости составления документа исключительно на бумажном носителе.

Другие вопросы по теме

digital.gov.ru

Как выглядит электронная подпись (ЭЦП) на документе

Работа с электронной подписью удобна и для физических, и для юридических лиц. Использование реквизита снижает затраты времени и финансов на заверение документов и отправку их в различные государственные органы, позволяет вести электронный документооборот и т.п. На документе ЭП может отражаться в виде печати или штампа, и иметь дополнительно поле для эмблемы или штамп времени. А документ с ЭП действителен как в электронной форме, так и в распечатанной.

Как выглядит ЭЦП на документе

Электронная подпись представляет собой уникальную последовательностиь символов. Она выступает в роли обязательного реквизита, проставляемого на официальных электронных документах. Для формирования подписи используются надежные криптографические методы и математические вычисления, а программное обеспечение имеет сертификацию ФСБ.

Существует 3 вида ЭЦП:

- простая;

- неквалифицированная;

- квалифицированная.

Простая электронная подпись (ПЭП) — это код или пароль, созданный системой, и отправленный на телефон или на электронный адрес пользователя. Обычно используется на сайтах для подтверждения действия. Неквалифицированная подпись (НЭП) отличается тем, что требует подтверждения личности клиента, и формируется при помощи криптографического преобразования.

Самая надежная — квалифицированная цифровая подпись (КЭП). Она подтверждается сертификатом проверки, имеет закрытый и открытый ключ, и наделяет документ полной юридической силой.

Сертификат ключа — это файл с расширением .crt, содержащий информацию о владельце, отпечаток сертификата и сроки действия подписи.

Электронная подпись на документе выглядит как:

- последовательность букв или цифр, которая соответствует ключу, указанному в сертификате;

- графическая картинка или штамп с указанием подписи владельца сертификата.

Самой надежной является невидимая ЭП, которая визуально не определяется. Она применяется при составлении документов MS Word, Excel, и генерируется автоматически. Установить ее наличие можно по отметке, которая появляется в графе «состояние».

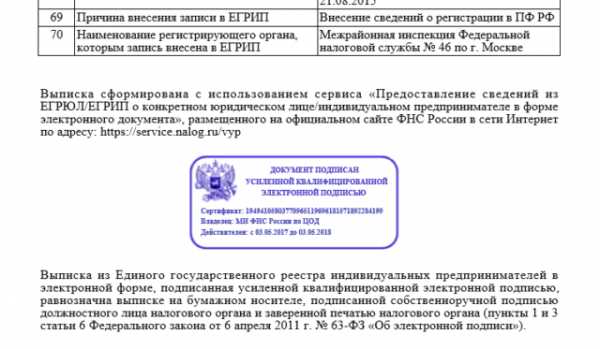

Примером того, как выглядит усиленная квалифицированная электронная цифровая подпись, является выписка ЕГРЮЛ, заверенная ФНС. Подпись тут представляет собой печать с указанием номера сертификата, владельца, срока действия ЭП.

Образец:

Как выглядит документ, подписанный ЭЦП:

Что включает штамп на визуализации ЭД

Согласно ГОСТу Р-7.0.97-2016 от 1.07.2018 г. в форме электронной подписи должна содержаться новая форма с атрибутом «отметка об электронной подписи». Она обязательна для любого ЭД при его визуализации, сканировании или на печати в том месте, где обычно подпись проставляется на бумаге от руки.

Отметку ставят на документе, подписанном электронной подписью, который представляет собой:

- распечатку электронного контракта;

- распечатку протокола рассмотрения заявок и их оценку для участия в торгах на ЭТП;

- ответы на запросы контролирующих органов.

Штамп электронной подписи обязательно включает такие реквизиты, как:

- номер сертификата ключа подписи;

- ФИО владельца ЭЦП;

- срок окончания действия сертификата;

- фразу о том, что документ подписан ЭП.

Дополнительно штамп может содержать эмблему:

По требованиям стандарта отметка об электронной подписи должна быть читаемой, а ее элементы не должны пересекаться или накладываться друг на друга.

Как поставить отметку

Обычно для постановки отметки об электронной подписи используется два варианта:

- изготовление штампа с последующей вставкой его в копии;

- настройка подписи в MS Office.

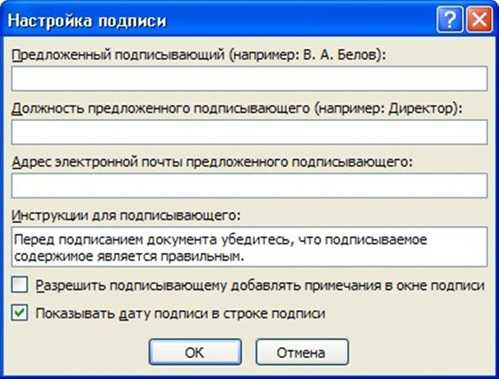

Чтобы настроить ЭЦП через MS Office нужно в открытом документе перейти в подменю «Вкладка» и выбрать «Строка подписи»:

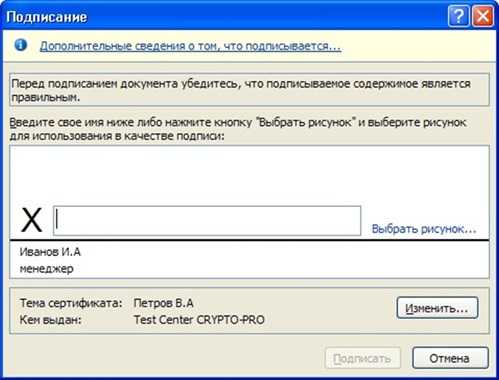

Далее выбрать «подписание»:

Если изготавливается штамп, то в копию он вставляется обычным способом через вставку картинки или рисунка и размещается на нужном месте.

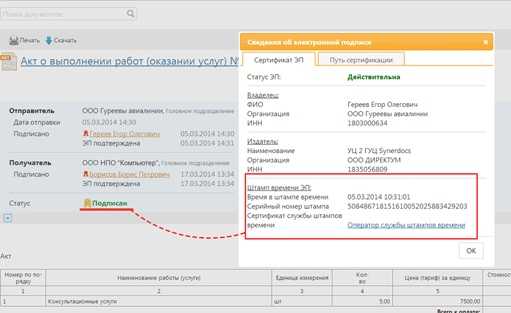

Что такое штамп времени

Клиенты системы КриптоПро TSP могут дополнительно получать штампы времени. В роли подписанных данных выступает значение хэш-функции и время проставления штампа. Реквизит связан с ЭД, на который он выдан, и обеспечивает его целостность.

Для выдачи штампом и реализации сервиса на базе КриптоПро необходимо создать отдельный сервер TSP и добавить КриптоПро TSP Client в ПО рабочего места.

Преимущество штампа времени:

- фиксация времени создания ЭД;

- фиксация времени формирования ЭЦП;

- фиксация времени проведения операции по обработке ЭД;

- долговременное хранение ЭД (даже после истечения срока действия сертификата ЭП пользователя).

При открытии документа и просмотре сведений об ЭЦП штамп времени будет выглядеть так:

Работа с протоколом TSP проста, и основывается на взаимодействии с сервером по типу «запрос-ответ». Пользователь создает запрос, посылая его серверу, и получает ответ, в котором содержится сформированный штамп времени. Если произошла ошибка, то вместо штампа в ответе будет указан код ошибки.

Обязательно или нет соблюдение ГОСТа

Существует ГОСТ для электронной подписи. В едином реестре он числится под номером 7.0.97-2016. Стандарт содержит правила формирования документов как в бумажном, так и в электронном виде, и рассматривает такие вопросы, как:

- расположение на носителе необходимых реквизитов;

- требования к созданию и оформлению ЭД, включая использование ИТ.

Правила ГОСТа регулируются статьей 26 ФЗ 162 от 29.06.2015 г. В статье 6 ФЗ 162 предусмотрена обязательность применения документов по стандартизации для оборонной продукции, гос. заказов товаров и услуг, используемых для защиты данных, а также для обеспечения информации, касающейся атомной энергии и т.п.

На основании нормативных документов требования ГОСТа о стандартах по информации не являются обязательной и их несоблюдение не нарушает действующее законодательство.

Потеря юридической значимости ЭП

Официальный документ имеет юридическую силу и юридическую значимость. Первый термин означает, что документ обладает правовыми последствиями. Значимость — это подтверждение деловой деятельности.

Федеральный закон об электронной подписи определяет, что в ЭДО документ заверяется при помощи специальных технологий и ЭП. Чтобы обладать юридической силой и служить доказательством действия, ЭД должен обладать следующими реквизитами:

- названием;

- номером;

- указанием ФИО автора подписи, названием фирмы и человека, имеющего право на подписание;

- дату составления;

- подпись.

Также закон прописывает три вида ЭП, характеристики каждой из них, юридическую силу, способ получения и сроки действия. Согласно законопроекту юридической силой обладают только документы, подписанные квалифицированной электронной подписью. НЭП наделяет ЭД юридической силой, если отдельно имеется соглашение между участниками ЭДО.

Юридическую силу теряет ЭЦП в следующих случаях:

- подпись поставлена лицом, не имеющим право действовать от собственного имени или от имени организации;

- в ЭД указаны не все обязательные реквизиты;

- не соблюден формат и способ передачи ЭД;

- сертификат утратит силу на момент подписания или проверки ЭД;

- ЭП использована с нарушением сведений, указанных в сертификате.

В договоренности между участниками ЭДО прописываются требования о признании равнозначности документов с ЭП и на бумажных носителях, и их нарушение также ведет к потере юридической значимости документа. Обычно к ним относят:

- обязательную отправку ЭД с надежного почтового ящика, доступ к которому имеется лишь у владельца подписи;

- открытый ключ должен прилагаться в письме;

- почтовый сервис должен иметь ограниченный доступ.

Эти же условия используются и для корпоративной ЭЦП. Работа с публичными почтовыми сервисами снижает юридическую силу простой подписи, и делает ее невозможным ее использования для заверения документации.

Использование ЭП в судебной практике

Применение электронной подписи иногда осложняет судебное разбирательство. Отчетность вместо руководителя может заверить главный бухгалтер, а юрист — заявление для суда заверяет вместо истца. Похожие нарушения встречаются при использовании ПО «клиент-банк», когда платежные поручения отправляются не самим владельцем ЭП.

При рассмотрении исков о неправомерном списании денежных средств с расчетного счета организации суд признает правильность действия банка, поскольку ЭП корректна, а передачу права подписи третьему лицу рассматривает как нарушение договорных отношений и правил обслуживания клиентов.

Аналогичная практика возникает и при участии в электронных государственных торгах. Если организация своевременно не подписала выигранный контракт, то она признается стороной, уклонившейся от заключения договора и вносится в реестр недобросовестных поставщиков. В судебной практике часты и случаи, когда организацию заносят в реестр из-за контракта, подписанного лицом, неимеющим права на заверение подобных документов.

В гражданско-правовых отношениях возникают споры контрагентов о законности документов, подписанных ЭП неуполномоченных лиц. При вынесении решения суд исходит из проверки действительности сертификата ЭП.

В законодательстве РФ нет прямых запретов на передачу ЭП третьим лицам с согласия владельца, и при возникновении спорных ситуаций суд признает владельца подписи лицом, подписавшим документ. Вся ответственность за использование ЭЦП лежит на владельце сертификата, и в случае компрометации ключа он обязан обратиться в УЦ с заявлением о приостановке деятельности подписи. В спорных случаях такое обращение может служить доказательством причинения ущерба не владельцем подписи, а сторонним лицом.

Как распечатать документ с ЭЦП

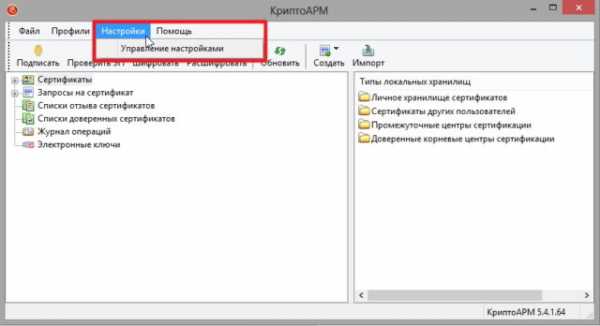

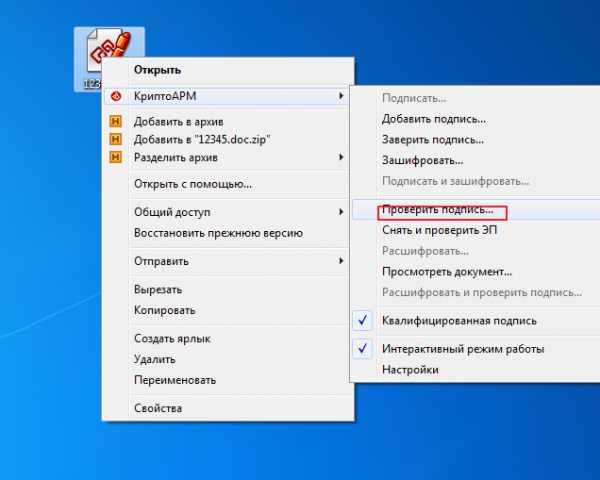

Электронный документ, заверенный квалифицированной подписью, равнозначен бумажному, и обычно не требует распечатки. Однако, иногда требуется подать документ только на бумажном носителе или бумажный вызывает больше доверия у принимающей стороны. Чтобы распечатать ЭД нужно открыть его через КриптоПро, затем перейти в «Настройки» и «Управление настройками»:

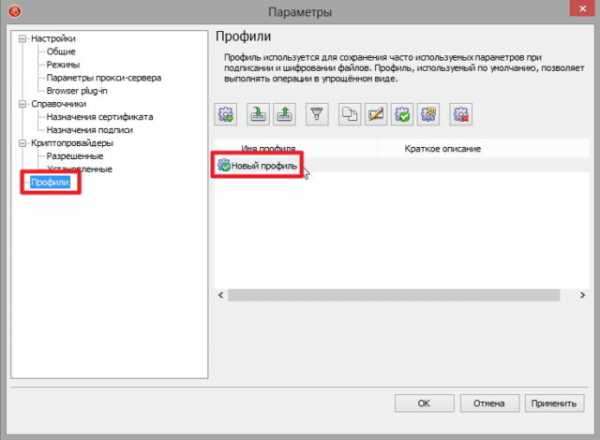

В разделе «Профили» дважды кликнуть мышкой по нужному профилю:

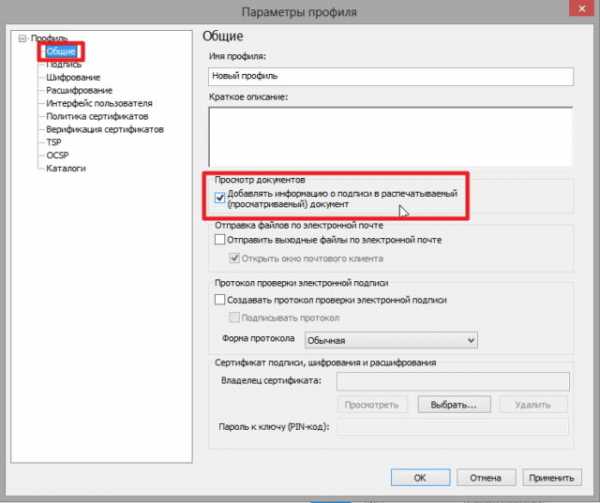

В подменю «Общие» поставить галочку в пункте о добавлении ЭП в документ для распечатки:

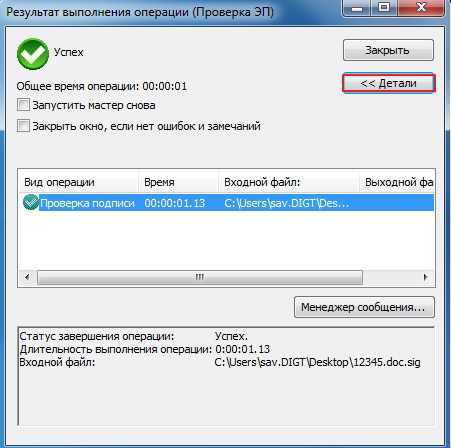

При помощи мастера КриптоАРМ проверить ЭП документа, который нужно будет отправить на печать:

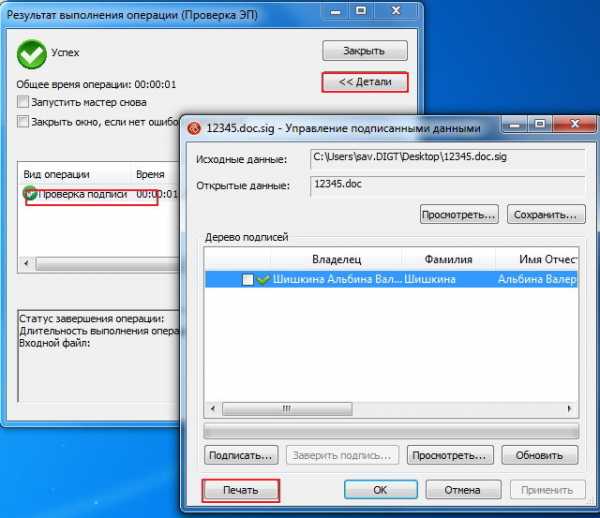

Затем нужно перейти в раздел «Детали»:

Документ можно распечатать отдельно, если нажать на «Печать», или перейти в подраздел «Посмотреть», и распечатать документ вместе с подписью:

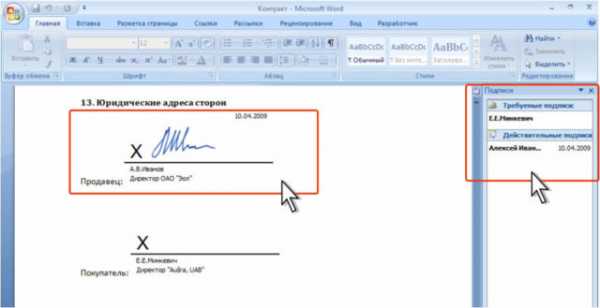

При стандартной ЭЦП выглядеть она будет так:

Реже требуется распечатать сертификат ЭЦП. Сделать это можно в несколько простых шагов через кабинет налогоплательщика. Из списка предложенных организаций выбрать интересующую, затем перейти в раздел «Ответственные частные лица» и отправить на печать бланк сертификата. Программа автоматически сформирует бланк сертификата и даст команду к печати.

Работа с электронной подписью удобна и надежна только при условии соблюдения всех правил ее использования. Если произошла компрометация сертификата ЭП или были нарушены правила использования реквизита, то он теряет юридическую силу. При передаче закрытого ключа ЭЦП ответственность за применение подписи лежит на владельце. В судебном порядке доказать причинение ущерба и неиспользование владельцем ЭЦП бывает сложно. Информационно-технические детали и процесс работы подписи регулируется как Федеральным законодательством, так и ГОСТом. И если соблюдение ФЗ обязательно, но ГОСТа нужно придерживаться лишь в отдельных случаях (работа с секретными данными и т.п.). В законе прописаны не только вид и юридическая сила подписи, особенности ее получения и сроки действительности, но и наличие штампа времени, отметки на электронных документах о наличии ЭП, реквизиты владельца сертификата.

myedo.ru

Виды электронной подписи | Отличия видов ЭЦП — Удостоверяющий центр СКБ Контур

В России в электронном документообороте можно использовать три вида подписи: простую, усиленную неквалифицированную и усиленную квалифицированную. Посмотрим, чем они отличаются друг от друга, при каких условиях равнозначны собственноручной и придают подписанным файлам юридическую силу.

Простая электронная подпись, или ПЭП

Простая подпись — это знакомые всем коды доступа из СМС, коды на скретч-картах, пары “логин-пароль” в личных кабинетах на сайтах и в электронной почте. Простая подпись создается средствами информационной системы, в которой ее используют, и подтверждает, что электронную подпись создал конкретный человек.

Где используется?

Простая электронная подпись чаще всего применяется при банковских операциях, а также для аутентификации в информационных системах, для получения госуслуг, для заверения документов внутри корпоративного электронного документооборота (далее — ЭДО).

Простую электронную подпись нельзя использовать при подписании электронных документов или в информационной системе, которые содержат гостайну.

Юридическая сила

Простая подпись приравнивается к собственноручной, если это регламентирует отдельный нормативно-правовой акт или между участниками ЭДО заключено соглашение, где прописаны:

- правила, по которым подписанта определяют по его простой электронной подписи.

- обязанность пользователя соблюдать конфиденциальность закрытой части ключа ПЭП (например, пароля в паре “логин-пароль” или СМС-кода, присланного на телефон).

Во многих информационных системах пользователь должен сначала подтвердить свою личность во время визита к оператору систему, чтобы его ПЭП в будущем имела юридическую силу. Например, для получения подтвержденной учетной записи на портале Госуслуг, нужно лично прийти в один из центров регистрации с документом, удостоверяющим личность.

Неквалифицированная электронная подпись, или НЭП

Усиленная неквалифицированная электронная подпись (далее — НЭП) создается с помощью программ криптошифрования с использованием закрытого ключа электронной подписи. НЭП идентифицирует личность владельца, а также позволяет проверить, вносили ли в файл изменения после его отправки.

Человек получает в удостоверяющем центре два ключа электронной подписи: закрытый и открытый. Закрытый ключ хранится на специальном ключевом носителе с пин-кодом или в компьютере пользователя — он известен только владельцу и его нужно держать в тайне. С помощью закрытого ключа владелец генерирует электронные подписи, которыми подписывает документы.

Открытый ключ электронной подписи доступен всем, с кем его обладатель ведет ЭДО. Он связан с закрытым ключом и позволяет всем получателям подписанного документа проверить подлинность ЭП.

То, что открытый ключ принадлежит владельцу закрытого ключа, прописывается в сертификате электронной подписи. Сертификат также выдается удостоверяющим центром. Но при использовании НЭП сертификат можно не создавать. Требования к структуре неквалифицированного сертификата не установлены в федеральном законе № 63-ФЗ “Об электронной подписи”.

Где используется?

НЭП можно использовать для внутреннего и внешнего ЭДО, если стороны предварительно договорились об этом.

Юридическая сила

Участникам ЭДО нужно соблюдать дополнительные условия, чтобы электронные документы, заверенные НЭП, считались равнозначными бумажным с собственноручной подписью. Сторонам нужно обязательно заключить между собой соглашение о правилах использования НЭП и взаимном признании ее юридической силы.

Квалифицированная электронная подпись, или КЭП

Усиленная квалифицированная электронная подпись — самый регламентированный государством вид подписи. Так же, как и НЭП, она создается с помощью криптографических алгоритмов и базируется на инфраструктуре открытых ключей, но отличается от НЭП в следующем:

- Обязательно имеет квалифицированный сертификат в бумажном или электронном виде, структура которого определена приказом ФСБ России № 795 от 27.12.2011.

- Программное обеспечение для работы с КЭП сертифицировано ФСБ России.

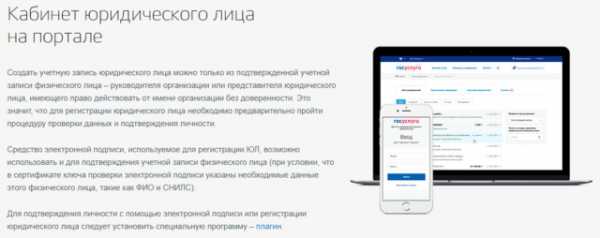

- Выдавать КЭП может только удостоверяющий центр, который аккредитован Минкомсвязи России.

Получить квалифицированную электронную подпись

Где используется?

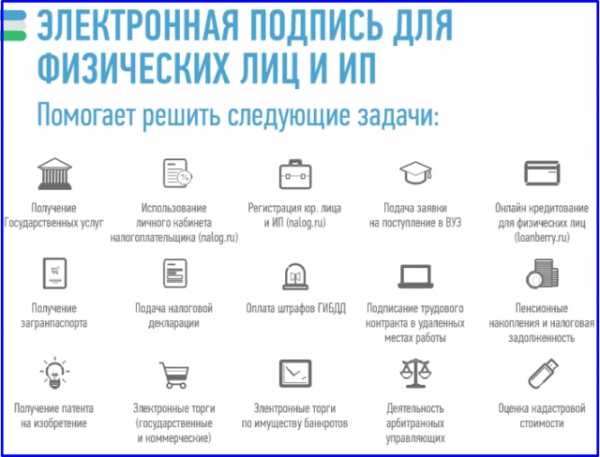

КЭП нужна, чтобы сдавать отчетность в контролирующие органы, участвовать в качестве поставщика и заказчика в электронных торгах, работать с государственными информационными системами, обмениваться формализованными документами с ФНС, вести электронный документооборот внутри компании или с ее внешними контрагентами.

Юридическая сила

КЭП — это подпись, которая придает документам юридическую силу без дополнительных условий. Если организации ведут ЭДО, подписывая документы КЭП, их юридическая сила признается автоматически согласно федеральному закону № 63-ФЗ “Об электронной подписи”.

Получить квалифицированную электронную подпись

ca.kontur.ru

Что такое простая электронная подпись

Применение простой электронной цифровой подписи (ПЭП) позволяет пользователям работать на многих интернет-ресурсах, а ее получение не занимает много времени. Простота получения не гарантирует полной юридической силы, но при определенных обстоятельствах документы, подписанные ПЭП, могут приравниваться к заверенным собственноручно.

Что такое простая подпись

Простая электронная подпись — это цифровой реквизит, имеющий наименьшую степень защиты. Ее назначение — подтверждение личности автора, создавшего и отправившего электронный документ. К ПЭП относятся коды подтверждения, высылаемые в виде СМС, проверочные коды и т.д.

Пароли, коды и иные элементы ПЭП называют также ключами ПЭП. Ключи простой электронной подписи обычно состоят из открытой и закрытой части: при входе в почтовый ящик логин является открытой или публичной частью, а пароль — закрытой или личной. Федеральный закон 63 обязывает пользователей соблюдать сохранность и неизменность закрытых ключей, т.к. их потеря приводит к компрометации ПЭП и потере ею юридической значимости. Согласно этому же законопроекту все электронные подписи делятся на простые и усиленные. Разница между ними в том, что ПЭП не дает возможности проследить изменения в подписанном документе после его заверения. Усиленная квалифицированная или неквалифицированная подпись формируется программным обеспечением, сертифицированным ФСБ, при участии сложных криптографических процессов и фунцкий хэширования. Получить ее можно только в удостоверяющих центрах, имеющих аккредитацию Минкомсвязи РФ и при предоставлении пакета документов. Еще одно важное отличие: оформление ПЭП всегда бесплатно, а услуги по получению усиленной подписи пользователь оплачивает по тарифу выбранного центра.

Юридическая сила ПЭП

В соответствии с ФЗ-63 от 06.04.2011 электронные документы, заверенные ПЭП, не имеют юридической силы. Признаются они равнозначными документам с собственноручной подписью, только если имеется дополнительное соглашение между сторонами. Нормативный акт, признающий силу простой подписи, должен содержать:

- условия и порядок проверки ПЭП;

- правила и способы определения личности, заверившей документ, по его простой подписи;

- обязанности лица, применяющего или создавшего ключ ПЭП, по соблюдению его конфиденциальности.

В иных случаях юридическая сила цифровой простой подписи не признается за исключениями, прописанными в законодательстве и правилах пользования некоторыми интернет-ресурсами.

Получение ПЭП

Каждый пользователь сети интернет может получить простую электронную подпись. Для этого нужно лишь следовать правилам информационной системы, в которой проходит регистрация и получение пары логин/пароль. Посещение МФЦ или иных центров для получения ПЭП не требуется, как не требуется и специальное лицензионное ПО для работы с ней.

Исключение составляет ПЭП для банка. Чтобы сделать простую электронную подпись для работы в личном кабинете банка нужно сначала посетить офис, получить карту и зарегистрироваться на сайте (в мобильном приложении). Во время регистрации указывается логин и пароль, полученный в банке. Пароль после прохождения регистрации меняется на пользовательский.

Еще одно исключение — сайт государственных услуг. Чтобы получить ПЭП для работы на портале нужно использовать один из двух доступных вариантов: посещение офиса для процедуры подтверждения личности или получение заказного письма. В этом случае код подтверждения будет отправлен на почтовый адрес, а для его получения необходим паспорт.

Правила использования подписи

Согласно Федеральному закону документ признается заверенным цифровой простой подписью при обязательном соблюдении 3 условий:

- ПЭП проставлена в теле документа.

- Ключ используется по правилам, которые были установлены оператором-владельцем информационной системы.

- В созданном и отправленном документе содержатся информационные данные, подтверждающие или указывающие на лицо, создавшее и отправившее данный документ.

Дополнительные соглашения и правовые акты, составленные участниками документооборота и определяющие случаи признания силы документа с ПЭП, должны отвечать требованиям ФЗ.

Применение ПЭП запрещено для работы на ресурсах, содержащих государственную тайну, а также для подписания документов, имеющих государственное значение.

Где и как применяется ПЭП

Простая электронная подпись активно используется в сервисах онлайн-банка для физических лиц. Обычно она имеет вид кода-СМС, приходящего на телефон для подтверждения операции и пары логин-пароль. В этом случае идентификация пользователя проходит автоматически по номеру паспорта, который был предоставлен при получении карты. Также ПЭП используется в системах страхования, государственных услуг, электронных почтовых сервисах, информационных системах, социальных сетях.

Часто простую подпись используют между юридическим лицом или ИП и физическим лицом, т.е. между организацией и потребителем, в удаленном документообороте. В таком схеме потребитель обязательно должен ознакомиться с правилами пользования ПЭП и подтвердить свое согласие. Обычно правила публикуются отдельно в форме договора на оказание услуг или в виде оферты. Организация сверяет личность потребителя с его паспортными данными и принимает решение о выдаче ключа простой подписи. Сверка с документом проходит при подписании договора на обслуживание или при покупке товара или услуги.

Возможно применение простой подписи и в Единой системе идентификации и аутентификации (ЕСИА) в упрощенной учетной записи. Она дает пользователю право на получение лишь услуг, не требующих подтверждения личности или не связанных с финансовой стороной.

Механизм ПЭП можно использовать и в услугах связи. Ключ ПЭП может быть встроен в сим-карту. При покупке сим-карты пользователь подтверждает свою личность паспортом и в дальнейшем может удаленно менять тарифы связи или подписываться/отказываться от услуг оператора. Еще один возможный способ применения ПЭП — удаленная работа, когда сотрудник при помощи ПЭП подтверждает авторство отчетов, текстов, изображений и т.д. Такое сотрудничество требует предварительного заключения соглашения о признании силы ПЭП и подтверждения личности сотрудника на личной встрече.

Использование ПЭП можно найти и в учебных заведениях, предоставляющих услуги дистанционного образования. Абитуриенты, студенты и региональные представители могут подписывать документы при помощи ПЭП, которая признана внутри информационной или рабочей системы. Идентификация личности и выдача ключа ПЭП в этом случае происходит через регионального представителя.

По новым правилам применение ПЭП допустимо и в транспортной системе. Водители, заполняющие транспортную накладную, могут подписывать ее любой удобной электронной подписью, в т.ч. и ПЭП.

Пример использования ПЭП

С применением простой электронной подписи может быть заключен договор на обслуживание. Условия договора будут соблюдены только при исполнении сторонами обязательств. Обслуживание может быть как страховым, так и банковским, и техническим. В этих случаях клиенту и представителю не нужно лично встречаться, а договор заключается при помощи ЭП.

Также ПЭП используется при подписании заявления или письма, адресованного государственным органам или внутри электронного документооборота. В сфере коммунальных услуг простая подпись также применяется часто, т.к. общение между клиентом и представителем услуг часто происходит удаленно.

Самый распространенный пример использования ЭЦП — введение логина и пароля или подтверждающего кода для входа на личную страницу в социальной сети или в почтовой системе.

Простая электронная подпись позволяет пользователям не только работать в разных информационных системах, но и подписывать документы, участвовать в электронном документообороте, пользоваться услугами онлайн-банкинга. Чтобы получить ПЭП нужно лишь пройти простую процедуру регистрации. Эта услуга бесплатна, а процесс не занимает много времени. Простота получения подписи имеет и обратную сторону: ЭП не обладает юридической силой и для ее признания участники документооборота должны заключить дополнительное соглашение. Нормативный акт обязательно должен отвечать требованиям ФЗ. Пользователь, обладающий конфиденциальным ключом ПЭП, обязан соблюдать его сохранность, иначе подпись может быть скомпрометирована вплоть до утери ею юридической силы.

myedo.ru

с чем ее есть и как не подавиться. Часть 3 / Habr

Часть 1Часть 2

В этой части сделаем небольшое отступление от цифровых подписей в сторону того, без чего непосредственно цифровых подписей, да и защиты информации в привычном понимании, не было бы: шифрования. Ведь первое, что приходит на ум, когда идет речь о защите наших данных — это не дать эти данные нехорошему человеку прочитать. Поэтому, перед тем, как продолжить рассмотрение стандартов PGP и S/MIME, стоит закрасить некоторые остающиеся в знаниях белые пятна, и рассмотреть процесс шифрования немного поподробнее.

Шифры и коды существуют, наверное, с того момента, как человечество научилось записывать свои впечатления об окружающем мире на носителях. Если немного вдуматься, даже обыкновенный алфавит — уже шифр. Ведь когда мы читаем какой-либо текст, в нашей голове каждому нарисованному символу сопоставляется некий звук, сочетание звуков, или даже целое понятие, а в голове соседа, который читать не умеет, этого уже не происходит.

Не зная, какому символу и что сопоставлено, мы никогда не сможем понять, что же именно писавший имел ввиду. К примеру, попробуйте взять и прочитать что-то, написанное на иврите, или на китайском языке. Сами алфавиты этих языков будут являться для вас непреодолимым препятствием, даже если с помощью этих символов написаны понятия вашего родного языка.

Но, тем не менее, простое использование чужого алфавита все же недостаточная мера для защиты ваших данных. Ведь любой алфавит, так или иначе, создавался для удобства пользования им и является неразрывно связанным с языком, которому данный алфавит характерен. А значит, выучив этот язык и некоторый набор базовых понятий на нем (а то и просто воспользовавшись услугами человека, знающего данный язык), нехороший человек может прочитать вашу информацию.

Значит, надо придумать алфавит, который знает только ограниченный круг лиц, и с его помощью записать информацию. Наверняка все читали (или, по крайней мере, слышали) цикл историй про Шерлока Холмса. В этом цикле фигурировал алфавит, составленный из пляшущих человечков (а многие, я думаю, в детстве на его основе составляли свой). Однако, как показывает данная история, наблюдательный человек может разгадать, какой символ и к чему относится. А значит наша информация опять попадет не в те руки.

Что же делать? Придумывать все более и более сложные алфавиты? Но чем более сложный и громоздкий алфавит, тем более неудобно с ним работать, хранить его в тайне. К тому же, насчет тайны есть замечательная поговорка: знают двое – знают все. Ведь самое слабое звено в любом шифре – это человек, который знает, как этот шифр расшифровать.

А почему бы не сделать так, чтобы способ шифрования был сразу известен всем, но расшифровать наши данные было бы нельзя без какого-то ключа? Ведь ключ (в отличие от всего алфавита) маленький, его достаточно легко сделать новый, если что (опять же, в отличие от переработки всего алфавита), легко спрятать. Наиболее наглядно плюсы ключевых систем показывает следующий пример: получателю надо прочитать сосланное вами сообщение. Обычное, на бумаге. Допустим, вы используете секретный алфавит. Тогда, чтобы прочитать сообщение, получатель должен знать алфавит, иметь большой пыльный талмуд, в котором описаны способы расшифровки (ведь алфавит должен быть сложным, чтобы быть надежным) и понимать, как же с этим талмудом работать. С ключами же все проще: вы кладете сообщение в коробку с замком, а получателю достаточно просто вставить подходящий ключик, а знать, как же устроен замок ему совершенно но нужно.

Итак, общеизвестные «алфавиты» и ключи — механизм, существенно более удобный, чем просто алфавиты. Но как же так зашифровать, чтобы все расшифровывалось простым ключом? И вот тут нам на помощь приходит математика, а конкретнее – математические функции, которые можно использовать для замены наших исходных символов на новые.

Вспомним же, что такое функция. Это некоторое соотношение, по которому из одного числа можно получить другое. Зная x и подставляя его в известное нам соотношение y=A*x, мы всегда получим значение y. Но ведь, как правило, верно и обратное: зная y, мы можем получить и x.

Как правило, но далеко не всегда. Для многих зависимостей получить y легко, тогда как x – уже очень трудно, и его получение займет продолжительное время. Вот именно на таких зависимостях и базируется используемое сейчас шифрование.

Но, вернемся к самому шифрованию. Шифрование подразделяют на симметричное, асимметричное и комбинированное. Рассмотрим, в чем суть каждого из них.