с чем ее есть и как не подавиться. Часть 3 / Хабр

Часть 1Часть 2

В этой части сделаем небольшое отступление от цифровых подписей в сторону того, без чего непосредственно цифровых подписей, да и защиты информации в привычном понимании, не было бы: шифрования. Ведь первое, что приходит на ум, когда идет речь о защите наших данных — это не дать эти данные нехорошему человеку прочитать. Поэтому, перед тем, как продолжить рассмотрение стандартов PGP и S/MIME, стоит закрасить некоторые остающиеся в знаниях белые пятна, и рассмотреть процесс шифрования немного поподробнее.

Шифры и коды существуют, наверное, с того момента, как человечество научилось записывать свои впечатления об окружающем мире на носителях. Если немного вдуматься, даже обыкновенный алфавит — уже шифр. Ведь когда мы читаем какой-либо текст, в нашей голове каждому нарисованному символу сопоставляется некий звук, сочетание звуков, или даже целое понятие, а в голове соседа, который читать не умеет, этого уже не происходит.

Не зная, какому символу и что сопоставлено, мы никогда не сможем понять, что же именно писавший имел ввиду. К примеру, попробуйте взять и прочитать что-то, написанное на иврите, или на китайском языке. Сами алфавиты этих языков будут являться для вас непреодолимым препятствием, даже если с помощью этих символов написаны понятия вашего родного языка.

Но, тем не менее, простое использование чужого алфавита все же недостаточная мера для защиты ваших данных. Ведь любой алфавит, так или иначе, создавался для удобства пользования им и является неразрывно связанным с языком, которому данный алфавит характерен. А значит, выучив этот язык и некоторый набор базовых понятий на нем (а то и просто воспользовавшись услугами человека, знающего данный язык), нехороший человек может прочитать вашу информацию.

Значит, надо придумать алфавит, который знает только ограниченный круг лиц, и с его помощью записать информацию. Наверняка все читали (или, по крайней мере, слышали) цикл историй про Шерлока Холмса. В этом цикле фигурировал алфавит, составленный из пляшущих человечков (а многие, я думаю, в детстве на его основе составляли свой). Однако, как показывает данная история, наблюдательный человек может разгадать, какой символ и к чему относится. А значит наша информация опять попадет не в те руки.

Что же делать? Придумывать все более и более сложные алфавиты? Но чем более сложный и громоздкий алфавит, тем более неудобно с ним работать, хранить его в тайне. К тому же, насчет тайны есть замечательная поговорка: знают двое – знают все. Ведь самое слабое звено в любом шифре – это человек, который знает, как этот шифр расшифровать.

А почему бы не сделать так, чтобы способ шифрования был сразу известен всем, но расшифровать наши данные было бы нельзя без какого-то ключа? Ведь ключ (в отличие от всего алфавита) маленький, его достаточно легко сделать новый, если что (опять же, в отличие от переработки всего алфавита), легко спрятать. Наиболее наглядно плюсы ключевых систем показывает следующий пример: получателю надо прочитать сосланное вами сообщение. Обычное, на бумаге. Допустим, вы используете секретный алфавит. Тогда, чтобы прочитать сообщение, получатель должен знать алфавит, иметь большой пыльный талмуд, в котором описаны способы расшифровки (ведь алфавит должен быть сложным, чтобы быть надежным) и понимать, как же с этим талмудом работать. С ключами же все проще: вы кладете сообщение в коробку с замком, а получателю достаточно просто вставить подходящий ключик, а знать, как же устроен замок ему совершенно но нужно.

Вспомним же, что такое функция. Это некоторое соотношение, по которому из одного числа можно получить другое. Зная x и подставляя его в известное нам соотношение y=A*x, мы всегда получим значение y. Но ведь, как правило, верно и обратное: зная y, мы можем получить и x.

Как правило, но далеко не всегда. Для многих зависимостей получить y легко, тогда как x – уже очень трудно, и его получение займет продолжительное время. Вот именно на таких зависимостях и базируется используемое сейчас шифрование.

Но, вернемся к самому шифрованию. Шифрование подразделяют на симметричное, асимметричное и комбинированное. Рассмотрим, в чем суть каждого из них.

Симметричное шифрование, по большому счету, достаточно слабо отличается от старого доброго секретного алфавита. Собственно говоря, отличается оно как раз наличием ключа – некоторой сравнительно маленькой последовательности чисел, которая используется для шифрования и расшифровывания. При этом, каждая из обменивающихся информацией сторон должна этот ключ знать и хранить в секрете. Огромным плюсом такого подхода является скорость шифрования: ключ, по сути, является достаточно простой и короткой инструкцией, какой символ, когда, и на какой надо заменять. И работает данный ключ в обе стороны (то есть с его помощью можно как заменить все символы на новые, так и вернуть все как было), за что такой способ шифрования и получил название симметричного. Столь же огромным минусом является именно то, что обе стороны, между которыми информация пересылается, должны ключ знать. При этом, стоит нехорошему человеку заполучить ключ, как он тут же прочитает наши столь бережно защищаемые данные, а значит проблема передачи ключа принимающей стороне становится в полный рост.

Асимметричное шифрование поступает несколько хитрее. Здесь и у нас, и у нашего получателя есть уже два ключа, которые называют открытый и закрытый. Закрытый ключ мы и получатель храним у себя (заметьте, каждый хранит только свой ключ, а значит, мы уже выходим за пределы той самой поговорки про двоих знающих), а открытый мы и получатель можем спокойно передавать кому угодно – наш закрытый, секретный, по нему восстановить нельзя. Итого, мы используем открытый ключ получателя для шифрования, а получатель, в свою очередь, использует свой закрытый ключ для расшифровывания. Плюс данного подхода очевиден: мы легко можем начать обмениваться секретной информацией с разными получателями, практически ничем (принимая условие, что наш получатель свой закрытый ключ не потерял/отдал и т.п., то есть не передал его в руки нехорошего человека) не рискуем при передаче информации. Но, без огромного минуса не обойтись. И здесь он в следующем: шифрование и расшифровывание в данном случае идут очень, очень, очень медленно, на два-три порядка медленнее, чем аналогичные операции при симметричном шифровании. Кроме того, ресурсов на это шифрование тратится также значительно больше. Да и сами ключи для данных операций существенно длиннее аналогичных для операций симметричного шифрования, так как требуется максимально обезопасить закрытый ключ от подбора по открытому. А значит, большие объемы информации данным способом шифровать просто невыгодно.

Пример использования асимметричного шифрования [Wikipedia]

e — открытый ключ получателя B

d — закрытый ключ получателя B

m — исходная информация отправителя A

c — зашифрованная исходная информация

И снова возникает вопрос: что же делать? А делать нужно следующее: взять, и скомбинировать оба способа. Собственно, так мы и получаем комбинированное шифрование. Наш большой объем данных мы зашифруем по первому способу, а чтобы донести ключ, с помощью которого мы их зашифровали, до получателя, мы сам ключ зашифруем по второму способу. Тогда и получим, что хоть асимметричное шифрование и медленное, но объем зашифрованных данных (то есть ключа, на котором зашифрованы большие данные) будет маленьким, а значит расшифровывание пройдет достаточно быстро, и дальше уже в дело вступит более быстрое симметричное шифрование.

Пример применения комбинированной системы [Wikipedia]

Все эти механизмы нашли свое применение на практике, и оба наших больших лагеря PGP и S/MIME их используют. Как говорилось в первой статье, асимметричное шифрование используется для цифровой подписи (а именно, для шифрования нашего хэша). Отличие данного применения от обычного асимметричного шифрования в том, что для шифрования используется наш закрытый ключ, а для расшифровывания достаточно наличие связанного с ним (то есть, тоже нашего) открытого ключа. Поскольку открытый ключ мы не прячем, наш хэш можем прочитать кто угодно, а не только отдельный получатель, что и требуется для цифровой подписи.

Таким образом, начиная пользоваться цифровыми подписями для защиты наших данных от подмены, мы автоматически (для этих двух стандартов) получаем и замечательную возможность защитить наши данные еще и от прочтения, что, согласитесь, весьма удобно.

Теперь, когда мы познакомились с общими принципами работы механизмов, используемых для защиты наших данных, можно наконец перейти к практике и рассмотрению, что же использовать. Но об этом в следующих статьях.

Электронная подпись (ЭЦП) — Единый портал ЭП

СОГЛАШЕНИЕ О ПРЕДОСТАВЛЕНИИ И ИСПОЛЬЗОВАНИИ ПЕРСОНАЛЬНЫХ ДАННЫХ

Настоящее соглашение регламентирует отношения между АО «Аналитический центр» и физическим лицом (Пользователь) и вступает в силу с момента принятия Пользователем условий настоящего соглашения. При несогласии Пользователя с хотя бы одним из пунктов соглашения, Пользователь не имеет права дальнейшей регистрации. Продолжение процедуры регистрации говорит о полном и безоговорочном согласии с настоящим соглашением.

ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

Регистрация — процедура, в ходе которой Пользователь предоставляет достоверные данные о себе по утвержденной форме регистрации (регистрационная карта). Прохождение процедуры регистрации говорит о том, что Стороны полно и безоговорочно согласились с условиями настоящего соглашения.

Персональные данные Пользователя — данные, используемые для идентификации личности, добровольно указанные Пользователем при прохождении регистрации. Данные хранятся в базе данных на сервере АО «Аналитический центр» и подлежат использованию исключительно в соответствии с настоящим соглашением и законодательством РФ.

ИСПОЛЬЗОВАНИЕ ПЕРСОНАЛЬНЫХ ДАННЫХ

Мы используем персональные данные Пользователя только для тех целей, которые указываются при их сборе. Мы не используем персональные данные для других целей без согласия Пользователя. Мы можем использовать персональные данные Пользователя для следующих целей:

- Для организации выдачи Пользователю электронной цифровой подписи в рамках сети Аккредитованных при Некоммерческой организации «Ассоциация Электронных Торговых Площадок» Удостоверяющих центров, а также ее обслуживания и оказания сопутствующих услуг;

- Для обратной связи с Пользователем в целях предоставления услуги или информации, в том числе посредством рассылки рекламных, информационных и (или) иных материалов АО «Аналитический Центр» на указанную электронную почту. Отказаться от рассылки рекламных, информационных и (или) иных материалов АО «Аналитический Центр» можно нажав на соответствующую кнопку в нижнем колонтитуле любого письма в рамках такой рассылки;

- Для ответов на запросы Пользователя в службу поддержки;

- Для выполнения обязательств по договорам.

Для использования персональных данных для любой иной цели мы запрашиваем подтверждение Пользователя. Пользователь соглашается, что АО «Аналитический центр» оставляет за собой право использовать его персональные данные анонимно и в обобщенном виде для статистических целей.

ОБЯЗАТЕЛЬСТВА ПОЛЬЗОВАТЕЛЯ ПО РЕГИСТРАЦИИ

Пользователь соглашается предоставить правдивую, точную и полную информацию о себе по вопросам, предлагаемым в регистрационной карте. Если Пользователь предоставляет неверную информацию, АО «Аналитический центр» имеет право приостановить либо отменить регистрацию.

ПРЕДОСТАВЛЕНИЕ ПЕРСОНАЛЬНЫХ ДАННЫХ ПОЛЬЗОВАТЕЛЯ ТРЕТЬИМ ЛИЦАМ

АО «Аналитический центр» не передает персональные данные третьим лицам для маркетинговых целей без разрешения Пользователя.

АО «Аналитический центр» может передавать персональные данные Пользователя компаниям, аффилированным по отношению к АО «Аналитический центр», для обработки и хранения. Пользователь соглашается с тем, что АО «Аналитический центр» передает персональные данные Пользователя уполномоченным организациям для создания и выдачи электронной подписи, выполнения требуемых услуг и операций.

АО «Аналитически

с чем ее есть, и как не подавиться. Часть 1 / Хабр

Итак, все чаще в кругах, работающих с документами все чаще звучат слова «электронный документ» и, связанное с ним почти неразрывно «электронная цифровая подпись», иначе — ЭЦП.Данный цикл статей предназначен для того, чтобы раскрыть «тайное знание» о том, что это такое, когда и как это можно и нужно использовать, какие есть плюсы и минусы.

Естественно, статьи пишутся не для специалистов по криптографии, а для тех, кто эту самую криптографию будет использовать, или же только начинает ее изучение, желая стать специалистом, поэтому я старался максимально упростить понимание всего процесса, приводя аналогии и рассматривая примеры.

Зачем нам вообще что-то подписывать? Естественно, чтобы удостоверить, что мы ознакомились с содержимым, согласны (а иногда наоборот, не согласны) с ним. А электронная подпись еще и защищает наше содержимое от подмены.

Итак, начать, естественно, стоит с того, что такое электронная цифровая подпись.

В самом примитивном случае это — результат хэш-функции. Что это такое лучше меня разъяснит википедиа, в нашем же случае главное, что с высокой степенью вероятности ее результат не повторяется для разных исходных данных, а также что результат этой функции мало того, что короче исходных данных, так еще по нему исходную информацию восстановить нельзя. Результат функции называют хэшем, а применение этой функции к данным называют хешированием. Грубо, можно назвать хэш функцию архивированием, в результате чего мы получаем очень маленькую последовательность байт, но восстановить исходные данные из такого «архива» нельзя.

Итак, мы читаем файлик в память, хэшируем прочитанное. И что, уже получаем ЭЦП? Почти. Наш результат с большой натяжкой можно назвать подписью, но, все же, полноценной подписью он не является, потому что:

1. Мы не знаем, кто сделал данную подпись

2. Мы не знаем, когда была сделана подпись

3. Сама подпись не защищена от подмены никак.

4. Ну и да, хэш функций много, какая из них использовалась для создания этого конкретного хэша?

Поэтому применять к хэшу слово «подпись» еще нехорошо, будем называть его дальше просто хэш.

Вы посылаете ваш файл другому человеку, допустим, по почте, будучи уверенными, что он точно получит и прочитает именно то, что вы послали. Он же, в свою очередь, тоже должен хэшировать ваши данные и сравнить свой результат с вашим. Если они совпали — все хорошо. Это значит что данные защищены? Нет.

Ведь хэшировать может кто угодно и когда угодно, и вы никогда не докажете, что он хэшировал не то, что вы послали. То есть, если данные будут перехвачены по дороге злоумышленником, или же тот, кому вы посылаете данные — не очень хороший человек, то данные могут быть спокойно подменены и прохэшированы. А ваш получатель (ну или вы, если получатель — тот самый нехороший человек) никогда не узнает, что он получил не то, что вы отправляли, или сам подменил информацию от вас для дальнейшего использования в своих нехороших целях.

Посему, место для использование чистой хэш функции — транспорт данных в пределах программы или программ, если они умеют общаться между собой. Собственно, с помощью хэш функций вычисляются контрольные суммы. И эти механизмы защищают от случайной подмены данных, но не защищают от специальной.

Но, пойдем дальше. Нам хочется защитить наш результат хеширования от подмены, чтобы каждый встречный не мог утверждать, что это у него правильный результат. Для этого самое очевидное что (помимо мер административного характера)? Правильно, зашифровать. А ведь с помощью шифрования же можно и удостоверить личность того, кто хэшировал данные! И сделать это сравнительно просто, ведь есть ассиметричное шифрование. Да, оно медленное и тяжелое, но ведь нам всего-то и надо — зашифровать маленькую последовательность байт. Плюсы такого действия очевидны — для того, чтобы проверить нашу подпись, надо будет иметь наш открытый ключ, по которому личность зашифровавшего (а значит, и создавшего хэш) можно легко установить.

Суть этого шифрования в следующем: у вас есть закрытый ключ, который вы храните у себя. И есть открытый ключ. Открытый ключ вы можете всем показывать и раздавать, а закрытый — нет. Шифрование происходит с помощью закрытого ключа, а расшифровывание — с помощью открытого.

Приводя аналогию, у вас есть отличный замок и два ключа к нему. Один ключ замок открывает (открытый), второй — закрывает (закрытый). Вы берете коробочку, кладете в нее какую-то вещь и закрываете ее своим замком. Так, как вы хотите, чтобы закрытую вашим замком коробочку открыл ее получатель, то вы открытый, открывающий замок, ключик спокойно отдаете ему. Но вы не хотите, чтобы вашим замком кто-то закрывал коробочку заново, ведь это ваш личный замок, и все знают, что он именно ваш. Поэтому закрывающий ключик вы всегда держите при себе, чтобы кто-нибудь не положил в вашу коробочку мерзкую гадость и не говорил потом, что это вы ее положили и закрыли своим замком.

И все бы хорошо, но тут сразу же возникает проблема, а, на самом деле, даже не одна.

1. Надо как-то передать наш открытый ключ, при этом его должна понять принимающая сторона.

2. Надо как-то связать этот открытый ключ с нами, чтобы нельзя было его присвоить.

3. Мало того, что ключ надо связать с нами, надо еще и понять, какой зашифрованный хэш каким ключом расшифровывать. А если хэш не один, а их, скажем, сто? Хранить отдельный реестр — очень тяжелая задача.

Все это приводит нас к тому, что и закрытый ключ, и наш хэш надо хранить в каких-то форматах, которые нужно стандартизировать, распространить как можно шире и уже тогда использовать, чтобы у отправителя и получателя не возникало «трудностей перевода».

Как водится у людей, к чему-то единому прийти так и не смогли, и образовалось два больших лагеря — формат OpenPGP и формат S/MIME + X.509. Но об этом уже в следующей статье.

Часть 2

электронная цифровая подпись: что это такое и для чего нужна

2520

17 февраля 2020 в 11:38

ЭЦП – это электронный аналог обычной подписи, который значительно упрощает деятельность предпринимателей, поскольку после ее получения многие процедуры, такие как регистрация онлайн кассы или сдача налоговой отчетности, могут осуществляться без личного присутствия в соответствующих органах. Для работы с электронной цифровой подписью не требуется специальных навыков, поэтому с ней может справится даже неопытный пользователь.

- Что такое ЭЦП

- Принцип работы ЭЦП

- Функция хэширования

- Кто может использовать ЭЦП?

- Особенности получения

- Простая электронная подпись

- ЭЦП для физических лиц

- ЭЦП для юридических лиц

- ЭЦП для индивидуальных предпринимателей

- ЭЦП для участия в торгах

- Линейка утилит КриптоПро

- Настройка ЭЦП на компьютере

a. Неквалифицированная электронная подпись

b. Квалифицированная электронная подпись

c. Как пользоваться полученной ЭЦП?

Что такое ЭЦП

Электронная подпись представляет собой определенную комбинацию данных, с помощью которой происходит идентификация физического лица либо юридической организации. ЭЦП идентична обычному логину и паролю, которые пользователи вводят для того, чтобы войти в личный кабинет на каком-либо интернет ресурсе.

Электронная подпись предназначена специально для подписания различных документов в электронном формате для подтверждения их подлинности. Существует три вида подписей, которые различаются по функциональности:

- Простая электронная подпись (ПЭП) – создается с помощью обычного программного обеспечения Microsoft Office или при посещения специального удостоверяющего центра.

- Неквалифицированная электронная подпись (НЭП) – это ключ, который чаще всего хранят на USB-носителе. Имеет больше преимуществ, чем ПЭП, но при этом ее функционал достаточно ограничен.

- Квалифицированная электронная подпись (КЭП) – это более усиленный вариант, для формирования которого используются специальные криптографические сертифицированные средства.

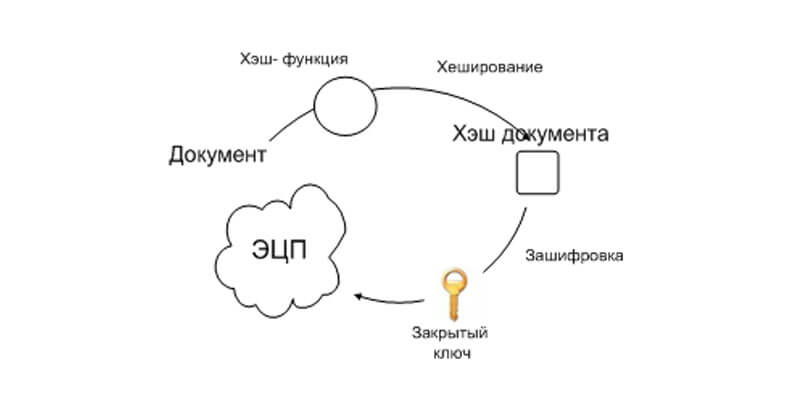

Принцип работы ЭЦП

Объяснить механизм работы этого электронного продукта можно простыми словами, поскольку он достаточно прост и понятен. Когда производится непосредственное подписание документа, создается особый блок данных, который и называют ЭЦП. Процесс его образования происходит поэтапно. Сначала при помощи специализированного ПО вычисляется отпечаток сообщения, который характеризуется определенными свойствами:

- отпечаток не может использоваться для восстановления тела документа;

- при создании разных сообщений отпечаток уникален, а длина его фиксирована.

Во время второго этапа происходит шифрование отпечатка при помощи программы и ключа. Для его расшифровки в последующем подойдет только открытый личный ключ электронной подписи.

При получении электронных документов принцип работы ЭЦП, следующий:

- используя специальную программу, адресат расшифровывает документы, подписанные при помощи ЭЦП с целью восстановления отпечатка исходных данных;

- при взаимодействии функции хэширования с ПО производится вычисление информации и создание исходного отпечатка документа;

- для сравнения полученного и исходного отпечатка производится высокоточная проверка информации.

Если во время процесса не возникло ошибок и отпечатки оказались абсолютно идентичными, то ЭЦП подтверждает верность, а также целостность полученного документа. Если же при пересылке были произведены какие-либо изменения или нарушена целостность исходного документа, это отразится при получении результата.

К наиболее важным моментам при работе электронной подписи можно отнести отметку времени подписания документа. С ее помощью можно точно узнать, в какой момент был создан файл. Если автору необходимо внести какие-то изменения в документ после того, как поставлена отметка, после исправления ему потребуется поставить подпись заново, а значит обновится и информация о времени создания. Во время подписания происходит синхронизация данных со Всемирным координированным временем.

Функция хэширования

Поскольку электронная подпись применяется для аутентификации документации, которая пересылается в сети Интернет, процессы формирования и проверки должны быть полностью безопасны для сформированных данных. В тот момент, когда происходит формирование ЭЦП используется закрытый ключ, а также осуществляется весьма важный процесс – хэширование. Он позволяет с высокой скоростью сжать исходный документ в короткое число, содержащее полный текст, содержащийся в исходном файле.

Хэш-значение представляет собой сжатое двоичное представление тела исходного документа, сформированное после завершения процесса хэширования. Эта функция позволяет преобразовать сообщение переменной длины в фиксированную строку.

Процесс необходим для того, чтобы обеспечить пересылку по электронной почте объемных документов. В обычных случаях размер файла, который можно переслать единовременно ограничен и не позволяет этого сделать.

Также хэширование обеспечивает уникальность данных, поскольку вероятность того, что хэш-функции нескольких файлов совпадут – ничтожно мала. Функция позволяет полностью контролировать целостность информации на стадии формирования и проверки

Кто может использовать ЭЦП?

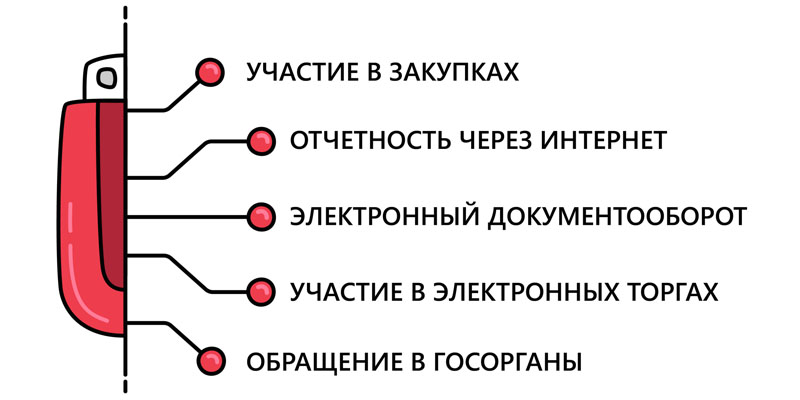

ЭЦП – это полезный и эффективный инструмент, которым могут пользоваться как юридические организации и индивидуальные предприниматели, так и физические лица в частной жизни. С ее помощью можно удаленно сдавать отчетность в контролирующие органы, участвовать в электронных торгах на различных торговых площадках и осуществлять документооборот с контрагентами.

В обычной жизни электронная подпись позволяет получить доступ к государственному порталу услуг и пользоваться сервисами, которые разработаны специально для получения населением многих услуг в режиме онлайн.

Особенности получения

Процедура получения ЭЦП достаточно простая, но имеет определенные особенности, которые зависят от того, какого типа продукт необходим пользователю.

Простая электронная подпись

Простую электронную подпись, которая требуется для авторизации на интернет-ресурсах, заверения документов и получения доступа к защищенным базам данным, можно получить несколькими способами:

- Посредством офисного пакета приложений Microsoft Office. Для этого после создания документа нужно будет зайти в меню «Файл» и остановится на пункте «Защита документа», после чего нажать на «Добавить цифровую подпись». При первичном получении программа запросит произвести установку специализированного ПО от партнеров. Для установления подписи в операционную систему можно воспользоваться небольшим приложением «Карма».

- С помощью приложения КриптоПро CSP. Этот способ немного сложнее первого, однако он позволяет пользователям создавать усиленные ключи.

- USB-токен – один из способов получения заверенной ПЭП, предусматривающий посещение удостоверяющего центра, специалисты которого запишут сертификат на USB. Это оптимальный вариант для тех, кто работает в текстовых редакторах и желает подтвердить авторство или защитить документы от плагиата.

Основным недостатком такой подписи является то, что она не имеет юридической силы. Она не подойдет для подачи документации в государственные организации и для участия в электронных торгах. Чтобы ее использовать для подписания документации, например с контрагентами, требуется составить и подписать соглашение, содержащее пункты о необходимости соблюдения конфиденциальности данных и правила определения подлинности. Такой документ должны подписать все стороны, принимающие участие в электронном взаимодействии.

Неквалифицированная электронная подпись

НЭП – это в большинстве случаев специальный ключ, хранящийся на USB. Если он был создан в какой-то определенной программе, в которой работает пользователь, то распознать его сможет только она. Этот вид ЭЦП отличается ограниченным функционалом, однако в отличие от ПЭП он более удобен и имеет свои преимущества. Подпись можно использовать для внутреннего документооборота или при взаимодействии с контрагентами при наличие оформленного соглашения, подтверждающего правомерность действия пользователя.

Получить НЭП могут физические лица, ИП и юридические лица, обратившись к специалистам удостоверяющих центров. Для самостоятельного создания потребуется помощь опытного программиста.

Используя НЭП следует учитывать, что она не подойдет для обработки внушительного объема данных при внутреннем или внешнем документообороте. Однако при работе с небольшими объемами информации ее будет вполне достаточно.

Квалифицированная электронная подпись

КЭП – это самый совершенный вид усиленной электронной подписи. Она представляет собой ключ, который формируется с использованием надежных криптографических средств и может применяться для удаленной подачи документов, регистрации онлайн кассы в ФНС, работы с большинством государственных порталов и участия в торгах или приобретения имущества после банкротства владельца.

Получить сертификат, в котором указан ключ электронной подписи можно в удостоверяющем центре, аккредитованном в Минкомсвязи. Для этого потребуется собрать полный пакет уставных документов компании, а также подтвердить личность получателя.

КЭП обеспечивает высокую защиту информационных данных от третьих лиц, при этом установить степень конфиденциальности может сам владелец. Защита данных будет действовать даже тогда, когда его срок действия истечет. Ключ состоит из двух частей:

- проверочного сертификата, который хранится на USB носителе;

- лицензированного дистрибутива, представляющего собой установочный пакет специализированного ПО, который может использоваться на протяжении всего срока действия ключа.

Для того чтобы использовать КЭП потребуется приобрести флеш-накпитель и установить компьютерную программу, например КриптоПро. Функциональность ПО обеспечивается за счет установки личного сертификата и соответствующих библиотек для электронной подписи.

Как пользоваться полученной ЭЦП?

Воспользоваться ЭЦП после ее получения сможет даже неопытный пользователь, поскольку принцип действия ключа достаточно простой. При передаче документов в соответствующее поле запроса вводится пароль. Если возникла необходимость в использовании КЭП, то потребуется установить на рабочий компьютер специальный софт. Это может быть программа «КриптоПро» или какой-либо другой криптопреобразователь данных. Необходим также сертификат ключа для проверки ЭЦП.

Дальнейшие действия пользователя будут зависеть от функциональности используемого ПО. Интерфейс большинства программ предусматривает наличие кнопки «Подписать документ», далее производится выбор сертификата и выбор утверждается кнопкой «Ок».

ЭЦП для физических лиц

Физлица используют ЭЦП для получения доступа к сервису услуг, предоставляемых государственными организациями в онлайн режиме. Ее можно получить непосредственно в личном кабинете налогоплательщика. Планируя использование ключа, следует учитывать, что документооборот через ЛКН недоступен таким категориям населения, как самозанятые, индивидуальные предприниматели, частные нотариусы и адвокаты.

ЭЦП для юридических лиц

Для того чтобы успешно сдать отчетность, юридические лица должны воспользоваться квалифицированной подписью, которая сопровождается специальным сертификатом ключа для проверки ЭЦП. Это обязательный атрибут, который выдается представителю юридической компании в распечатанной форме либо на USB-носителе. Выдача таких сертификатов производится только в аккредитованных центрах (УЦ).

Согласно Федеральному закону «Об электронной подписи», вся документация подписанная ЭЦП приравнивается к собственноручно подписанным документам и ее можно правомерно использовать при любых правовых отношениях. К исключениям относятся только те случаи, когда законом предусмотрена подача бумаг исключительно на бумажном носителе.

ЭЦП для индивидуальных предпринимателей

Индивидуальные предприниматели могут использовать полученную подпись в различных сферах. Благодаря этой технологии упрощаются и ускоряются многие операции. Сдать отчетность в такие государственные службы, как ФНС, Пенсионный фонд и органы статистики и учета, можно не выходя из офиса в течение нескольких минут.

ЭЦП позволяет регистрироваться в системе ЕГАИС, где крипто-ключ используется для защиты данных, а также для передачи зашифрованной информации. Используя ключ можно существенно упростить документооборот и удаленную регистрацию сделок с недвижимостью.

ЭЦП для участия в торгах

Наличие цифровой подписи – это обязательное условие для участия в электронных аукционах, которые проводятся коммерческими организациями и государственными компаниями. С их помощью часто реализуют имущество предприятий, которые в судебном порядке были признаны банкротами.

К сертификатам участников торгов предъявляются особые требования. В Федеральном законе «Контрактной системе» указано, что к аукционам допускаются только обладатели квалифицированной электронной подписи (КЭП).

Государственные торги в электронной форме в России проводятся на 8 торговых площадках:

- РТС-тендер;

- Сбербанк – АСТ;

- Национальная электронная площадка;

- Агентство по государственному заказу республики Татарстан;

- Российский аукционный дом;

- Единая электронная торговая площадка;

- ЭТП Газпромбанка;

- ТЭК – Торг.

Электронные торги по гособоронзаказу проводятся на отдельной площадке, которая называется АСТ ГОЗ. Требования к ЭЦП на ней аналогичны вышеперечисленным сервисам.

Линейка утилит КриптоПро

Вспомогательные программы российских разработчиков предназначены для полноценной работы с ЭЦП. Специализированный софт позволяет генерировать электронную подпись, работать с сертификатами, а также организовывать структуру PKI.

Наиболее популярной программой из линейки утилит считается КриптоПро CSP. Это лучшее средство для криптографической защиты, которое позволяет обеспечить целостность софта с помощью специализированных методов шифрования. Конфиденциальная информация защищается при передаче данных в сети, а также обеспечивается юридическая достоверность документации.

Государственные стандарты, принятые в сфере криптозащиты, разработаны таким образом, чтобы обезопасить электронную информацию. Для этого применяются специальные электронные модули, встраиваемые в систему. При работе программы осуществляется идентификация и авторство.

Для включения программы КриптоПро необходимо сначала скачать и установить ее на ПК. Инсталляция возможна только при наличии прав администратора. После запуска установки ПО можно изменить дополнительные настройки, которые отражаются на панели свойств. После того, как инсталляция завершится, потребуется перезагрузить компьютер для корректной работы софта и возможности использования ЭЦП.

Запуск установленной программы производится из меню «Пуск». Ее можно найти в общем списке приложений. В открывшемся списке можно выбрать панель настроек, а также воспользоваться эффективным средством для управления лицензиями.

К полезным утилитам можно также отнести КриптоПро PKI, которая представляет собой систему управления ключами, позволяющую контролировать действие криптографической защиты. Эта функция доступна также в сети Интернет. Особая инфраструктура удобна для регулирования политики выпуска ЭЦП и признания их действительности. Функционал утилиты также предусматривает хранение данных, необходимых для проверки подлинности сертификата.

Настройка ЭЦП на компьютере

Для того чтобы получить возможность применять электронной цифровую подпись для получения различных услуг необходимо установить не только соответствующее ПО, но и подходящий драйвер (при использовании eToken или Рутокен) для его полноценной работы.

ЭЦП может также хранится на флеш-накопителях, смарт-картах или в реестре. В этих случаях достаточно сложно обеспечить высокий уровень защиты конфиденциальных данных.

Инсталляция ключа ЭЦП производится на компьютер с установленным софтом и драйверами. В ситуации, когда необходимо размножить полученный ключ, производится установка ЭЦП в реестр. Чтобы ограничить доступ к сертификату можно установить пароль для электронной подписи.

С помощью мастера установки следует также осуществить загрузку считывателя «Реестр». Это действие выполняется только в учетной записи с правами администрации. Когда считыватель будет подготовлен, нужно скопировать непосредственно контейнер со съемного носителя в реестр.

Чтобы увидеть закрытый ключ на считывателе достаточно запустить тестирование контейнера. Если процесс пройдет без ошибок, можно приступать к дальнейшей установке ключа по стандартной схеме.

Оцените, насколько полезна была информация в статье? Загрузка…

Загрузка… Цифровая подпись — это… Что такое Цифровая подпись?

Управлением ключами занимаются центры распространения сертификатов. Обратившись к такому центру пользователь может получить сертификат какого-либо пользователя, а также проверить, не отозван ли ещё тот или иной открытый ключ.

Юридические аспекты

В России юридически значимый сертификат электронной подписи выдаёт удостоверяющий центр. Правовые условия использования электронной цифровой подписи в электронных документах регламентирует ФЕДЕРАЛЬНЫЙ ЗАКОН ОТ 10.01.2002 N 1-ФЗ «ОБ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ»

Использование ЭЦП в России

После становления ЭЦП при использовании в электронном документообороте между кредитными организациями и кредитными бюро в 2005 году активно стала развиваться инфраструктура электронного ДОУ между налоговыми органами и налогоплательщиками. Начал работать приказ Министерства по налогам и сборам Российской Федерации от 2 апреля 2002 г. N БГ-3-32/169 «Порядок представления налоговой декларации в электронном виде по телекоммуникационным каналам связи». Порядок представления налоговой декларации в электронном виде по телекоммуникационным каналам связи определяет общие принципы организации информационного обмена при представлении налогоплательщиками налоговой декларации в электронном виде по телекоммуникационным каналам связи.

В Законе РФ от 10.01.2002 № 1-ФЗ «ОБ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ» прописаны условия использования электронной цифровой подписи, особенности ее использования в сферах государственоого управления и в корпоративной информационной системе. Благодаря электронной цифровой подписи теперь, в частности, многие российские компании осуществляют свою торгово-закупочную деятельность в Интернете, через «Системы электронной торговли», обмениваясь с контрагентами необходимыми документами в электронном виде, подписанными ЭЦП. Это значительно упрощает и ускоряет проведение конкурсных торговых процедур.

В Москве в рамках реализации ГЦП (Городской целевой программы) «Электронная Москва» был образован Уполномоченный удостоверяющий Центр ОАО «Электронная Москва» (http://www.uc-em.ru) для решения задач координации работ и привлечения инвестиций при выполнении Городской целевой программы.

Использование ЭЦП в других странах

Система электронных подписей широко используется в Эстонской Республике, где введена программа ID-карт, которыми снабжены 3/4 населения страны. При помощи электронной подписи в марте 2007 года были проведены выборы в местный парламент — Рийгикогу. При голосовании электронную подпись использовали 400 000 человек. Кроме того, при помощи электронной подписи можно отправить налоговую декларацию, таможенную декларацию, различные анкеты как в местные самоуправления, так и в государственные органы. В крупных городах при помощи ID-карты возможна покупка месячных автобусных билетов. Все это осуществляется через центральный гражданский портал Eesti.ee [1]. Эстонская ID-карта является обязательной для всех жителей с 15 лет, проживающих временно или постоянно на территории Эстонии.

Примечания

Федеральный закон №149 — ФЗ от 27 июля 2006г. «Об информации, информационных технологиях и о защите информации» — http://uc-em.ru/download/02.doc

Федеральный закон № 126 — ФЗ от 07 июля 2003г. «О связи» — http://uc-em.ru/download/03.doc

Постановление Правительства РФ №319 от 30 июня 2004г. «Об утверждении Положения о Федеральном агентстве по информационным технологиям» — http://uc-em.ru/download/05.doc

Постановление Правительства Москвы №495 — ПП от 19 июня 2007г. «Об утверждении Положения о Головном удостоверяющем центре города Москвы» — http://uc-em.ru/download/06.doc

Постановление Правительства Москвы №249 — ПП от 10 апреля 2007г. «Об утверждении порядка работы органов исполнительной власти города Москвы, государственных учреждений и государственных унитарных предприятий города Москвы с электронными документами, подписанными электронной цифровой подписью» — http://uc-em.ru/download/07.doc

Постановление Правительства Москвы №997 — ПП от 19 декабря 2006г. «Об утверждении порядка использования электронной цифровой подписи органами исполнительной власти города Москвы и государственными заказчиками при размещении государственного заказа города Москвы» — http://uc-em.ru/download/08.doc

Постановление Правительства Москвы №544 — ПП «Об утверждении Положения о Системе уполномоченных удостоверяющих центров органов исполнительной власти города Москвы» — http://uc-em.ru/download/09.doc

Постановление Правительства Москвы №450 — ПП от 6 июля 2004г. «О дополнительных мерах по обеспечению эффективного использования бюджетных средств при формировании, размещении и исполнении городского государственного заказа и создании Единого реестра контрактов и торгов города Москвы» — http://uc-em.ru/download/10.doc

Постановление Правительства Москвы №299-ПП от 11 мая 2004г. «Об утверждении Положения о порядке организации выдачи и отзыва сертификатов ключей электронных цифровых подписей уполномоченных лиц органов исполнительной власти города Москвы» — http://uc-em.ru/download/11.doc

Постановление Правительства Москвы №1079-ПП от 30 декабря 2003г. «Об уполномоченном органе в области использования электронной цифровой подписи в информационных системах органов исполнительной власти города Москвы» — http://uc-em.ru/download/12.doc

Об определении уполномоченных удостоверяющих центров — http://uc-em.ru/download/14.doc

Ссылки

- www.ECM-Journal.ru — Блоги и статьи. Просто об электронном документообороте

См. также

«Что такое электронная подпись и как ее создать для Госуслуг?» – Яндекс.Кью

Электронная подпись – это данные в электронном формате, которые прилагаются к другим электронным данным или логически ассоциируются с ними и служат в качестве метода установления аутентичности.

Электронная цифровая подпись – реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной цифровой подписи, а также установить отсутствие искажения информации в электронном документе.

Электронные подписи получили самое широкое распространение в различных областях деятельности человека, что неизбежно приводит к развитию новых услуг и продуктов, прямо или косвенно связанных с ними. Определение таких продуктов и услуг не может сводиться лишь к предоставлению сертификатов и работе с ними. Оно неизбежно затрагивает регистрационные услуги, отметку времени, инструктивные услуги, услуги, связанные с применением компьютерной техники.

Важный, один из ключевых параметров электронной подписи отметка времени — Time stamp protocol (протокол штампа времени) или TSP — это криптографический протокол, позволяющий создавать доказательство факта существования электронного документа на определённый момент времени.

«Штамп времени» (англ. time-stamp) — это документ, подписанный электронной подписью (ЭП). Этим документом «центр штампов времени» удостоверяет, что в определённый момент времени ему был предоставлен результат вычисления хеш-функции от содержимого документа, факт существования которого необходимо подтвердить. Результат вычисления хеш-функции и момент времени указываются в «штампе».

«Центр штампов времени» (англ. time stamping authority, TSA) — доверенный субъект PKI, обладающий точным и надёжным источником времени и оказывающий услуги по созданию «штампов времени».

Результат вычисления хеш-функции от содержимого документа, на который получен «штамп времени», служит для связывания «штампа» с документом. «Центр штампов времени» не узнает содержимое документа, так как в «штамп времени» включается только результат вычисления хеш-функции от содержимого документа (сохраняется конфиденциальность документа)

Для заверения сертификата используется ЭЦП учреждения, издающего сертификаты (удостоверяющий центр, CA — certificate authority). Удостоверяющий центр — основной компонент PKI. Имея открытый ключ удостоверяющего центра, любой субъект может проверить достоверность изданного им сертификата. За достоверность содержащихся в сертификате данных, идентифицирующих правомерного владельца, отвечает издавший его удостоверяющий центр.

В России получили развитие Государственные порталлы, среди них

Портал госуслуг — Единый портал государственных и муниципальных услуг

Перечень видов госуслуг с каждым днем дополняется новыми:

- Для проверки задолженности нужны только ваши имя, фамилия и дата рождения

- Судебная задолженность

- Есть много причин, по которым нужно заменить паспорт, и мы о них знаем

- Выдача или замена паспорта гражданина РФ

- Воспользуйтесь онлайн-оплатой штрафов ГИБДД и за парковку

- Автомобильные и дорожные штрафы

- Экзамен, выдача и замена водительского удостоверения

- Получение права на управление транспортным средством

- Подайте заявление и получите направление в дошкольное учреждение

- Подать заявление в институт

- Подать заявление на получение гранта

- Подайте заявление о распоряжении на материнский капитал

- Запись в детский сад

- Постоянная или временная регистрация, а также снятие с регистрационного учета

- Регистрация по месту жительства или пребывания

- Подайте заявление онлайн и запишитесь на прием в ближайшее отделение Госавтоинспекции

- Регистрация транспортного средства

- Закажите загранпаспорт себе и ребенку без ожидания в очередях

- Оформление загранпаспорта гражданина РФ

- Оформить пособие на детей от 3 до 16 лет

- Оформить пособие на ребёнка с 3 до 7 лет

- Подать заявление на дополнительную выплату на детей до 3 лет

- Подать заявлений на пособие по безработице и регистрации в центре занятости. Заявление можно подать через портал Госуслуг

- Получить субсидию для ИП или ООО

- и многое другое

Варианты электронной подписи подбираются исходя из потребности заявителя:

Для физических лиц могут быть варианты получить ЭЦП:

- Усиленная квалифицированная подпись для госуслуг

- Усиленная квалифицированная подпись + Торги по имуществу банкротов ( функции в одной подписи)

Для Юридических лиц и Индивидуалных пердпринимателей (ИП) могут быть варианты получения ЭЦП:

- Усиленная квалифицированная подпись для госуслуг

- Усиленная квалифицированная подпись + Торги по имуществу банкротов ( функции в одной подписи)

- Усиленная квалифицированная подпись + Торги по имуществу банкротов + Коммерческие торги + Госзаказ(44фз)+ Предприятия с госучастием (223ФЗ)

- Усиленная квалифицированная подпись для сдачи отчетности на Государственные порталлы ГИС ЖКХ, Росреестр, ЕФРСБ, ЕГАИС Лес, ЕГАИС Алкоголь, ЕГАИС Мех, Честный знак и в госорганы ФНС, ПФР, ФСС и.т.д

Кому интересно или требуется подробно узнать варианты какую лучше создать (правильнее получить или сделать) электронную подпись ЭЦП посмотрите тарифы: https://perm-electronnaya-podpis.lpg.tf/. На некоторых тарифах имеется бесплатное обучение.

Спасибо друзья, кто дочитал до конца, если поставите лайк респект!

Найдите значок лайк для этой статьи и кликните по нему. Хотя бы потому, что я 1,5 часа своего воскресенья посвятил этой статье. Я отвечу на Ваши вопросы и напишу что нибудь еще интересное про электронные наши дела 🙂

Облачная электронная подпись в России и мире / Хабр

Добрый день, дорогой читатель!Я некоторое время активно следил за обновлениями и новостями программы «Цифровая экономика». С точки зрения внутреннего сотрудника системы ЕГАИС, конечно, процесс на десятилетия. И с точки зрения разработки, и с точки зрения тестирования, откатки и дальнейшего внедрения с последующими неизбежными и мучительными корректировками всевозможных багов. Тем не менее дело необходимое, важное и назревшее. Основной заказчик и драйвер всего этого веселья, конечно, государство. Собственно, как и во всем мире.

Все процессы уже давно перетекли в цифру или на пути к ней. Это таки замечательно. Тем не менее, существуют и оборотные стороны медалек за отличия. Я человек, который работает постоянно с цифровой подписью. Я сторонник может и «вчерашних», но «по-дедовски» надежных и беспройгрышных методов защиты электронной подписи с помощью токенов. Но цифровизация показывает нам, что все уже давно в «облаках» и КЭП тоже туда нужно и нужно очень быстро.

Я постарался разобраться, пока на уровне законодательной и технической базы, где было возможно, как обстоит дело с облачными ЭП у нас и в Европе. На самом деле, на эту тему даже уже не одна научная диссертация вышла. Поэтому призывают профи в этом вопросе подключаться к развитию темы.

Почему КЭП в «облаке» привлекательна? На самом деле, есть плюсы. Этих плюсов достаточное количество. Это быстро и удобно. Звучит как рекламный слоган, согласитесь, однако же это объективные характеристики облачной ЭЦП.

Быстрота заключается в возможности подписывать документы без привязки к токенам или смарт-картам. Не обязывает нас использовать только десктоп. Сто процентов кроссплатформенная история для любых ОС и браузеров. Особенно актуально для фанатов продукции Apple, для которых есть определенные сложности поддержки ЭП в системе MAC. Выход из любой точки мира, свобода выбора УЦ (даже не Российских). В отличи от аппаратных средств КЭП, облачные технологии позволяют избежать сложностей с совместимостью программного и аппаратного обеспечения. Что, да, удобно, и, да, быстро.

И как же тут не соблазниться на такую красоту? Дьявол кроется в деталях. Поговорим о безопасности.

«Облачная» КЭП в России

Безопасность облачных решений, а в особенности ЭЦП – это одна из основных болей безопасников. Что именно мне не нравится, спросит меня читатель, ведь уже все давно используют облачные сервисы, а с СМС-кой еще надежнее сделать банковский перевод.

На самом деле, опять-таки, вернемся к деталям. Облачная ЭЦП – это будущее, с которым сложно спорить. Но не сейчас. Для этого должны произойти нормативно-правовые изменения, которые позволят защищать обладателя облачных ЭЦП.

Что мы имеем сегодня? Существует ряд документов, определяющие понятие ЭП, электронного документооборота (ЭДО), а также законы о защите информации и обороте данными. В том числе нужно учитывать и Гражданский кодекс (ГК РФ), который регламентирует использование ЭП в документах.

Федеральный закон №63-ФЗ «Об электронной подписи» от 06.04.2011. Основной и рамочный закон описывающий общий смысл использования ЭП при совершении сделок различного характера и оказания услуг.

Федеральный закон №149-ФЗ «Об информации, информационных технологиях и о защите информации от 27.07.2006. В настоящем документе конкретизируется понятие электронного документа и всех связанных с ним сегментов.

Есть дополнительные законодательные акты, которые сопричастны регулированию ЭДО

Федеральный закон 402-ФЗ «О бухгалтерском учете» от 06.12.2011. Законодательный акт предусматривает систематизацию требований к бухгалтерии и бухгалтерским документам в электронном виде.

В т.ч. можно учесть Арбитражный процессуальный кодекс РФ, которые допускают документы, подписанные ЭП в качестве доказательств в суде.

И именно тут и пришло мне в голову поковыряться в вопросе обеспечения безопасности, ведь у нас стандарты для средств крипто-защиты обеспечивает ФСБ и обеспечивает выдачу сертификатов соответствия. С 18 февраля ввелись-таки новые ГОСТы. Таким образом, ключи, хранящиеся в облаке напрямую не защищены сертификатами ФСТЭК. Защита самих ключей и безопасного входа в «облако» и являются краеугольными камнями, которые пока еще мы у нас не решили. Далее рассмотрю пример регулирования в Евросоюзе, что наглядно продемонстрирует более продвинутую систему безопасности.

Европейский опыт использования облачных ЭП

Начнем с главного – облачные технологии, не только ЭП имеют четкий стандарт. Основой Группа координации облачных стандартов (Cloud Standard Coordination, CSC) Европейского института телекоммуникационных стандартов (European Telecommunications Standards Institute, ETSI). Однако на территории разных государств все еще имеются различия в стандартах защиты данных.

Базой для комплексной защиты данных является обязательная для провайдеров сертификация по ISO 27001:2013 на системы менеджмента информационной безопасности (соответствующий российский ГОСТ Р ИСО/МЭК 27001-2006 базируется на версии этого стандарта от 2006 года).

В ISO 27017 предусматриваются дополнительные элементы безопасности для облака, отсутствующие в ISO 27002. Полное официальное название этого стандарта: «Свод правил для средств управления информационной безопасностью на базе ISO/IEC 27002 для облачных сервисов» («Code of practice for information security controls based on ISO/IEC 27002 for cloud services»).

Летом 2014 года ISO опубликовала стандарт ISO 27018:2015 о защите персональных данных в облаке, а в конце 2015 года — ISO 27017:2015 о средствах контроля информационной безопасности для облачных решений.

Осенью 2014-го года в силу вступило новое Постановление Европарламента №910/2014, получившее название eIDAS. Новые правила разрешают пользователям хранение и использование ключа КЭП на сервере аккредитованного поставщика доверенных услуг, так называемого TSP (Trust Service Provider).

Европейский комитет по стандартизации (CEN) в октябре 2013-го года принял техническую спецификацию CEN/TS 419241 «Security Requirements for Trustworthy Systems Supporting Server Signing», посвященную регулированию облачный ЭЦП. В документе описано несколько уровней соответствия безопасности. К примеру, для соответствия «уровня 2», предъявляемого для формирования квалифицированной электронной подписи, является поддержка строгих вариантов аутентификации пользователей. По требованиям данного уровня аутентификация пользователя происходит напрямую на сервере подписи, в отличии, к примеру, от допустимой для «уровня 1»аутентификации в приложении, которое от своего имени обращается к серверу подписи. Так же в соответствии с этой спецификацией, пользовательские ключи подписи для формирования квалифицированной ЭП должны обязательно храниться в памяти специализированного защищенного устройства (англ. hardware security module, HSM).

Аутентификация пользователя в облачном сервисе обязана быть как минимум двухфакторной. Как правило наиболее доступный и простой в использовании вариант — это подтверждение входа через код полученный в СМС-сообщении. Так к примеру, реализовано большинство личных кабинетов ДБО российских банков. Помимо привычных криптографических токенов в качестве средства аутентификации может применяться также приложение на смартфоне, и генераторы одноразовых паролей (OTP-токены).

Могу подвести пока промежуточный итог, относительно того, что облачные КЭП пока у нас еще только формируются и отходить от железа рано. В принципе, это естественный процесс, который то и в Европе (о, великая!) длился около 13-14 лет, пока были выработаны более менее точные стандарты.

Пока мы не разработаем хороших ГОСТов, регулирующих наши облачные сервисы, рано говорить о полном отказе от аппаратных решений. Скорее, они сейчас, наоборот, станут двигаться в сторону «гибридов», то есть работать с облачными подписями в том числе. Некоторые примеры, соответствующие евростандартам работы с Cloud уже реализованы. Но об этом чуть подробнее и в новом материале.

Цифровая подпись — Простая английская Википедия, бесплатная энциклопедия

Цифровая подпись или схема цифровой подписи — это тип асимметричной криптографии. Для сообщений, отправленных по незащищенному каналу, хорошей реализацией алгоритма цифровой подписи является тот, который заставляет получателя полагать, что сообщение было отправлено заявленным отправителем, и доверять сообщению.

Цифровые подписи во многих отношениях эквивалентны традиционным собственноручным подписям; правильно реализованные цифровые подписи труднее скопировать, чем рукописные.Цифровая подпись реализована с использованием криптографии. Цифровые подписи также могут обеспечивать подтверждение, что означает, что подписывающая сторона не может успешно заявить, что она не подписывала сообщение, а также заявить, что ее закрытый ключ остается секретным. Цифровые подписи регулярно используются в США, европейских странах и Индии как в правительстве, так и в частных офисах. В Индии сертификат, называемый сертификатом цифровой подписи (DSC), широко используется для электронной подачи бизнес-документов, подачи налоговой декларации и т. Д. [1]

Цифровые подписи часто используются для реализации электронных подписей, более широкого термина, который относится к любым электронным данным, имеющим значение подписи, [2] , но не все электронные подписи используют цифровые подписи. [3] [4] [5] В некоторых странах, включая США и Европейский Союз, электронные подписи могут иметь юридическое значение. В Индии электронная подпись не имеет никакого юридического значения, но цифровая подпись имеет юридическую силу и считается юридически действительной подписью в соответствии с Законом об информационных технологиях 2000 года.

Система цифровой подписи обычно состоит из трех алгоритмов:

- Алгоритм подписи , который вводит сообщение и закрытый ключ для вывода подписи.

- Подпись , проверяющая алгоритм , который, учитывая сообщение, открытый ключ и подпись, решает принять или отклонить.

Система цифровой подписи требует двух основных свойств:

- Подпись, созданная на основе фиксированного сообщения и фиксированного закрытого ключа, должна проверяться на этом сообщении и соответствующем открытом ключе.

- Должно быть вычислительно невозможно сгенерировать действительную подпись для человека, не владеющего закрытым ключом.

Безопасность цифровой подписи и атаки [изменить | изменить источник]

Схема подписи GMR :

В 1984 году Шафи Голдвассер, Сильвио Микали и Рональд Ривест стали первыми, кто строго определил требования безопасности схем цифровой подписи. [6] Они описали иерархию моделей атак для схем подписи, они также представили схему подписи GMR .Доказано, что схема GMR защищена от адаптивных атак с выбранным сообщением — даже когда злоумышленник получает подписи для сообщений по своему выбору, это не позволяет ему скопировать подпись для одного дополнительного сообщения. [6]

В своей основополагающей статье Голдвассер, Микали и Ривест излагают иерархию моделей атак против цифровых подписей: [6]

- При атаке только с ключом злоумышленнику предоставляется только открытый ключ проверки.

- При атаке известного сообщения злоумышленнику выдаются действительные подписи для множества сообщений, известных злоумышленнику, но не выбранных злоумышленником.

- При атаке с адаптивным выбранным сообщением злоумышленник сначала изучает сигнатуры произвольных сообщений по выбору злоумышленника.

Они также описывают иерархию результатов атаки: [6]

- Полный разрыв приводит к восстановлению ключа подписи.

- Универсальная подделка Атака приводит к возможности подделки подписей для любого сообщения.

- Выборочная подделка Атака приводит к подписанию сообщения по выбору злоумышленника.

- Существующая подделка просто приводит к некоторой действительной паре сообщение / подпись, еще не известной злоумышленнику.

Следовательно, самым сильным понятием безопасности является защита от экзистенциальной подделки при атаке с использованием адаптивного выбранного сообщения.

- ↑ «Сертификат цифровой подписи — розничная торговля SSL». Проверено 15 июля 2018.

- ↑ Закон США о ESIGN 2000 г.

- ↑ Университет Вирджинии

- ↑ Штат WI

- ↑ Национальный архив Австралии

- ↑ 6,0 6,1 6,2 6,3 «Схема цифровой подписи, защищенная от атак с адаптивным выбором сообщения», Шафи Голдвассер, Сильвио Микали и Рональд Ривест. SIAM Journal on Computing, 17 (2): 281-308, апр.1988 г.

цифровых подписей — приложения Win32

- 2 минуты на чтение

В этой статье

Цифровые подписи могут использоваться для распространения сообщения в форме открытого текста , когда получатели должны идентифицировать и проверять отправителя сообщения.Подписание сообщения не меняет его; он просто генерирует строку цифровой подписи, которую вы можете связать с сообщением или передать отдельно. Цифровая подпись — это небольшой фрагмент данных, зашифрованный с помощью закрытого ключа отправителя . Расшифровка данных подписи с использованием открытого ключа отправителя доказывает, что данные были зашифрованы отправителем или кем-то, кто имел доступ к закрытому ключу отправителя.

Цифровые подписи генерируются с использованием алгоритмов подписи с открытым ключом и .Закрытый ключ генерирует подпись, и соответствующий открытый ключ должен использоваться для проверки подписи. Этот процесс показан на следующем рисунке.

Создание цифровой подписи сообщения состоит из двух этапов. Первый шаг включает создание хеш-значения (также известного как дайджест сообщения ) из сообщения. Затем это хеш-значение подписывается с использованием закрытого ключа подписывающей стороны. Ниже приведены шаги, необходимые для создания цифровой подписи.

Для проверки подписи требуются и сообщение, и подпись. Во-первых, из сообщения должно быть создано хеш-значение так же, как и подпись. Затем это хеш-значение проверяется на соответствие подписи с использованием открытого ключа подписывающей стороны. Если значение хеш-функции и подпись совпадают, вы можете быть уверены, что сообщение действительно является тем, которое подписывающее лицо изначально подписало, и что оно не было изменено. На следующей диаграмме показан процесс проверки цифровой подписи.

Хеш-значение состоит из небольшого количества двоичных данных, обычно около 160 бит. Это производится с использованием алгоритма хеширования . Некоторые из этих алгоритмов перечислены ниже в этом разделе.

Все значения хеш-функции имеют следующие свойства, независимо от используемого алгоритма:

- Длина хеш-значения определяется типом используемого алгоритма, и его длина не зависит от размера сообщения. Наиболее распространенная длина хеш-значения — 128 или 160 бит.

- Каждая пара неидентичных сообщений преобразуется в совершенно разные значения хеш-функции, даже если два сообщения отличаются только одним битом. Используя сегодняшнюю технологию, невозможно обнаружить пару сообщений, которые преобразуются в одно и то же значение хеширования, без нарушения алгоритма хеширования.

- Каждый раз, когда конкретное сообщение хешируется с использованием одного и того же алгоритма, создается одно и то же значение хеш-функции.

- Все алгоритмы хеширования односторонние. Учитывая значение хеш-функции, восстановить исходное сообщение невозможно.Фактически, ни одно из свойств исходного сообщения не может быть определено только по хэш-значению.

цифровых подписей и сертификатов — служба поддержки Office

Все больше и больше людей и организаций используют цифровые документы вместо бумажных для выполнения повседневных операций. Уменьшая зависимость от бумажных документов, мы защищаем окружающую среду и экономим ресурсы планеты. Цифровые подписи поддерживают это изменение, обеспечивая гарантии действительности и подлинности цифрового документа.

Дополнительные сведения см. В разделе Добавление или удаление цифровой подписи в файлах Office.

Что ты хочешь сделать?

Что такое цифровая подпись?

Подписание сертификата и центра сертификации

Гарантия цифровой подписи

Что такое цифровая подпись?

Цифровая подпись — это электронный зашифрованный штамп аутентификации цифровой информации, такой как сообщения электронной почты, макросы или электронные документы.Подпись подтверждает, что информация исходила от подписавшего и не была изменена.

Ниже приведен пример строки подписи.

Верх страницы

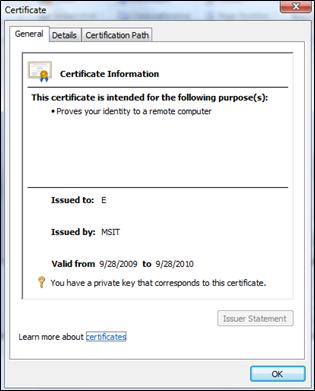

Сертификат подписи и центр сертификации

Сертификат подписи Для создания цифровой подписи вам понадобится сертификат подписи, удостоверяющий личность.Когда вы отправляете макрос или документ с цифровой подписью, вы также отправляете свой сертификат и открытый ключ. Сертификаты выдаются центром сертификации и, как и водительские права, могут быть отозваны. Сертификат обычно действителен в течение года, после чего подписывающая сторона должна продлить или получить новый подписывающий сертификат для установления личности.

Центр сертификации (CA) Центр сертификации — это организация, подобная нотариусу. Он выдает цифровые сертификаты, подписывает сертификаты для проверки их действительности и отслеживает, какие сертификаты были отозваны или срок действия которых истек.

Верх страницы

Гарантия цифровой подписи

Следующие ниже термины и определения показывают, какие гарантии предоставляются с помощью цифровых подписей.

Подлинность Подписавшая сторона подтверждена как подписывающая.

Целостность Содержимое не было изменено или подделано с тех пор, как оно было подписано цифровой подписью.

Отсутствие отказа от авторства Доказывает всем сторонам происхождение подписанного контента. Под отказом понимается действие подписавшего, которое отрицает какую-либо связь с подписанным контентом.

Нотариальное заверение Подписи в файлах Microsoft Word, Microsoft Excel или Microsoft PowerPoint, которые имеют отметку времени от безопасного сервера отметок времени, при определенных обстоятельствах имеют силу нотариального удостоверения.

Чтобы предоставить эти гарантии, создатель контента должен поставить цифровую подпись контента, используя подпись, которая удовлетворяет следующим критериям:

Цифровая подпись действительна.

Сертификат, связанный с цифровой подписью, является текущим (не просроченным).

Подписавшемуся лицу или организации, известному как издатель, доверяют.

Важно: Подписанные документы с действительной меткой времени считаются имеющими действительные подписи, независимо от возраста сертификата подписи.

Сертификат, связанный с цифровой подписью, выдается подписывающему издателю авторитетным центром сертификации (CA).

Верх страницы

.Что такое программа для электронной или цифровой подписи? | Типы программного обеспечения для цифровой подписи

Последнее обновление: 27 января 2020 г.

Введение

Это руководство представляет собой исчерпывающий ресурс, где вы можете найти ответы на все ваши вопросы, касающиеся цифровых подписей и программного обеспечения для цифровой подписи. Это поможет вам понять, как работает программное обеспечение для цифровой подписи, что можно и чего нельзя делать при его реализации, а также другие ключевые аспекты его использования в бизнесе. Это руководство для начинающих состоит из четырех частей: введение в программное обеспечение для цифровой подписи, обзор различных типов программного обеспечения для цифровой подписи, раздел о законах, касающихся цифровых подписей, и обсуждение применения цифровых подписей в различных областях.

Основы программного обеспечения для цифровой подписи

01Введение

Что такое цифровая подпись?

Что такое программа для цифровой подписи?

Как это работает?

Функции

02Options

Cloud

On-premises

Enterprise

Open-source

Электронная подпись и цифровая подпись

03Legality

Каковы действующие законы, касающиеся цифровых подписей?

Какие страны принимают цифровые подписи?

04Приложения

Продажи и маркетинг

Отдел кадров

Финансы

Юридические вопросы

Информационные технологии

05 О Zoho Sign

Что такое цифровая подпись?

Цифровые подписи — это современная альтернатива собственноручным подписям, используемым на документах в качестве удостоверения личности.Сегодня документы с цифровой подписью имеют такую же юридическую силу, что и собственноручные подписи. Они были разработаны, чтобы помочь частным лицам и компаниям подписывать деловые документы из любого места, не требуя их физического присутствия. Цифровые подписи обычно проверяются центрами сертификации или поставщиками доверенных услуг для проверки их безопасности и подлинности.

Что такое программа для цифровой подписи?

Чтобы упростить процесс подписания цифровых документов, компаниям необходимо программное обеспечение, которое поможет им безопасно подписывать, отправлять и управлять документами.Благодаря этому они могут улучшить общее сотрудничество и производительность в своей компании.

Как это работает

Цифровые подписи основываются на механизме криптографии с открытым ключом, когда шифрование и дешифрование данных происходит с использованием пары открытого и закрытого ключей.

Каждый раз, когда вы подписываете документ цифровой подписью, для документа будет сгенерирован криптографический хэш с вашим закрытым ключом, и зашифрованный хеш будет добавлен к документу.

Затем документ будет подписан вашим секретным ключом и отправлен получателям с вашим сертификатом открытого ключа.

Получатели расшифруют хеш-значение с помощью открытого ключа отправителя.

Если значения криптографической хеш-функции совпадают друг с другом, документ считается допустимым.

Это гарантирует подлинность и целостность, намного превосходящую обычную подпись.

Некоторые из ключевых функций программного обеспечения для цифровой подписи:

Подписание документов

Возможность простого и безопасного импорта и подписания деловых документов

Рабочие процессы подписи

Разрешить пользователям определять порядок подписи при отправке отправка документа нескольким получателям

Отслеживание прогресса документа

Знайте, кто подписал, а кто еще не подписал ваши документы

Уведомления и напоминания

Выберите для информирования подписывающих и запрашивающих лиц о статусе процесса подписи

Массовая отправка

Возможность отправлять документы нескольким получателям

Контрольные журналы

Комплексные контрольные журналы и отчеты, которые отслеживают действия пользователей 24/7

Нормативно-правовое соответствие

Соблюдает все действующие законы и предлагает самые высокие уровни данных любопытство и конфиденциальность

Ребрендинг

Возможность настройки программного обеспечения, юридического раскрытия информации и шаблонов электронной почты в соответствии с требованиями вашей компании

Интеграции

Работает с популярными приложениями, а также предлагает API для создания индивидуальных интеграций

Мобильные приложения

Предоставляет клиентам возможность подписывать документы из любого места

Различные варианты программного обеспечения для цифровой подписи

Программное обеспечение для цифровой подписи можно разделить на четыре типа в зависимости от доставки, лицензирования и типа клиентов, как указано ниже:

Cloud

В этой модели программное обеспечение для цифровой подписи предоставляется как услуга (SaaS) и работает на всех платформах со стандартным подключением к Интернету.Многие современные компании предпочтут эту модель, так как она не требует никаких предварительных затрат на создание инфраструктуры и обслуживание. Лицензирование будет основано на количестве пользователей, которым будут выставляться счета ежемесячно или ежегодно.

Локально

В этой модели программное обеспечение устанавливается на серверы клиента и будет периодически ими обслуживаться. Каждый пользователь устанавливает программное обеспечение на свои машины локально и получает доступ к службе из своего браузера.Эта модель работает как клиент-сервер. Варианты лицензирования в основном предлагаются ежегодно или бессрочно с дополнительными затратами на обслуживание.

Enterprise

В этой модели программное обеспечение обладает широким набором функций и настраивается в соответствии с требованиями организации. Он может быть автоматизирован и имеет возможность интеграции с уже существующими приложениями и услугами, используемыми компанией. Варианты лицензирования для корпоративной программы существенно различаются: с клиентов взимается отдельная плата за каждую услугу, включая консультации, внедрение и обслуживание.

Открытый исходный код

В этой модели код программного обеспечения предлагается общественности, часто бесплатно. Компании, у которых есть сильная команда разработчиков и небольшой бюджет, выберут эту модель.

Электронная подпись и цифровая подпись

Термины электронная подпись и цифровая подпись часто используются как взаимозаменяемые, однако на самом деле это две разные вещи.

Электронная подпись Цифровая подпись Электронная подпись — это цифровые изображения собственноручных подписей, добавленных к документу Цифровая подпись — это тип электронной подписи, которая также содержит один или несколько символов в цифровой формат, представляющий личность человека, который также прикреплен к документу Электронные подписи могут использовать любой метод электронной аутентификации В цифровых подписях используется метод криптографии с открытым ключом Юридически приемлемо Юридически принято Меньший уровень безопасности по сравнению с цифровыми подписями Более высокий уровень безопасности — гарантирует подлинность и невозможность отказа от авторства Законность

Цифровые подписи являются законными и принимаются судами по всему миру.Однако законы, регулирующие их, варьируются от страны к стране.

Каковы действующие законы, касающиеся цифровых подписей?

Закон о ESIGN

В соответствии с Законом США об электронных подписях в глобальной и национальной торговле 2000 года электронные подписи имеют юридическое значение при условии, что они удовлетворяют списку критериев.

ПодробнееeIDAS

Регламент электронных идентификационных, аутентификационных и доверительных служб (eIDAS) предусматривает, что электронные подписи должны иметь такую же юридическую силу, что и собственноручные подписи.Этот закон действует в двадцати восьми государствах-членах Европейского Союза.

ПодробнееКакие известные страны принимают цифровые подписи?

Заявление об ограничении ответственности: в приведенной выше таблице представлен только неполный список стран, которые принимают цифровые подписи. Информация, представленная здесь, не должна рассматриваться как юридическая консультация. Мы рекомендуем вам обратиться за консультацией к юристу, если у вас есть какие-либо вопросы относительно конкретных стандартов цифровой подписи в вашей стране.

Приложения

Цифровые подписи используются в разных отделах для разных целей. Ниже приведен список наиболее распространенных вариантов использования цифровых подписей:

Продажи и маркетинг

- Получение подписи клиента во время регистрации продукта

- Получение согласия от клиентов с их подписями

- Подписание пресс-релизов

- Получение подписи участников во время официальных мероприятий и обучения

- Добавление нового поставщика или прекращение его действия

- Подписание партнерского соглашения

- Подписание обработки продаж

- Интеграция с программным обеспечением CRM

Отдел кадров

- Прием на работу и увольнение сотрудников

- Подписание NDA

- Подписание соглашений о политике компании

- Подача заявления и предоставление отпуска

Финансы

- Заключение внутреннего и внешнего аудита.

- Подписание отчетов о расходах.

- Подписание счетов-фактур.

- Управление активами.

- Заключение кредитных договоров.

Юридические вопросы

- Подписание деловых контрактов и соглашений

- Подписание соглашений о неразглашении информации (NDA)

- Подписание деловых договоров

- Управление политиками

- Подписание протокола заседаний совета директоров на соответствие

- Договоры аренды

Информационные технологии

- Управление активами

- Управление изменениями

- Управление ИТ-политиками

- Управление выпусками

- Дорожная карта продукта

О Zoho Sign

Zoho Sign — это программное обеспечение для цифровой подписи для бизнеса.Он помогает безопасно подписывать, отправлять и управлять юридически обязательными деловыми документами из любого места. Zoho Sign использует инфраструктуру открытых ключей для обеспечения высочайшего уровня безопасности данных при соблюдении текущих правил ESIGN и eIDAS. Программное обеспечение доступно в трех редакциях на семи языках. Zoho Sign предлагает три варианта лицензирования — Standard, Professional и Enterprise — по цене за пользователя в месяц. Для получения дополнительной информации о Zoho Sign посетите https://www.zoho.com/sign/pricing.HTML.

Бизнес-Блог Блоготей Бизнес-Блог «Блоготей» — информационный блог о бизнесе и финансах. Полезные статьи и новости из мира бизнеса, финансов, банков, экономики, инвестиций.

Бизнес-Блог Блоготей Бизнес-Блог «Блоготей» — информационный блог о бизнесе и финансах. Полезные статьи и новости из мира бизнеса, финансов, банков, экономики, инвестиций.